Cloud KMS Autokeyの設定方法

Cloud KMSにてAutokeyを利用する際の設定方法について確認します。

Table of contents

author: yamasaki-h

はじめに

インフラチームのyamasaki-hです。

今回はCloud KMSにてAutokeyを利用するための設定と実際の利用方法を確認していきます。

Autokeyとは

Google Cloudでデータを守る際、最も強力な手段の1つがCMEK (Customer-Managed Encryption Keys)です。

これは顧客管理の暗号鍵でCloud KMSで暗号鍵を管理し、この暗号鍵をそれぞれのサービスで利用することでセキュリティレベルを上げることができます。

CMEKは規制要件の厳しい業界や、高度なセキュリティポリシーを持つ企業では必須の機能と言えます。

ただし、この機能を利用する場合、事前に鍵の作成や設定、権限付与などの作業や鍵自体の管理(ローテーションなど)が発生してしまいます。

Cloud KMS Autokeyはこれらの鍵作成、設定、権限付与、管理などをすべて自動で行ってくれるためCMEK導入へのハードルを下げることができます。

Autokeyを利用するための設定

Autokeyを利用するには事前にいくつか設定が必要となります。

フォルダとプロジェクトの作成

Autokeyはフォルダで有効化を行い、そのフォルダ配下のプロジェクトで利用できるようになります。

そのためまずAutokeyを利用するためのフォルダを作成します。

また、Autokeyにて作成される鍵を管理するためのプロジェクトをフォルダ内に作成します。

Autokeyにて作成される鍵はすべてこのプロジェクトに作成されることになります。

鍵管理プロジェクトの作成が完了したら以下のAPIを有効にしてください。

- Cloud Key Management Service (KMS) API

- KMS Inventory API

サービスエージェントの作成と権限付与

Autokeyを利用する場合、Cloud KMSのサービスエージェントが鍵の作成や管理をすることになります。

そのためまずは鍵管理プロジェクトにてサービスエージェントを作成します。

以下のコマンドを実行してください。PROJECT_IDは鍵管理プロジェクトのプロジェクトIDに置き換えてください。

gcloud beta services identity create --service=cloudkms.googleapis.com --project=PROJECT_ID以下のような表示となります。

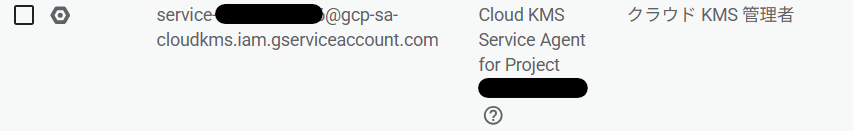

Service identity created: service-PROJECT_NUMBER@gcp-sa-ekms.iam.gserviceaccount.comここでEKMサービスエージェント(gcp-sa-ekms.iam.gserviceaccount.com)が作成されていますが、KMSサービスエージェント(gcp-sa-cloudkms.iam.gserviceaccount.com)も同時に作成されています。

次に鍵管理プロジェクトにてKMSサービスエージェントに以下のロールを付与します。

EKMサービスエージェントと間違えないように注意してください。

- クラウドKMS管理者(roles/cloudkms.admin)

Autokeyの有効化

サービスエージェントの設定が終わったのでAutokeyを有効化していきます。

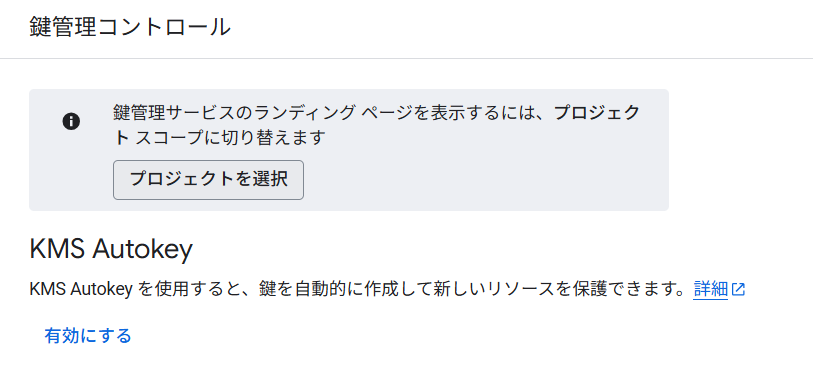

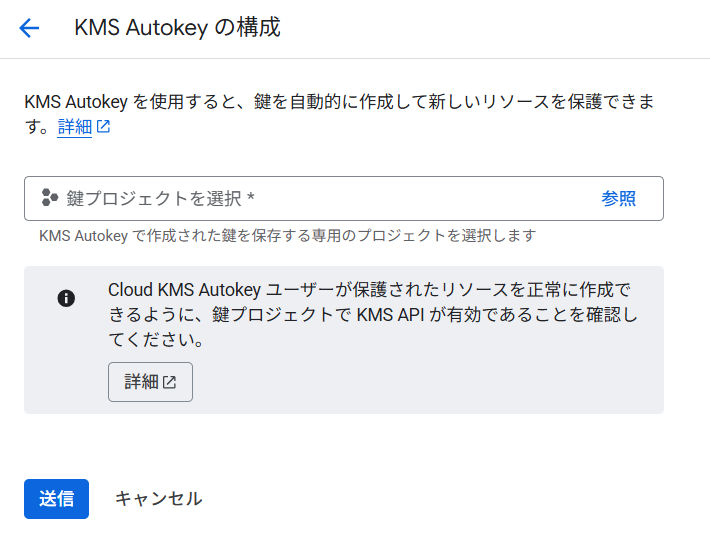

最初に作成したAutokey用のフォルダにてCloud KMSの画面(セキュリティ > Key Management)を開きます。

Autokeyの設定があるので「有効にする」をクリックして鍵管理プロジェクトを設定してください。

Autokeyの利用

では事前の設定が終わったので実際にAutokeyを使っていきます。

Autokeyを利用できるサービスは現時点(2025年11月末)で以下の通りです。

- Artifact Registry

- Bigtable

- AlloyDB for PostgreSQL

- Cloud Run

- Cloud SQL

- Cloud Storage

- Compute Engine

- Pub/Sub

- Secret Manager

- Spanner

- Dataflow

今回は1例としてCloud Storageでバケットを作成していきます。

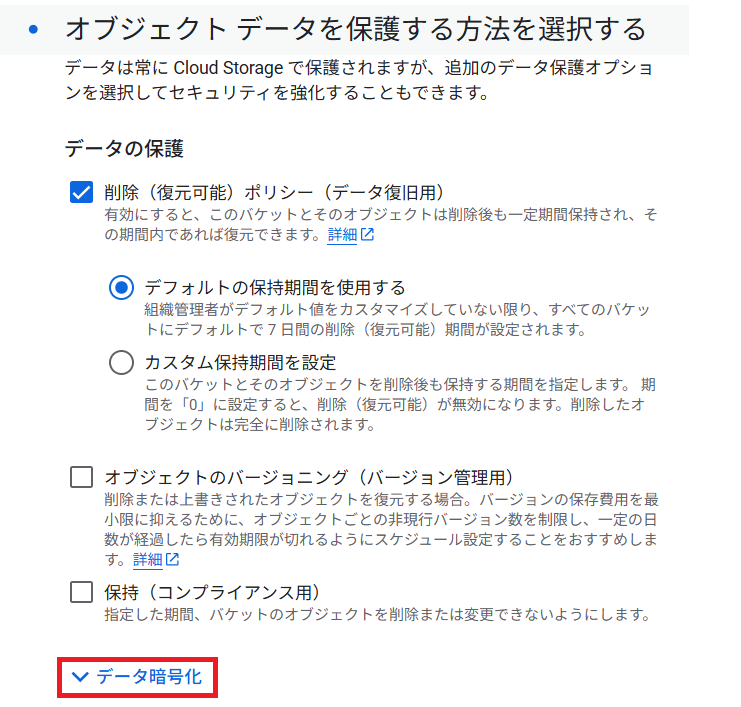

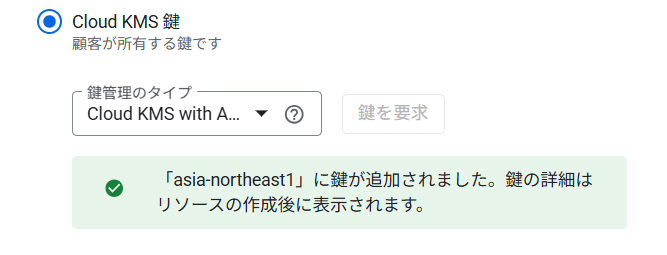

バケット作成時の画面内、「オブジェクトデータを保護する方法を選択する」の部分に「データ暗号化」の項目があります。

ここを開くと鍵管理方法を選択できるので「Cloud KMS鍵」を選択、プルダウンから「Cloud KMS with Autokey」を選択してください。

「鍵を要求」ボタンをクリックするとAutokeyによってKMS鍵が生成されますのでこのままバケットを作成すれば完了です。

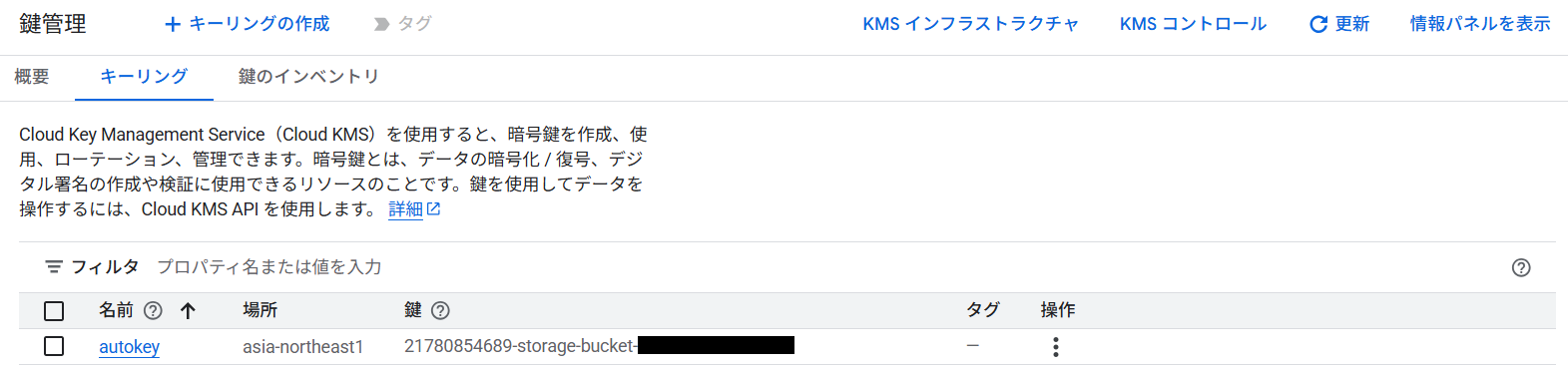

では、リソースが作成できたので実際に生成された鍵を確認してみます。

鍵管理プロジェクトのCloud KMSの画面(セキュリティ > Key Management)を開きます。

autokeyという名前のキーリングが確認できます。

Autokeyにて作成された鍵はこのキーリングにて管理されています。

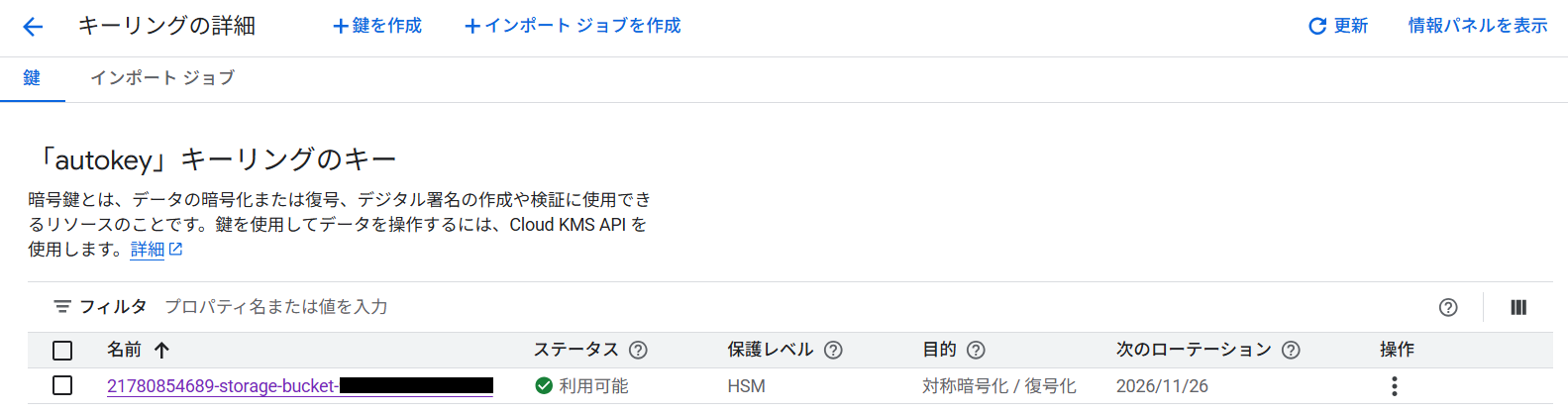

鍵の詳細は以下のようになっています。

Autokeyで生成される鍵の仕様については、公式ドキュメントの「Autokey によって作成された鍵について」を参照してください。

おわりに

今回はCloud KMS Autokeyを利用するための設定と実際のリソース作成時にAutokeyを利用する方法を確認しました。

Autokeyを利用して作成した鍵バージョンは100個までの無料枠もありますので、CMEKを利用するのはハードルが高いと感じている方もぜひ一度Autokeyを試してみてください。

参考URL

Autokey の概要

Cloud KMS Autokey を有効にする

Cloud KMS Autokey を使用して保護されたリソースを作成する

※本記事は、ジーアイクラウド株式会社の見解を述べたものであり、必要な調査・検討は行っているものの必ずしもその正確性や真実性を保証するものではありません。

※リンクを利用する際には、必ず出典がGIC dryaki-blogであることを明記してください。

リンクの利用によりトラブルが発生した場合、リンクを設置した方ご自身の責任で対応してください。

ジーアイクラウド株式会社はユーザーによるリンクの利用につき、如何なる責任を負うものではありません。