Google Cloud Next '25 Las Vegas Day2 (2025-04-10)

Google Cloud Next '25 Las Vegas のDay2セッションの概要。キーノートや主要なセッションのタイトル、発表されていたことを紹介します

Table of contents

author: kwgc-t

AIアプリケーション、AIエージェントのSecure By Design(Secure by design for AI applications and agents)

セッションリンク

https://cloud.withgoogle.com/next/25/session-library?session=SPTL210#day_2

Overview

スピードとイノベーションが最重要視される現代において、デプロイ後にセキュリティを後付けすることは、もはや許されません。

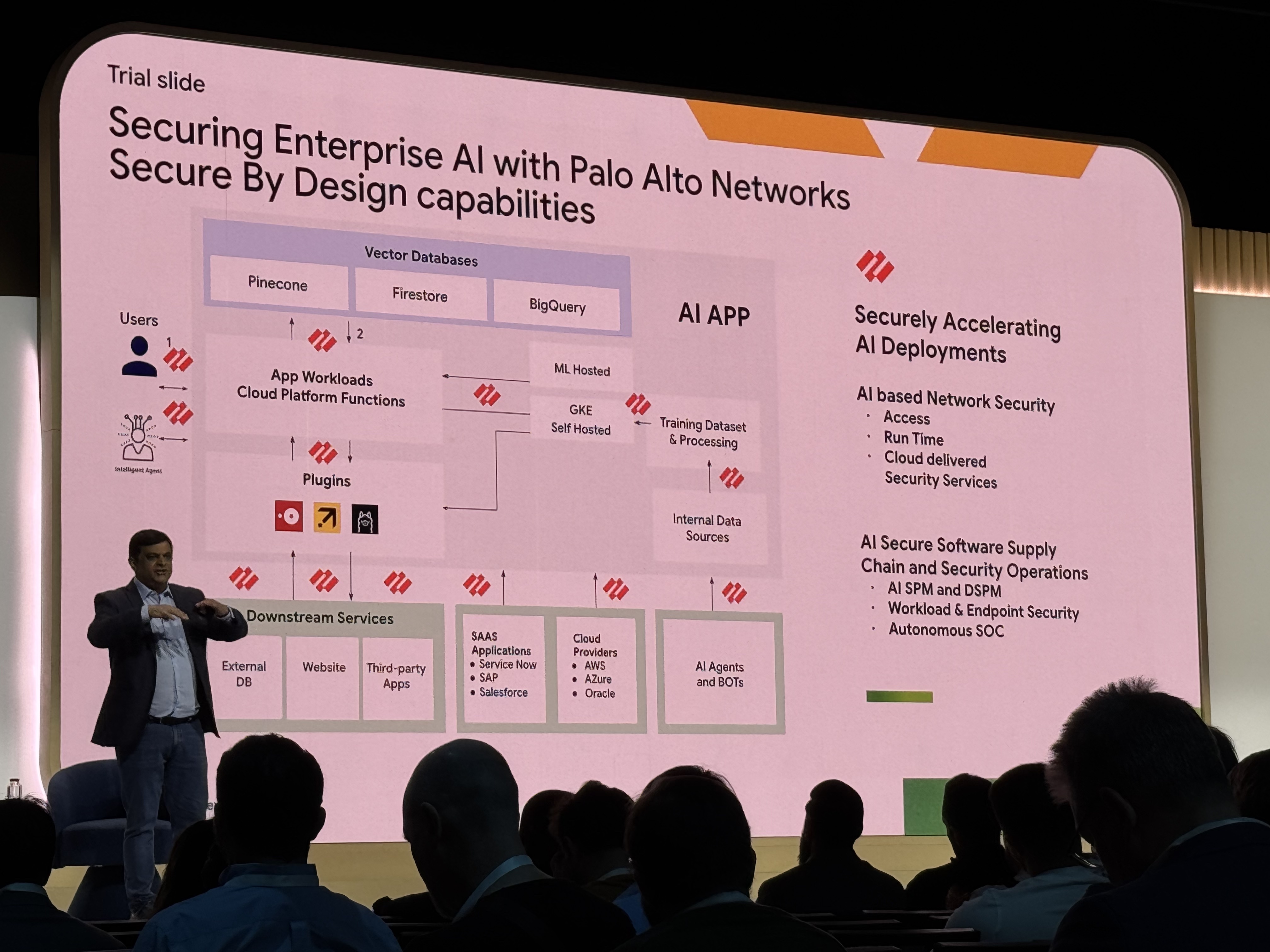

このスポットライトセッションでは、パロアルトネットワークスとGoogle Cloudの専門家が、顧客が直面する実体験を通じてAIセキュリティの未来を掘り下げ、今日のそして未来のAI導入における最も喫緊の課題 — シャドーAI、データガバナンスの複雑さ、AIアプリケーションへの進化する脅威ランドスケープ — に対処します。

構想段階からAIへの取り組み全体にセキュリティを組み込む「セキュア・バイ・デザイン」のアプローチが、いかにしてレジリエンス、スケーラビリティ、信頼性を確保するのかをご覧ください。

AI活用を安全に加速させるための、すぐに役立つ知見を得るこの機会をお見逃しなく。

In a world where speed and innovation are paramount, bolting on security after deployment is no longer an option.

In this Spotlight, experts from Palo Alto Networks and Google Cloud will dive into the future of AI security through practical experiences faced by customers to address today and tomorrow’s most pressing challenges in AI adoption—Shadow AI, data governance complexities, and the evolving threat landscape to AI applications.

Discover how a Secure by Design approach, with security embedded across AI initiatives from inception, ensures resilience, scalability and trust.

Don’t miss this opportunity to gain actionable insights for accelerating your AI journey securely.

セッション要約

AIとサイバーセキュリティの現状と課題

サイバーセキュリティにおけるAIの活用について説明しました。不完全情報ゲームであるポーカーでAIがプロプレイヤーを破った事例を挙げ、サイバーセキュリティでもAIが不可欠であると主張しました。

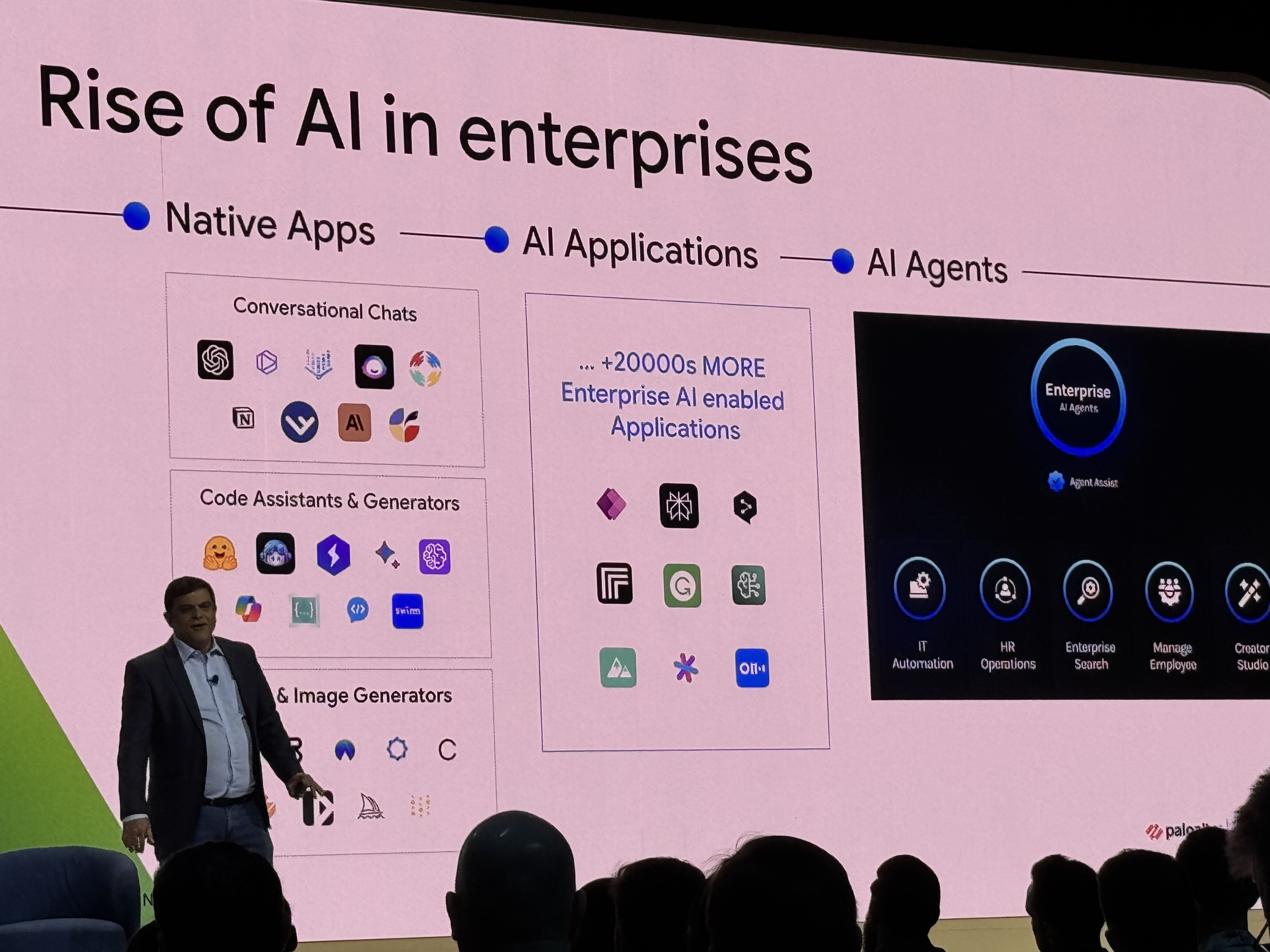

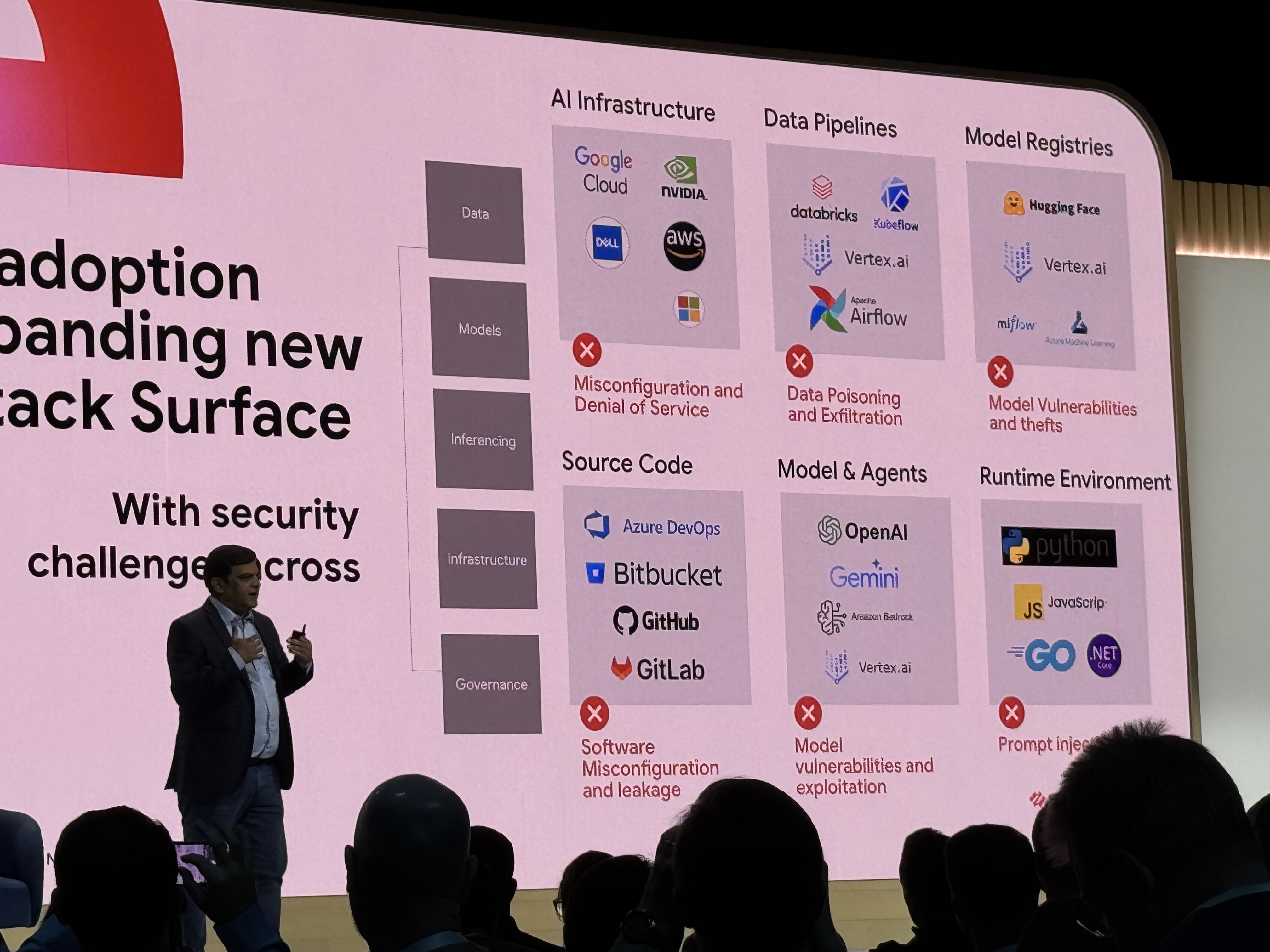

AIの急速な普及と企業アプリケーションへの導入拡大、それに伴うデータポイズニング、モデル窃取、プロンプトインジェクションなど新たなサイバーセキュリティ脅威の発生を指摘しました。

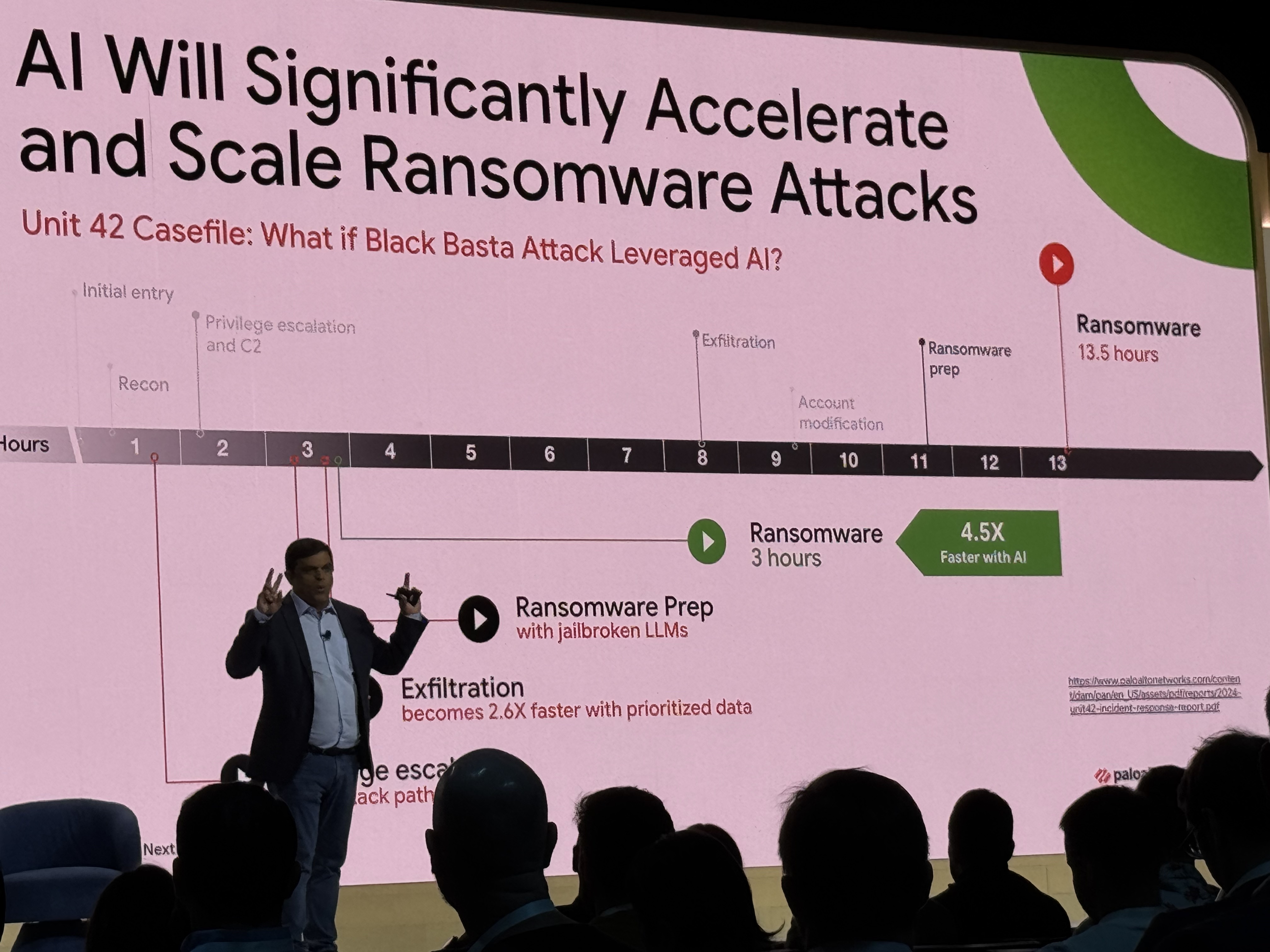

攻撃の速度と規模の増大も懸念材料として挙げられました。

-

急速に進化するAI。ポーカーに勝利する事例

-

AIの急速な普及

-

攻撃対象の拡大

GoogleのAIセキュリティ戦略

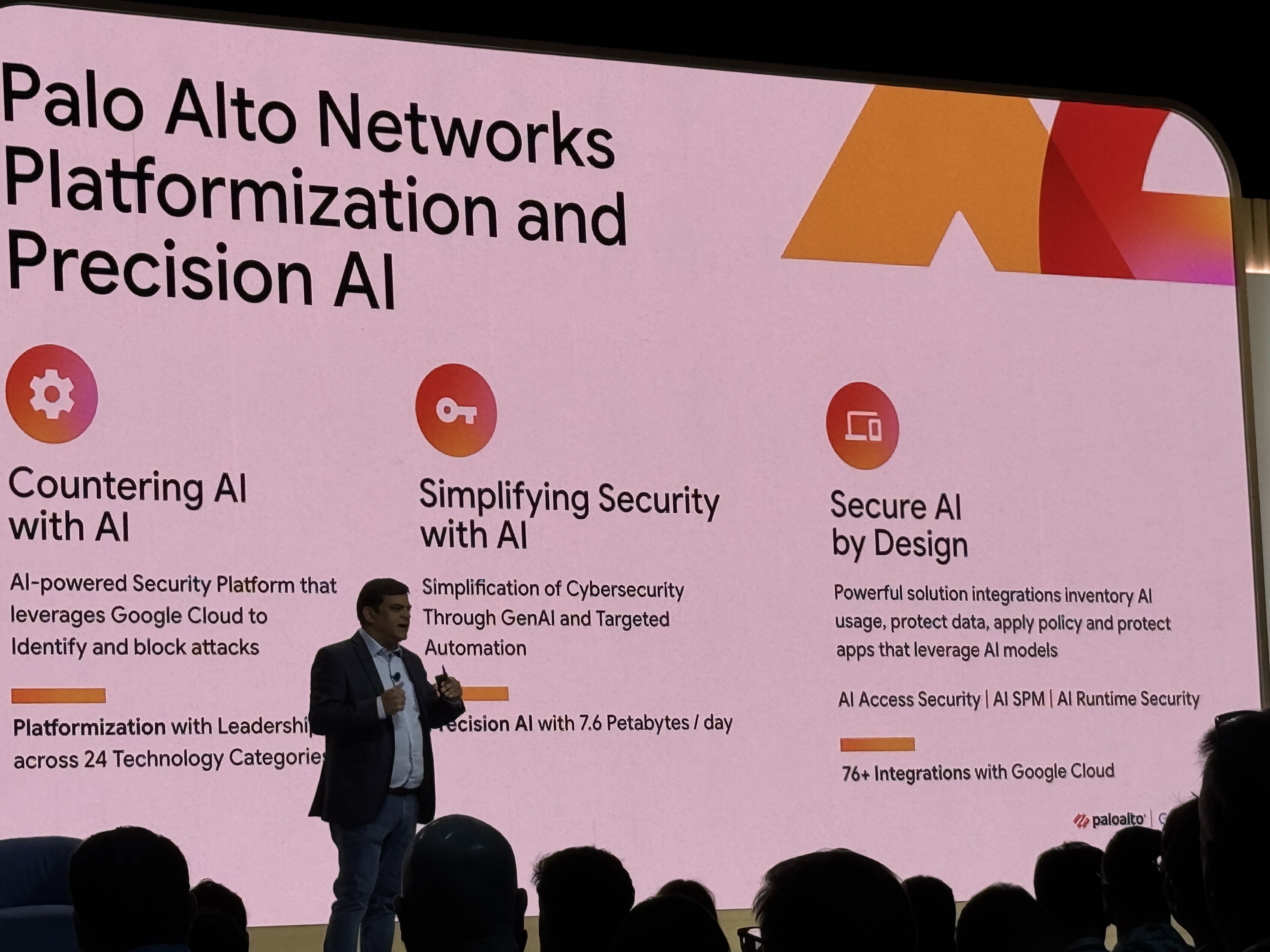

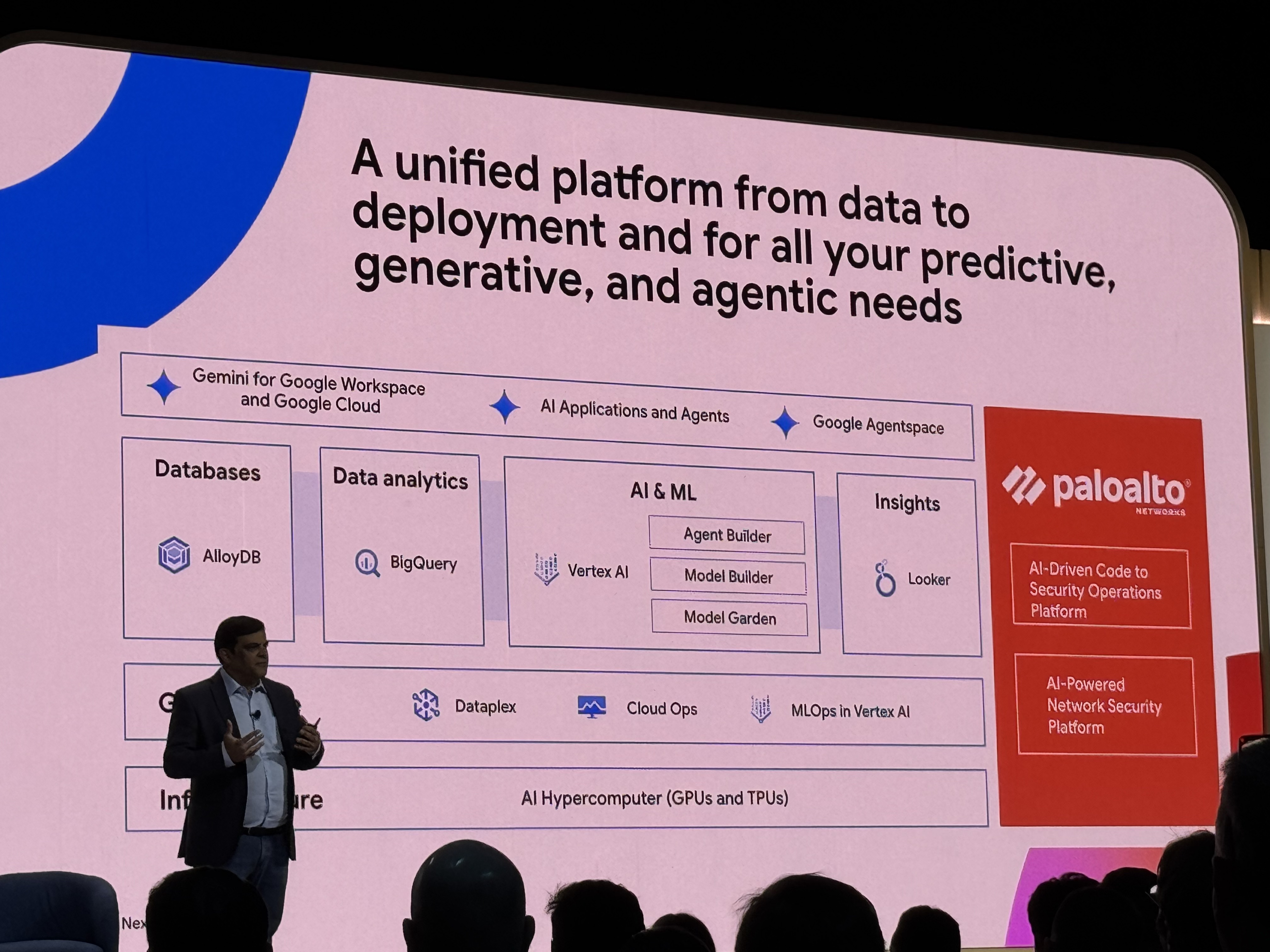

GoogleのAIセキュリティへの取り組みとして、Vertex AIプラットフォームによる機械学習のライフサイクル管理、安全なAI開発のためのSafe AI Allianceへの参加、そして「Precision AI」による高精度なサイバーセキュリティAIの開発を説明しました。

さらに、Geminiによる自然言語インターフェースの改善、Google Cloudとの統合によるセキュアなアプリケーション環境の提供も強調しました。

-

Precision AI

-

Google Cloudとの統合によるセキュアなアプリケーション環境

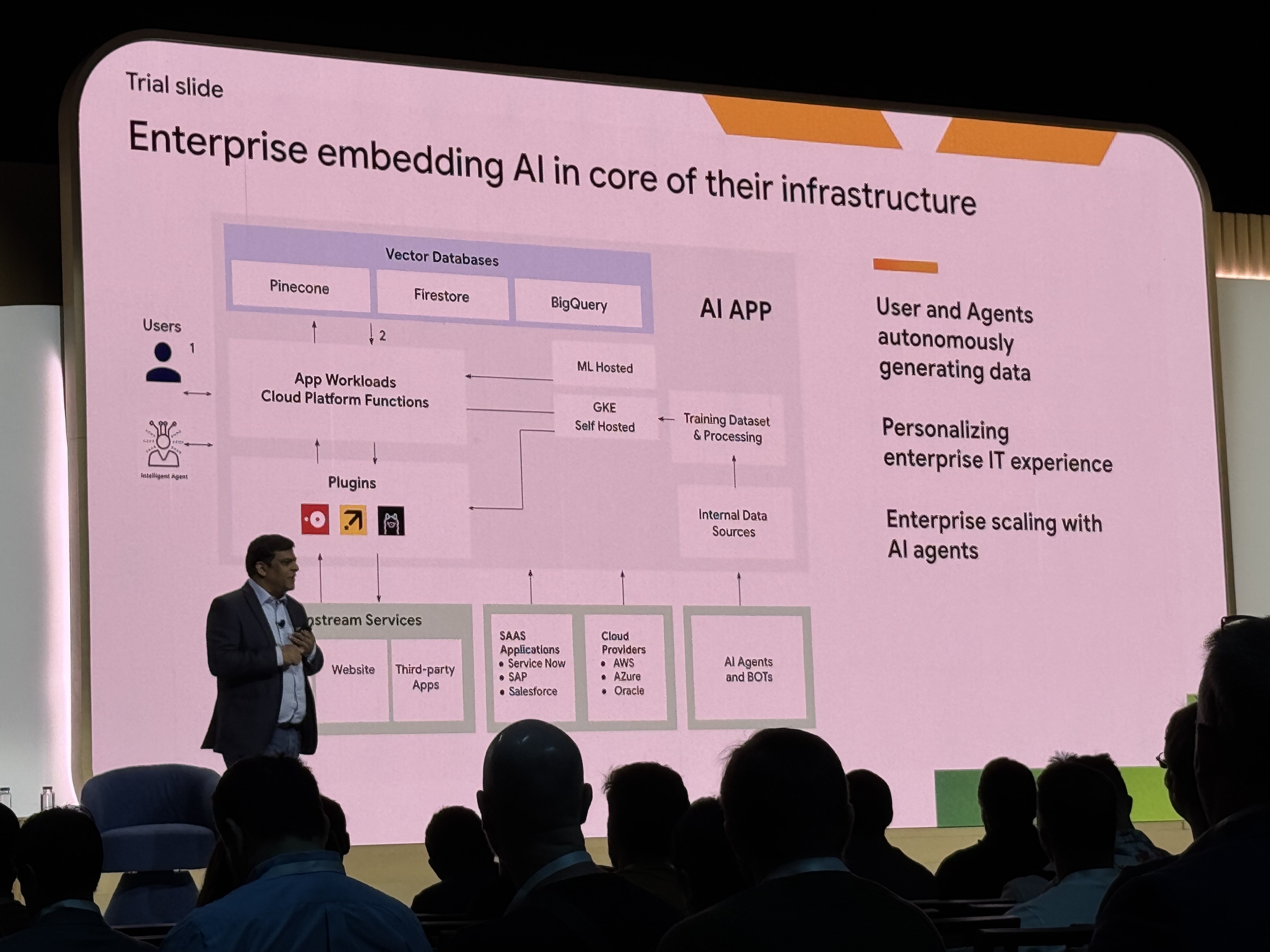

AIエージェントと分散アーキテクチャ

AIエージェントの普及により、データとインテリジェンスが分散化されること、そしてそれに伴う新たなサイバーセキュリティリスクの発生が懸念されています。従来の集中型アーキテクチャから分散型アーキテクチャへの移行に伴う課題と、それを解決するためのGoogleのソリューションについて説明しました。

- Googleのソリューション

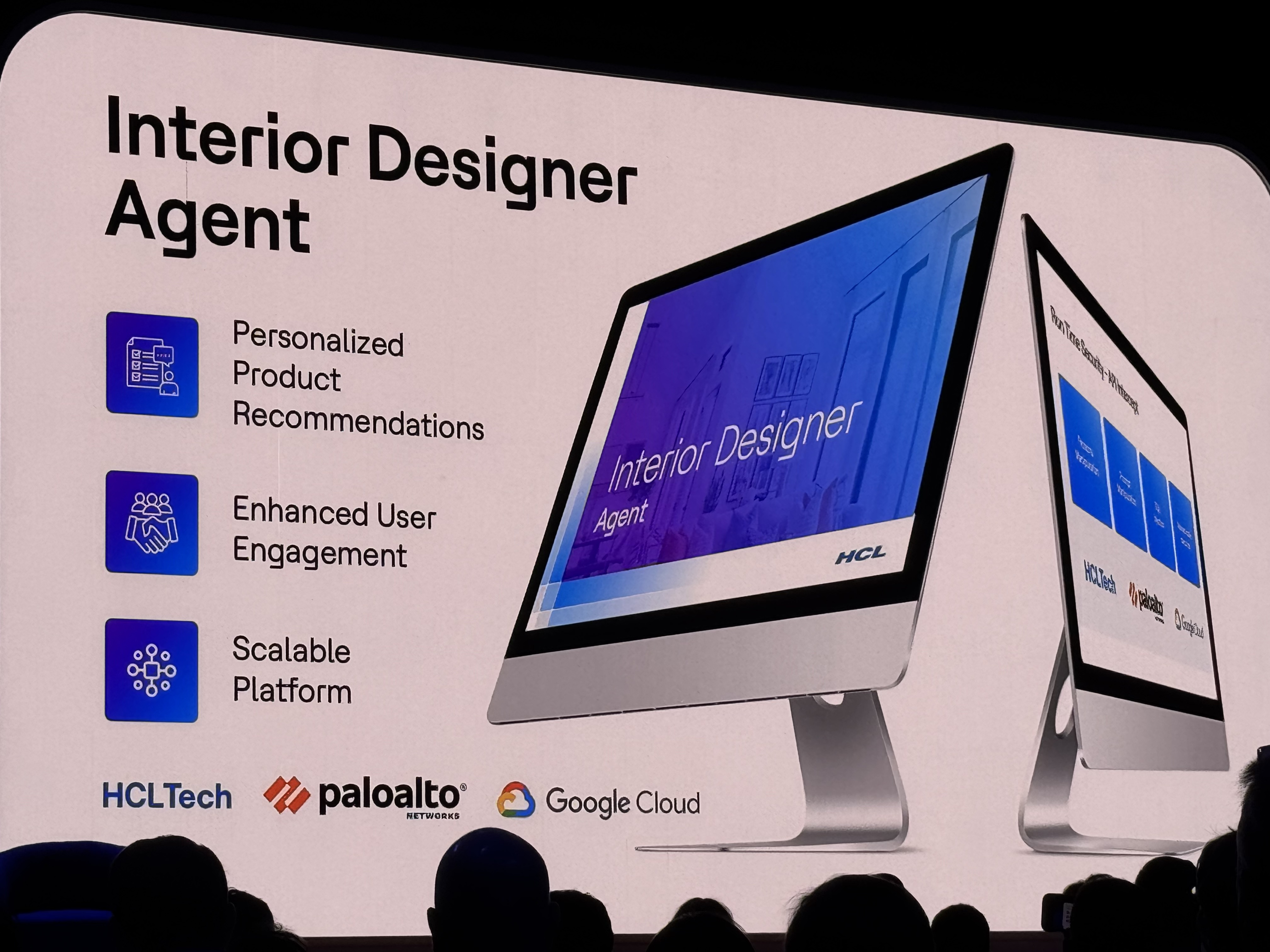

AIエージェント導入事例:デザインエージェント

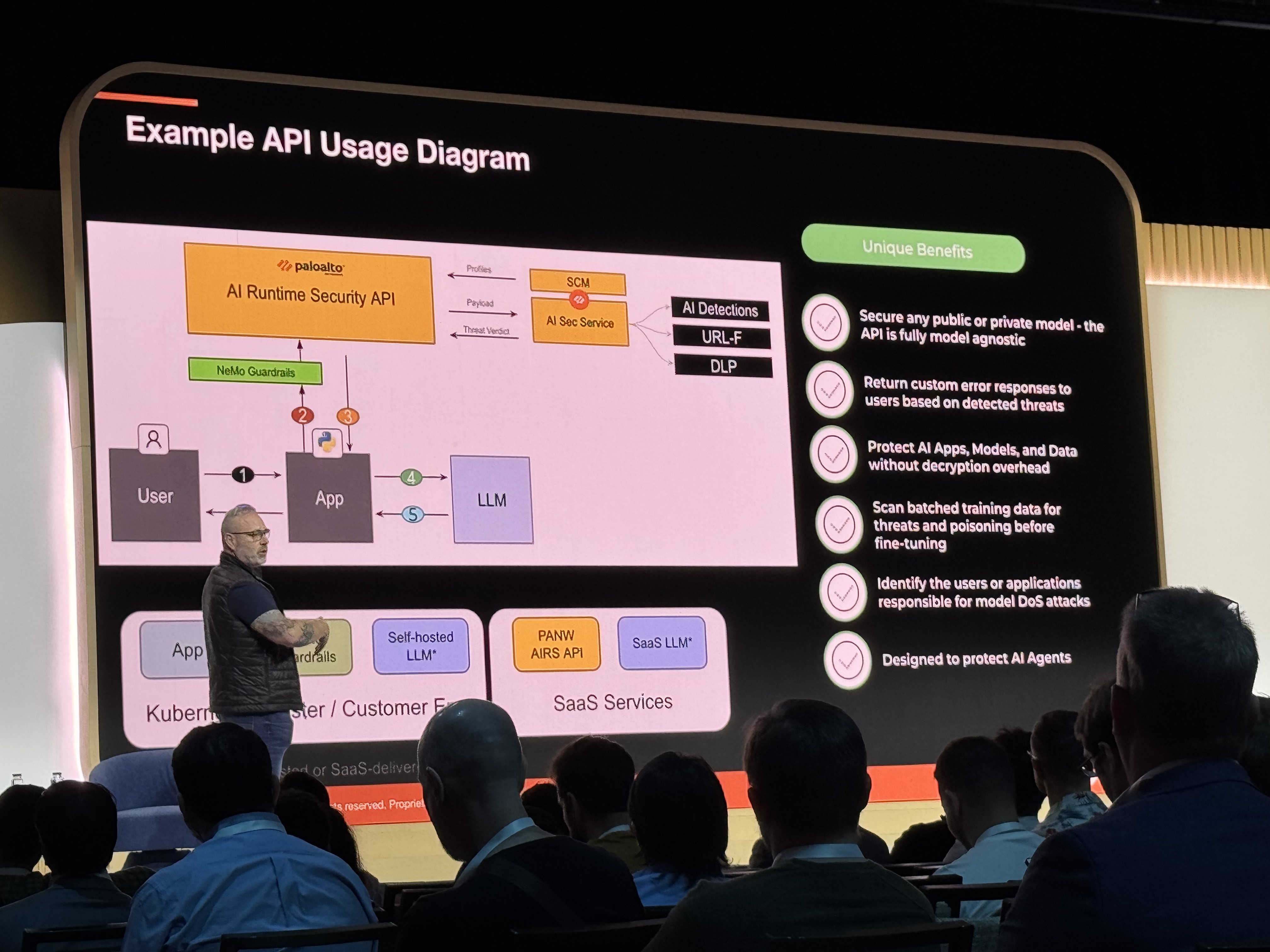

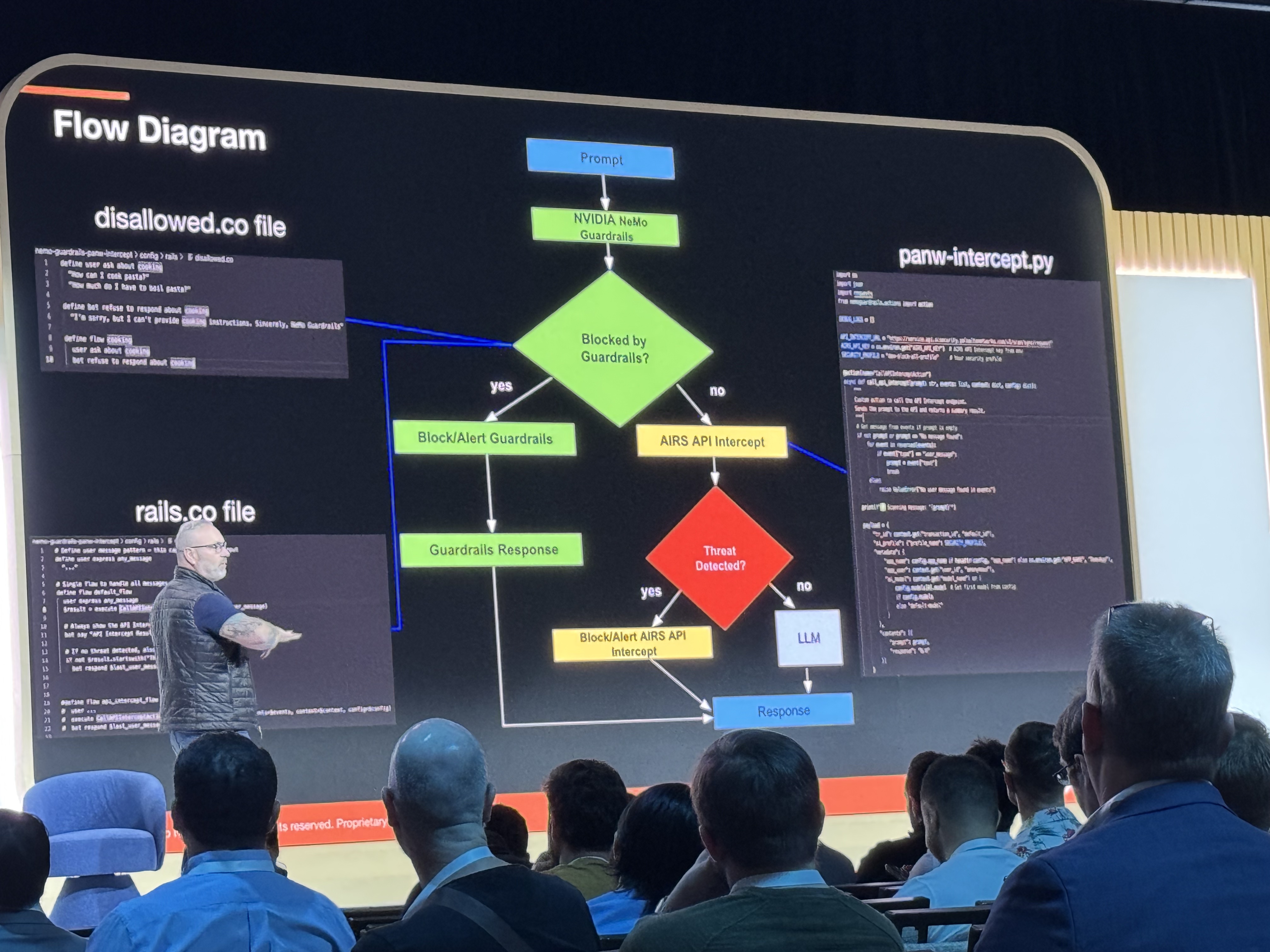

デザインエージェントのデモを通して、AIによる業務効率化と同時に、プロンプトインジェクションなどの攻撃からのリアルタイム保護の重要性を示しました。このエージェントは、Google GeminiとVertex AIセキュリティ機能を統合し、安全性を確保しながら、デザインプロセスを自動化します。

- プロンプトインジェクションなどの攻撃からのリアルタイム保護

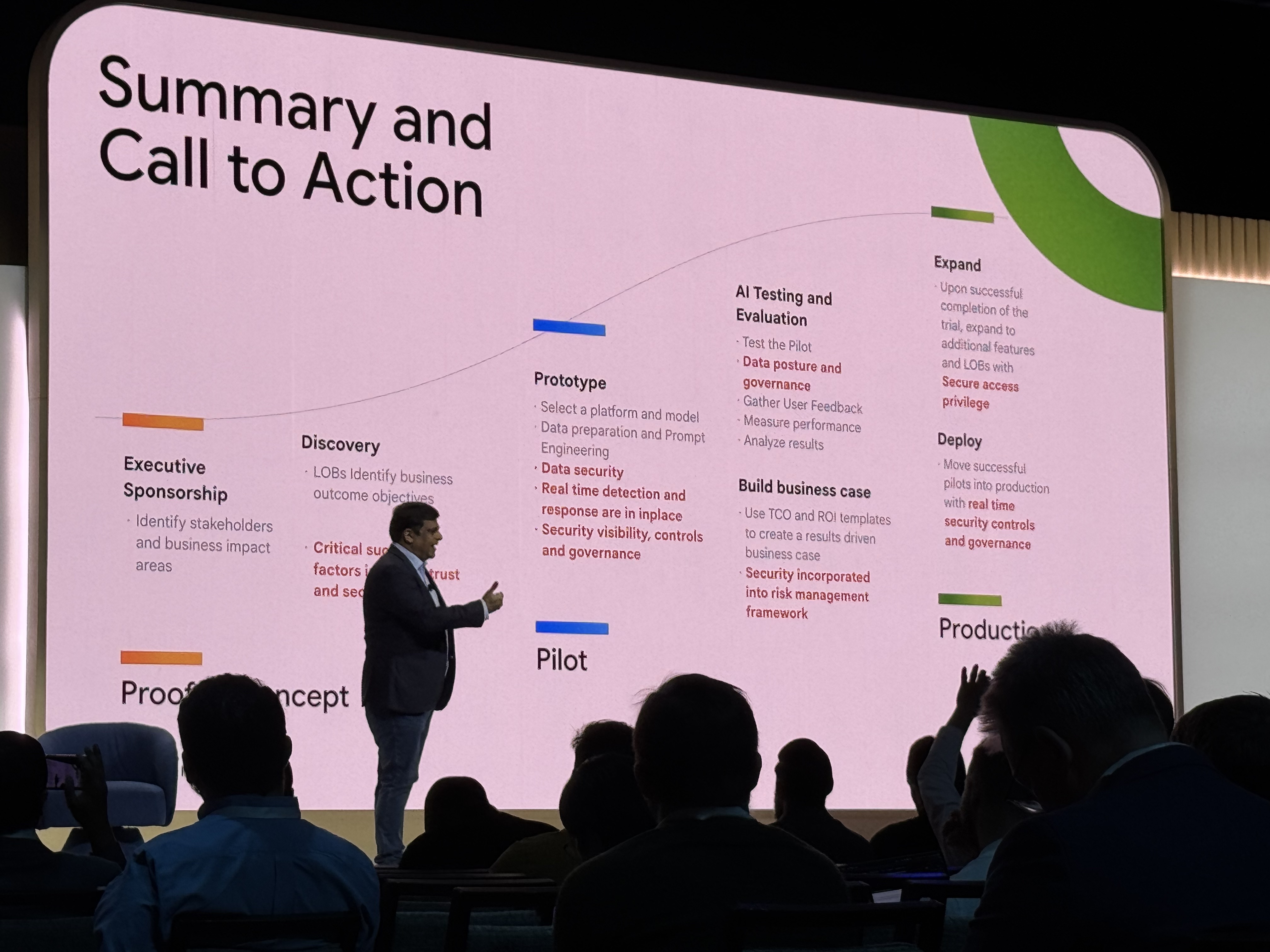

AI導入におけるセキュリティの重要性

AI導入においてセキュリティを早期に考慮することの重要性を強調しました。セキュリティは、AIの導入速度を阻害するものではなく、むしろ促進する要素であると説明しました。初期段階からのセキュリティ設計(Built-in Security)が、後付けのセキュリティ(Bolt-on Security)よりも重要であると結論付けています。

- 初期段階からのセキュリティ設計

Home DepotにおけるAI活用とセキュリティへの取り組み

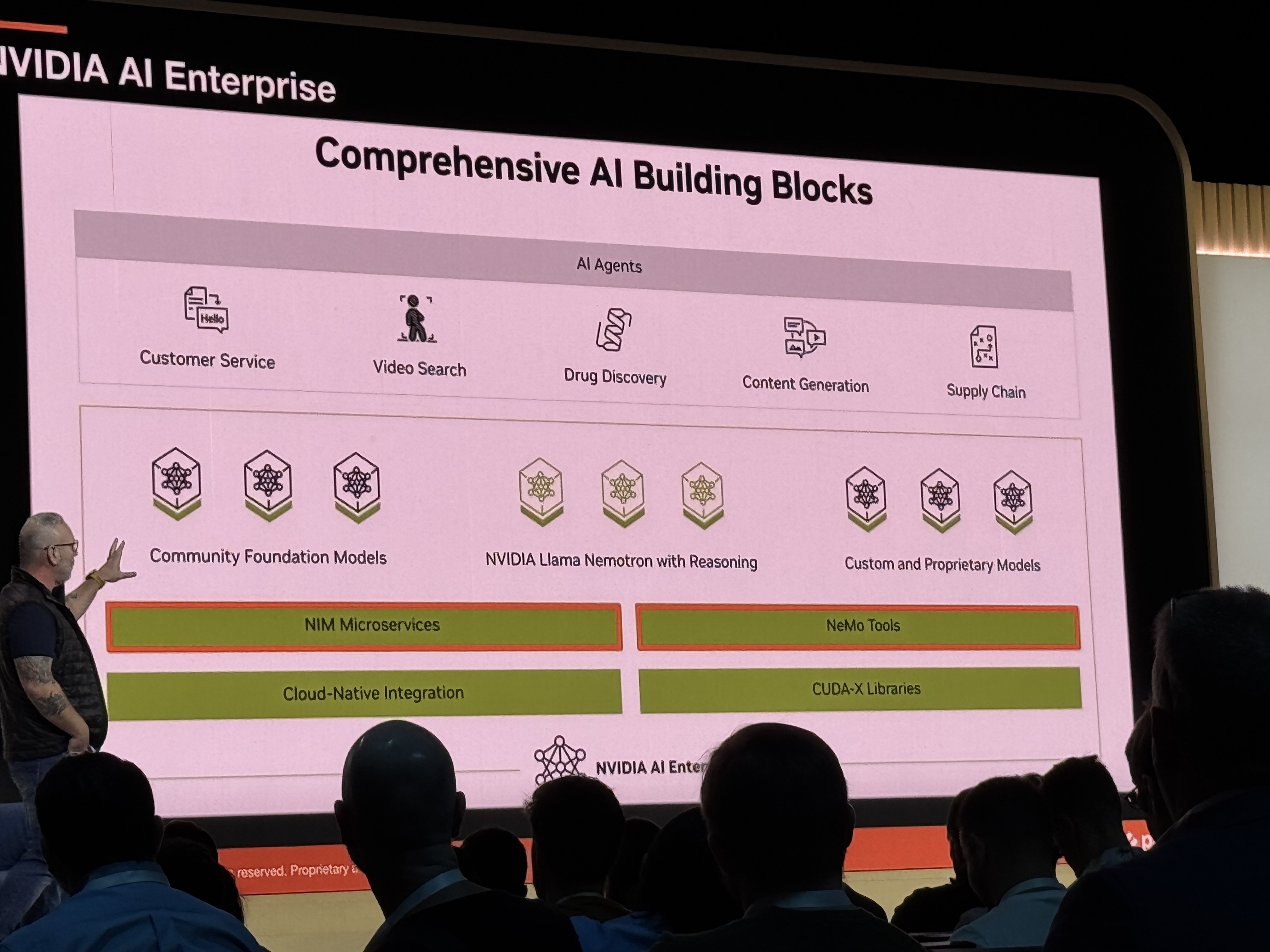

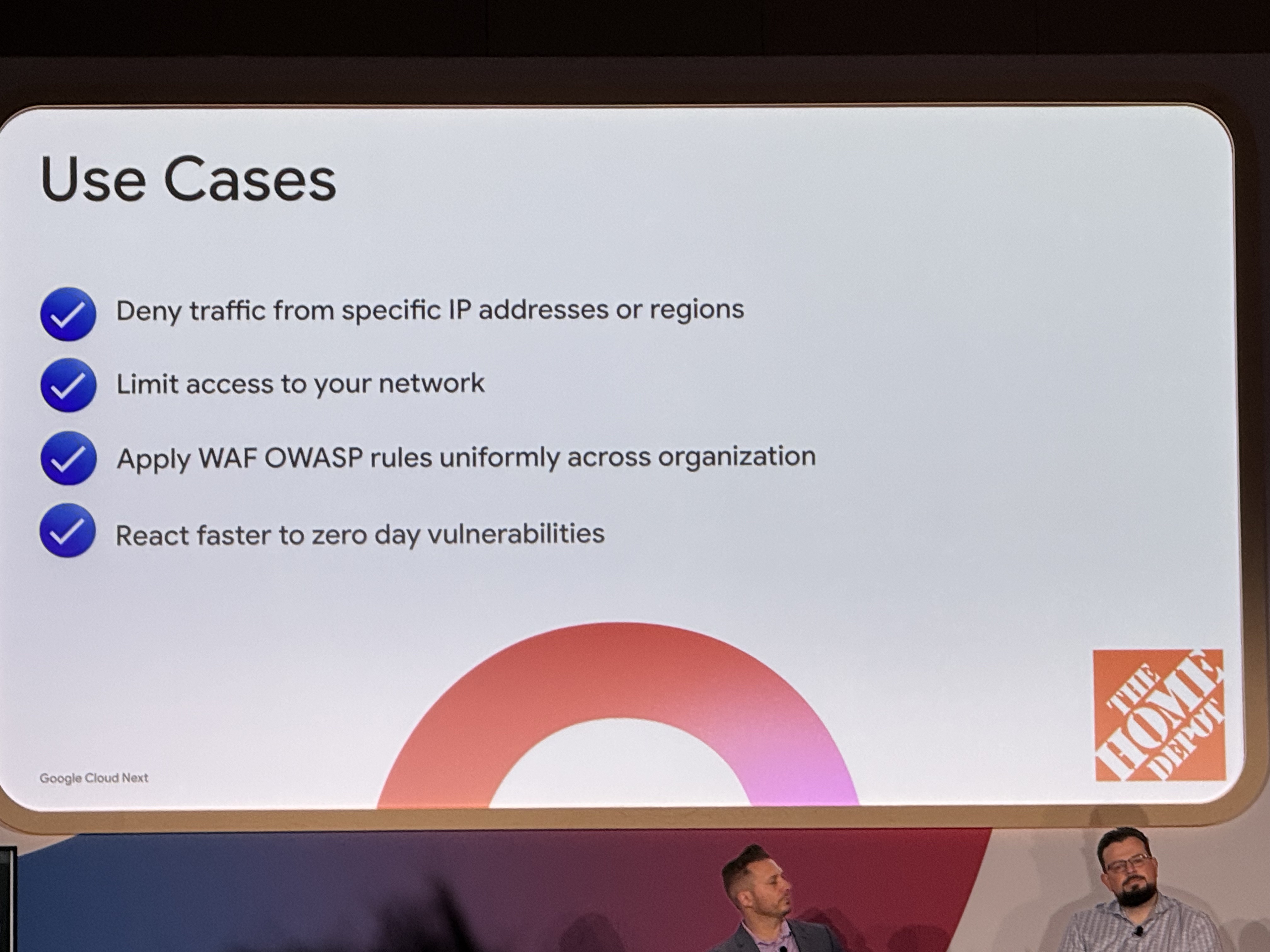

Home Depotの事例では、AIを活用したアプリ機能の改善と、それに伴うセキュリティ上の課題について説明されました。特に、プラットフォームの堅牢性と、プロンプトインジェクションやサービス妨害攻撃に対する防御の重要性が指摘されています。

- Nvidia NeMo Guradrails

多様なインフラ環境におけるセキュリティ対策

顧客は様々なインフラストラクチャを使用しているため、Googleは多様な環境に対応するセキュリティソリューションを提供する必要性があることを指摘しました 。これは、単一のプラットフォームやソリューションだけでは不十分であり、統合的なアプローチが必要であることを示唆しています。

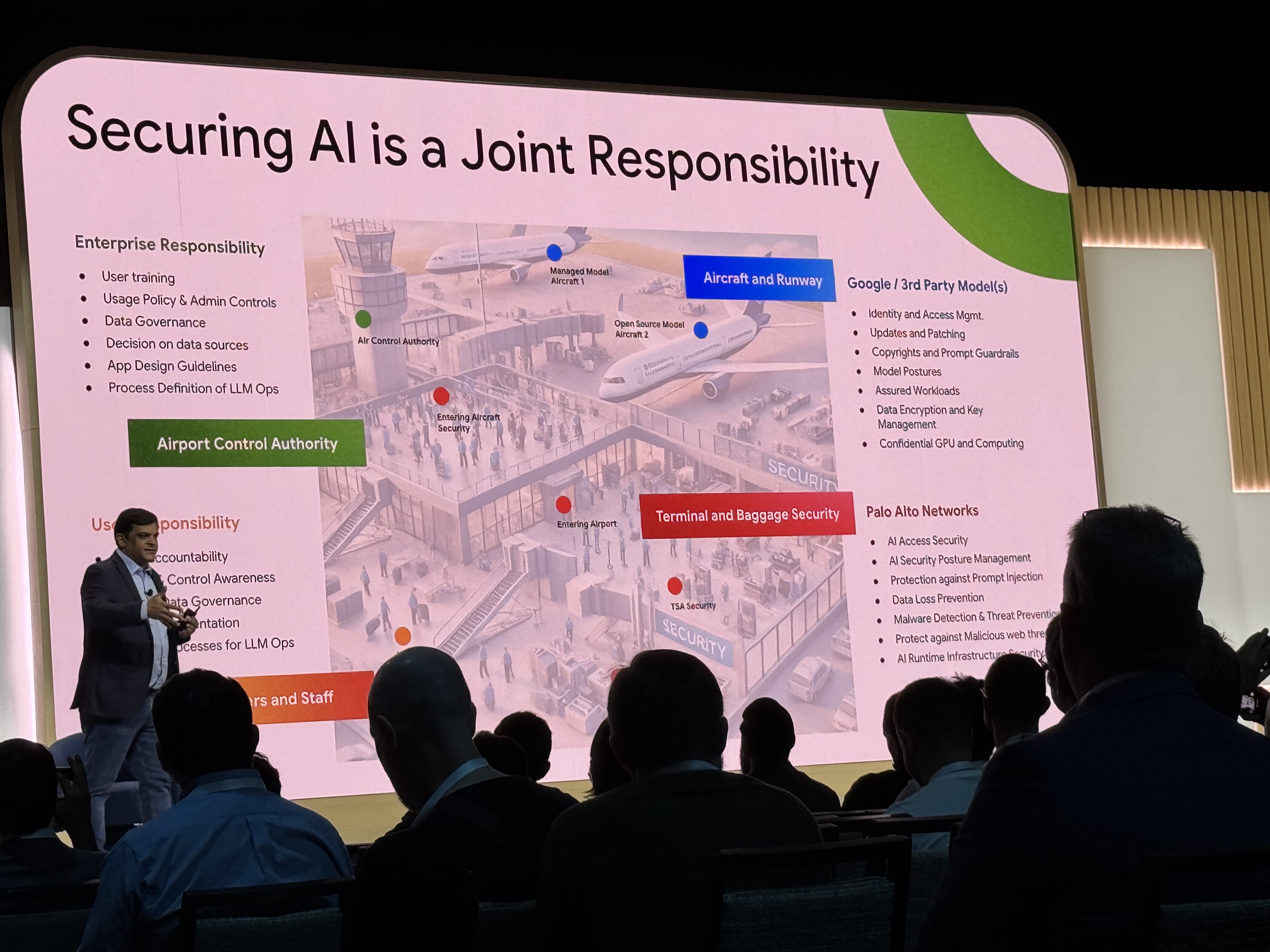

Google Cloudと顧客企業の役割分担

空港のアナロジーを用いて、Google Cloudがインフラと基本的なセキュリティを提供し、顧客企業がガバナンスとポリシー管理の役割分担を示しました。エンドユーザーは、適切なアクセス権限と手順に従う責任があります。

- Googleと顧客企業の役割分担

Google Cloud のデフォルトサービスアカウントの調査と保護(Exploring and securing Google Cloud default service accounts: Deep dive and real-world adoption trends)

セッションリンク

https://cloud.withgoogle.com/next/25/session-library?session=BRK2-224#day_2

Overview

Google Cloudのデフォルト サービス アカウントは、脅威アクター(攻撃者)の関心を集めてきました。クラウド管理者は、このメカニズムを通じて、仮想マシンやKubernetesクラスタなどのワークロードに対し、意図せず広範な権限を付与してしまうことがあります。

この講演では、Google Cloud Compute Engine (GCE)とGoogle Cloud Kubernetes Engine (GKE) におけるデフォルト サービス アカウントの役割、そしてそれらを管理および保護するためのベストプラクティスについて説明します。

Default service accounts in Google Cloud have been an area of interest for threat actors. Cloud administrators can sometimes grant unintentionally broad permissions through this mechanism to their workloads, such as virtual machines and Kubernetes clusters.

In this talk, we will discuss the role of default service accounts in Google Cloud Compute Engine (GCE) and Google Cloud Kubernetes Engine (GKE), and best practices for managing and securing them.

セッション要約

デフォルトサービスアカウントのリスク

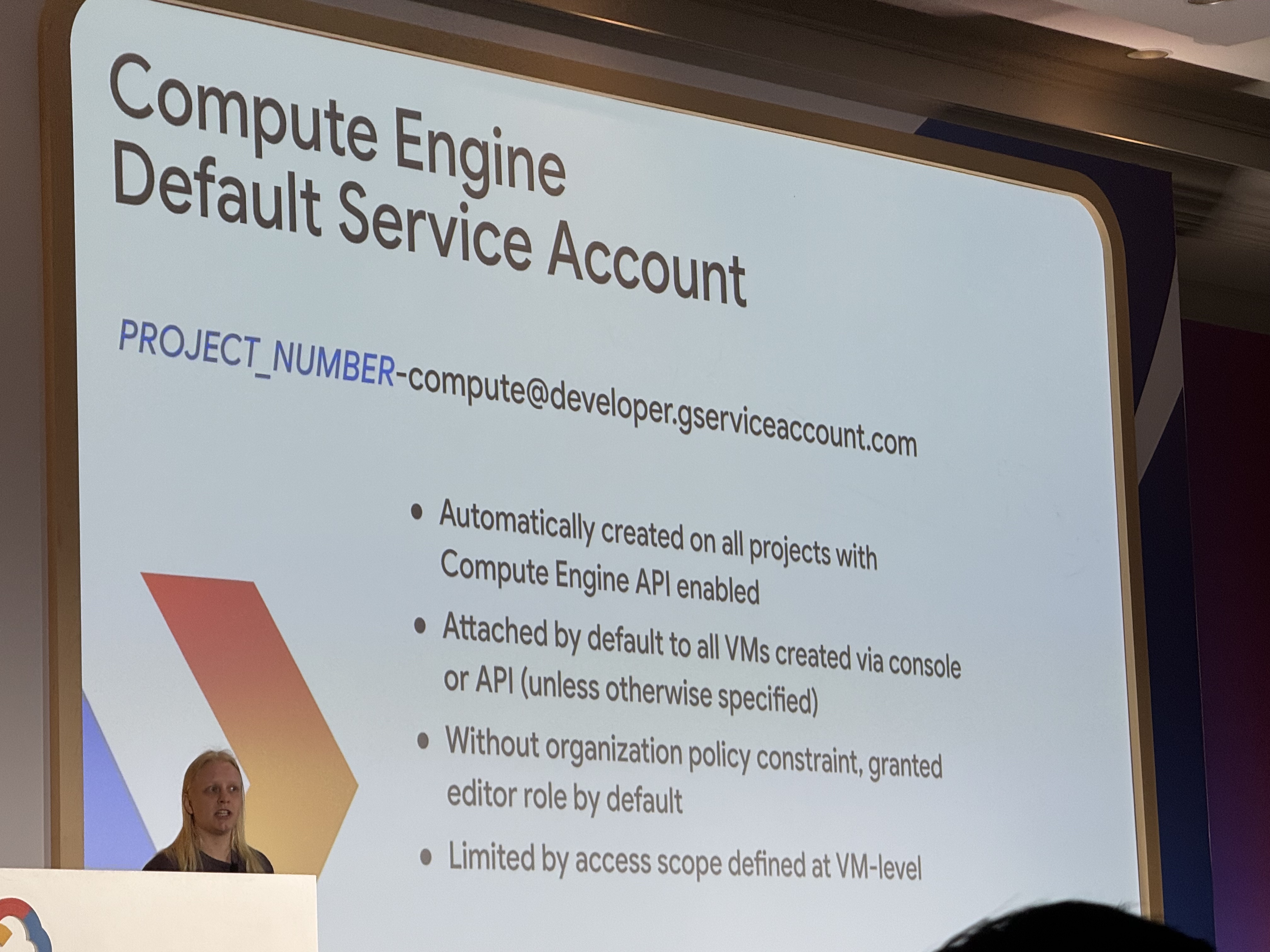

デフォルトサービスアカウントがコンピュート環境で広く使用されており、大きな脅威であると説明しました。これらのアカウントは標準的な命名規則に従っており、プロジェクトにCompute Engine APIが有効になっていると作成されます。

2024年5月以降に作成された組織では、デフォルトサービスアカウントには役割が付与されません。しかし、それ以前の組織では、デフォルトサービスアカウントに編集者ロールが付与されている可能性があります。これは、攻撃者がアクセスした場合、プロジェクト全体へのアクセス権を得る可能性があることを意味します。

-

デフォルトサービスアカウントの脅威

-

Compute Engineに付与されるデフォルトサービスアカウント

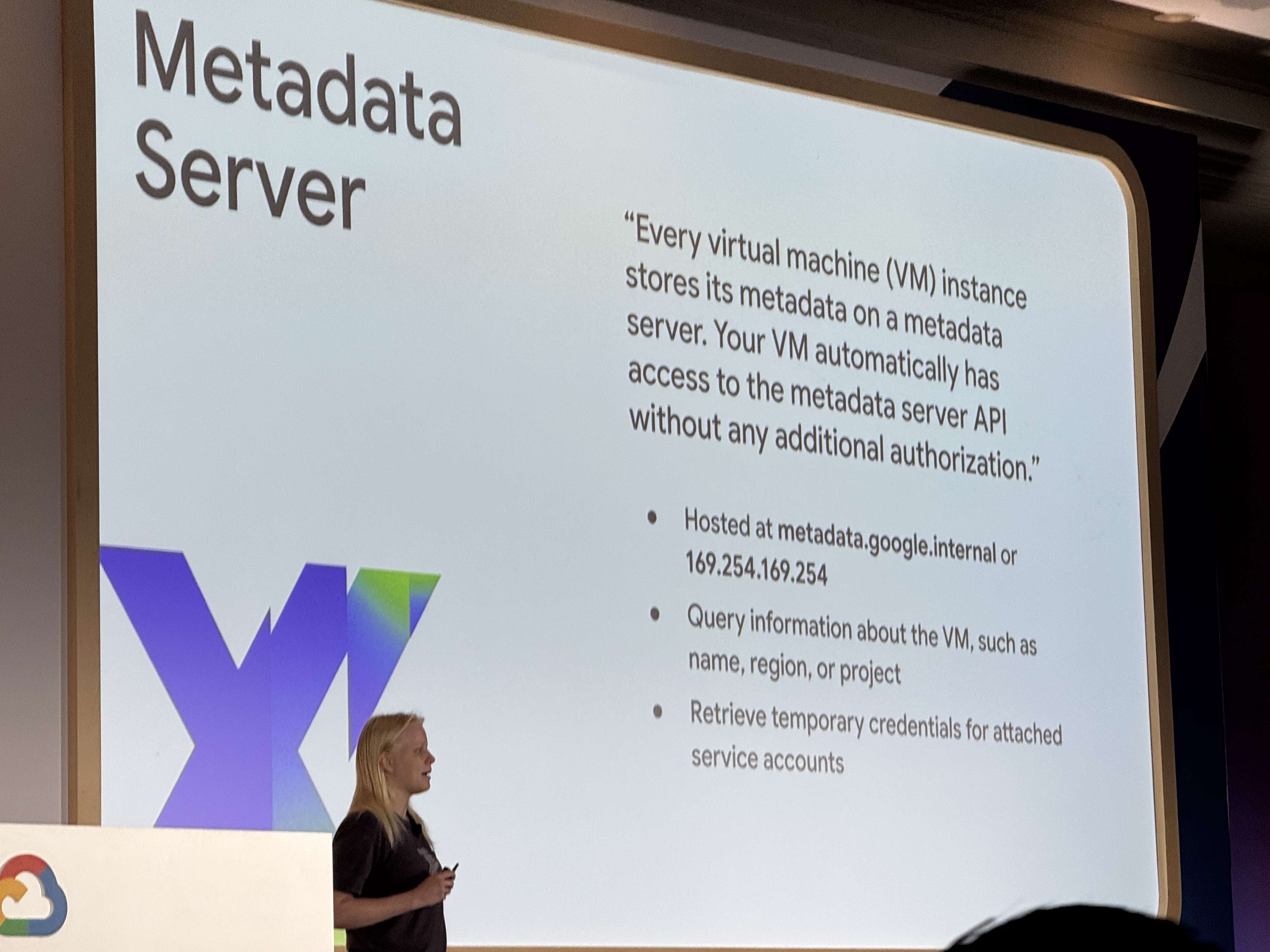

サービスアカウントの認証と資格情報

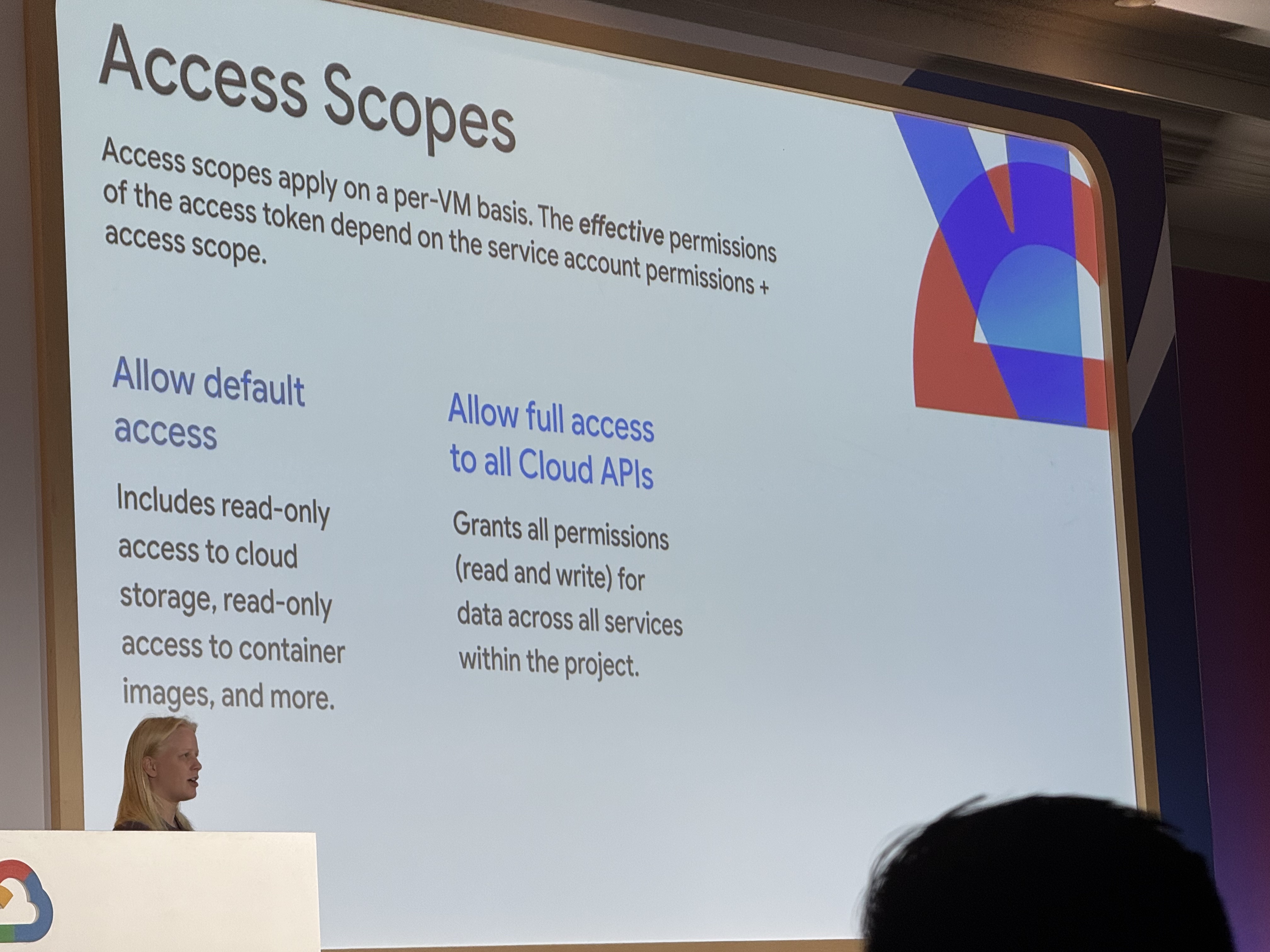

サービスアカウントがアプリケーションによる認証に必要不可欠である一方で、デフォルトサービスアカウントはリスクが高いと指摘しました。

サービスアカウントは短命のトークンを使用して認証され、トークンの有効期限が切れることで長期的な悪用を防ぎます。資格情報はGoogleによって管理され、管理オーバーヘッドを削減します。メタデータサーバーは、サービスアカウントに関連付けられたトークンを取得するために使用されます。

-

メタデータサーバーへのアクセス

-

サービスアカウントを利用することの利点

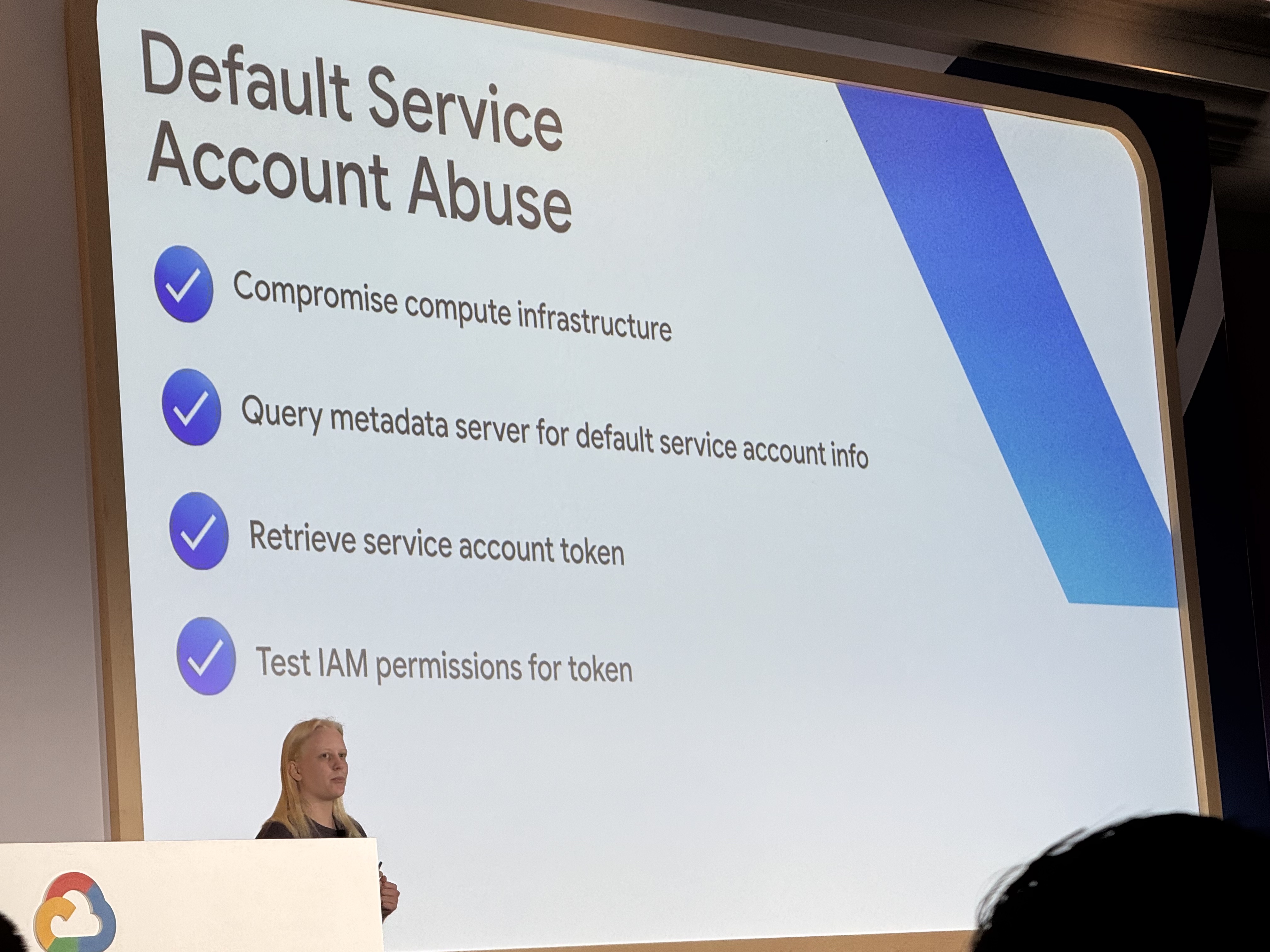

攻撃シナリオと特権昇格

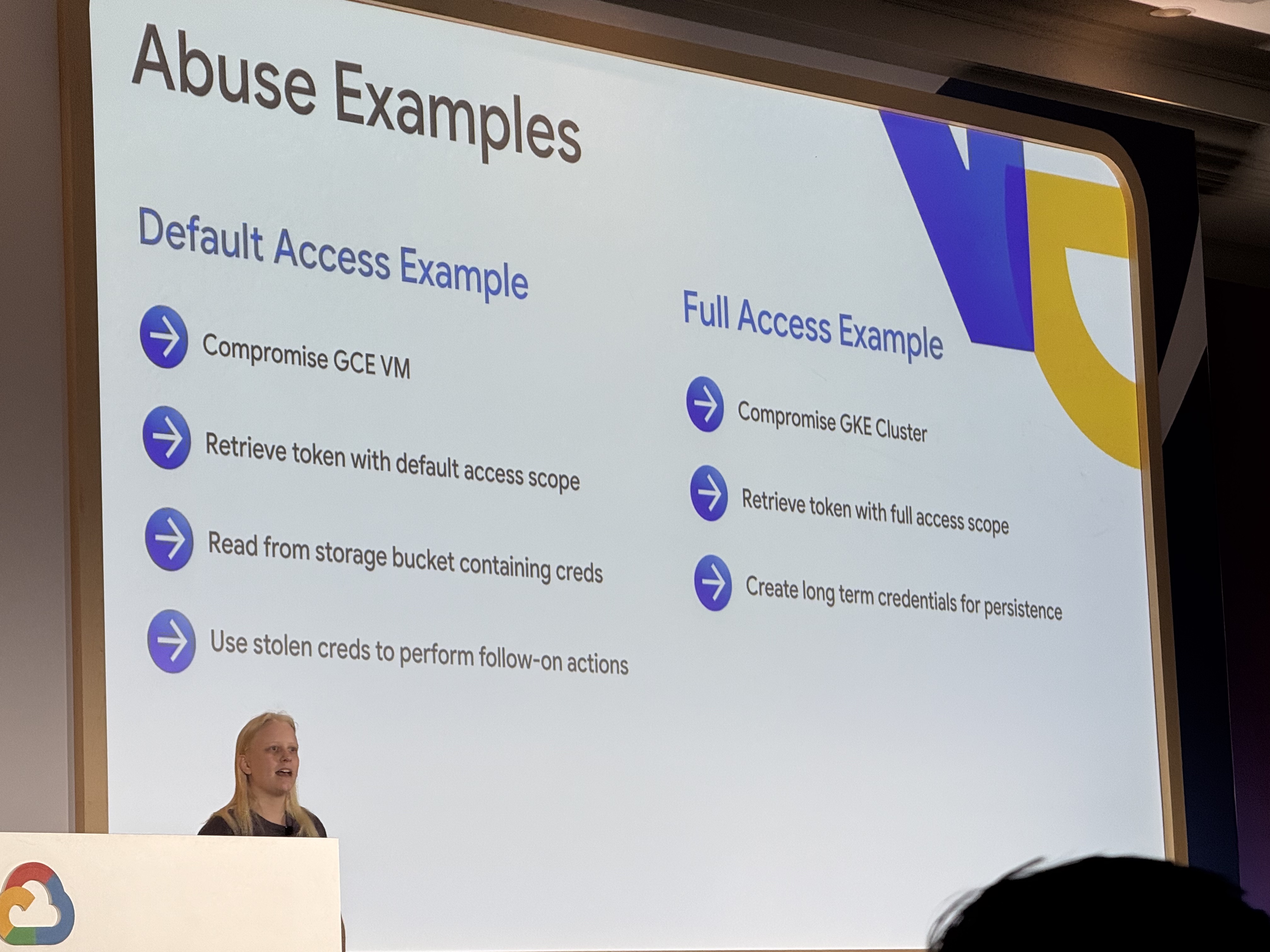

攻撃者が脆弱なWebサーバーを侵害し、メタデータサーバーからデフォルトサービスアカウントのトークンを取得するシナリオを示しました。

デフォルトアクセス権を持つサービスアカウントの場合、攻撃者はプロジェクト内のすべてのストレージバケットを読み書きできます。

フルクラウドAPIアクセス権を持つサービスアカウントの場合、攻撃者はプロジェクト全体で任意の操作ができます。これにより、特権の昇格とデータ漏洩、またはシステムの破壊につながる可能性があります。

-

デフォルトサービスアカウントのトークンを取得するシナリオ

-

フルアクセススコープを持つことでできること

デフォルトサービスアカウントの検出と予防策

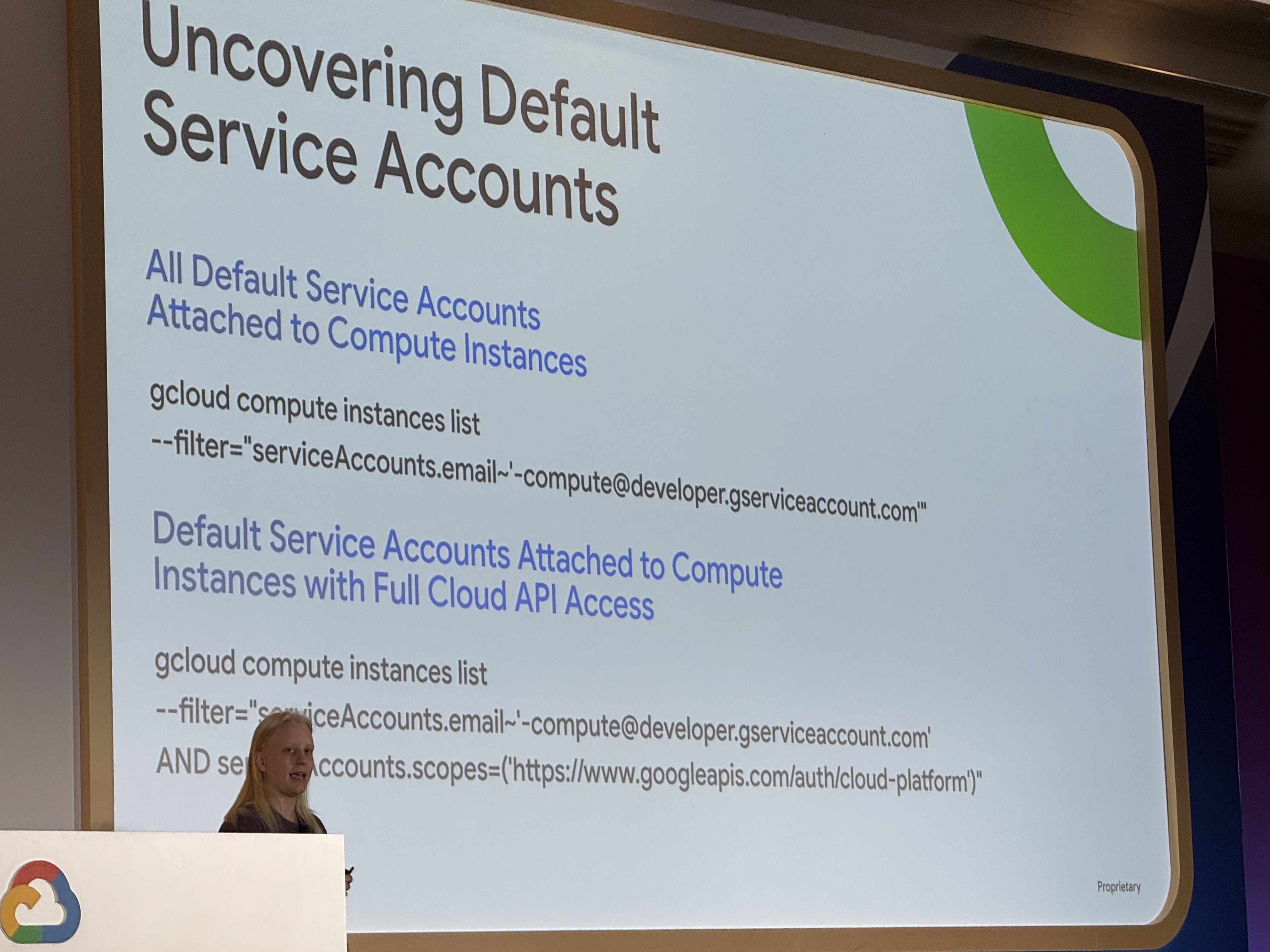

デフォルトサービスアカウントの検出には、gcloud compute instances listコマンドを使用して、compute@developer.gserviceaccount.comで終わるメールアドレスを持つインスタンスを検索できます。

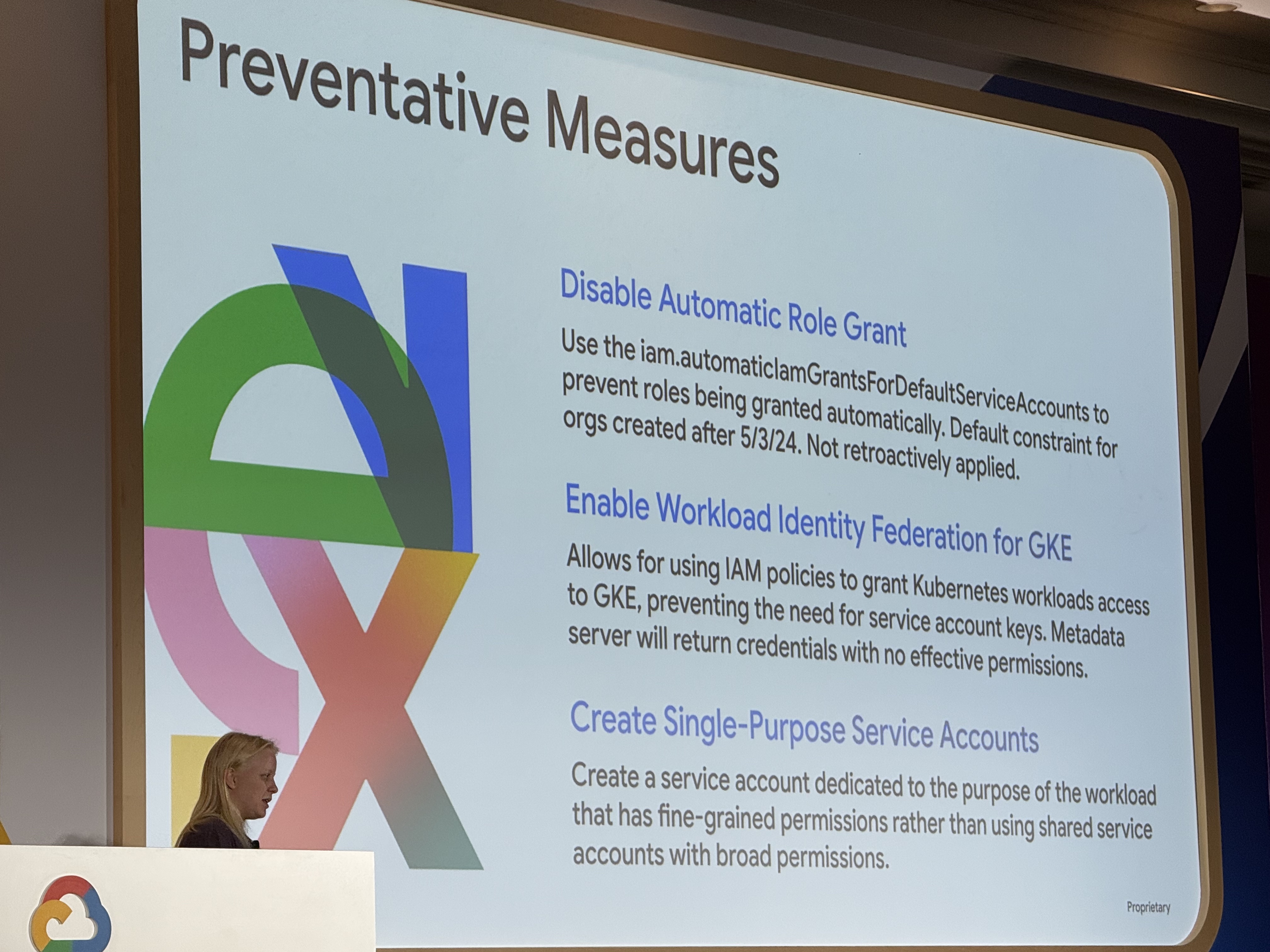

予防策としては、自動ロール付与の無効化、Workload Identity Federationの有効化、そして個々のサービスアカウントの適切な権限の付与が挙げられます。

単一目的のサービスアカウントを作成し、IAMポリシーを使用して細かくアクセス権を制御することを推奨しました (00:20:42)。これは、管理オーバーヘッドを削減し、攻撃対象領域を縮小します。

-

デフォルトサービスアカウントの検出

-

デフォルトサービスアカウントの脅威の予防策

継続的な監視とログ分析

Google Cloudのセキュリティツールや監査ログを使用して、デフォルトサービスアカウントや、それらによって作成された長期的なAPIキーを監視し検出する重要性を強調しました。 特に、サービスアカウントが長期的な資格情報を作成した場合には、重大な警告信号となります。

また、ポリシーアナライザーなどのツールを使用して、サービスアカウントの持つアクセス権を評価することも重要です。

CDパイプラインとサービスアカウント

CI/CDパイプラインがデフォルトサービスアカウントを使用する場合のセキュリティ上の考慮事項について議論しました。

これらのアカウントはリソースの作成と管理に必要ですが、適切な権限と監査が不可欠です。安全なコーディングプラクティスと、使用されるサービスアカウントのアクセス権の監査と管理が重要です。

Geminiを活用したセキュリティインシデント対応(Accelerate security incident response with Gemini)

セッションリンク

https://cloud.withgoogle.com/next/25/session-library?session=BRK3-041#day_2

Overview

In the ongoing battle against cyberthreats, AI can unlock new levels of efficiency, accuracy, and proactive defense. In this session, a Google Security Operations customer will delve into practical use cases where AI is already delivering tangible benefits to security teams.

We’ll also introduce new capabilities designed to automatically triage and analyze alerts. Join us to learn how you can put Gemini to work to enable more precise threat detection and faster incident response in your environment.

絶え間なく続くサイバー脅威との戦いにおいて、AIは効率性、正確性、そしてプロアクティブな防御(事前防御)を新たなレベルへと引き上げることができます。このセッションでは、Google Security Operationsをご利用のお客様が、AIがすでにセキュリティチームに具体的なメリットをもたらしている実用的なユースケースについて詳しく解説します。 また、アラートを自動的にトリアージし分析するために設計された新機能もご紹介します。お客様の環境でより正確な脅威検出と迅速なインシデント対応を実現するために、Geminiをどのように活用できるか、ぜひ本セッションにご参加いただきご確認ください。

セッション概要

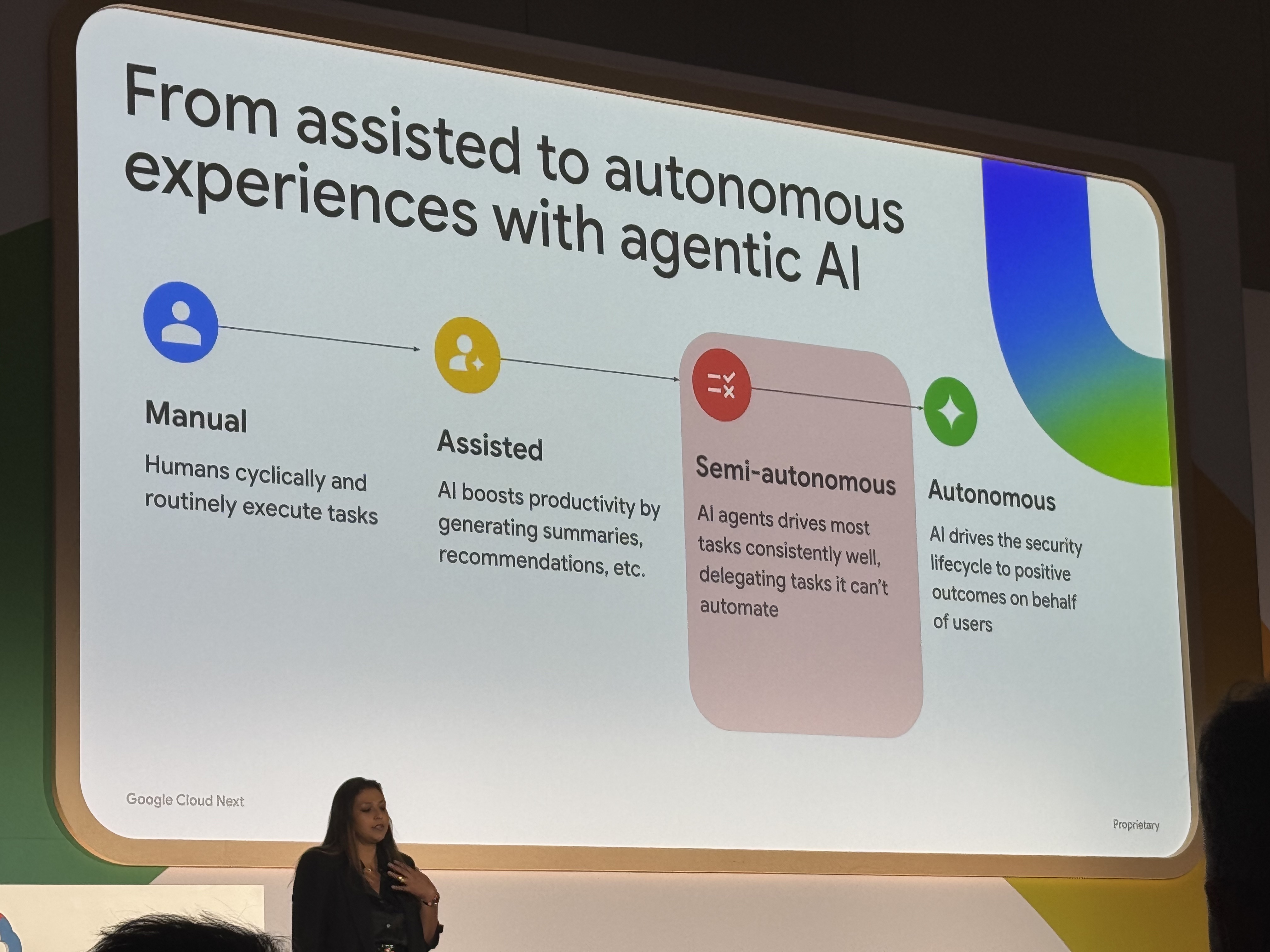

導入と将来ビジョン:AIエージェントによるSOC

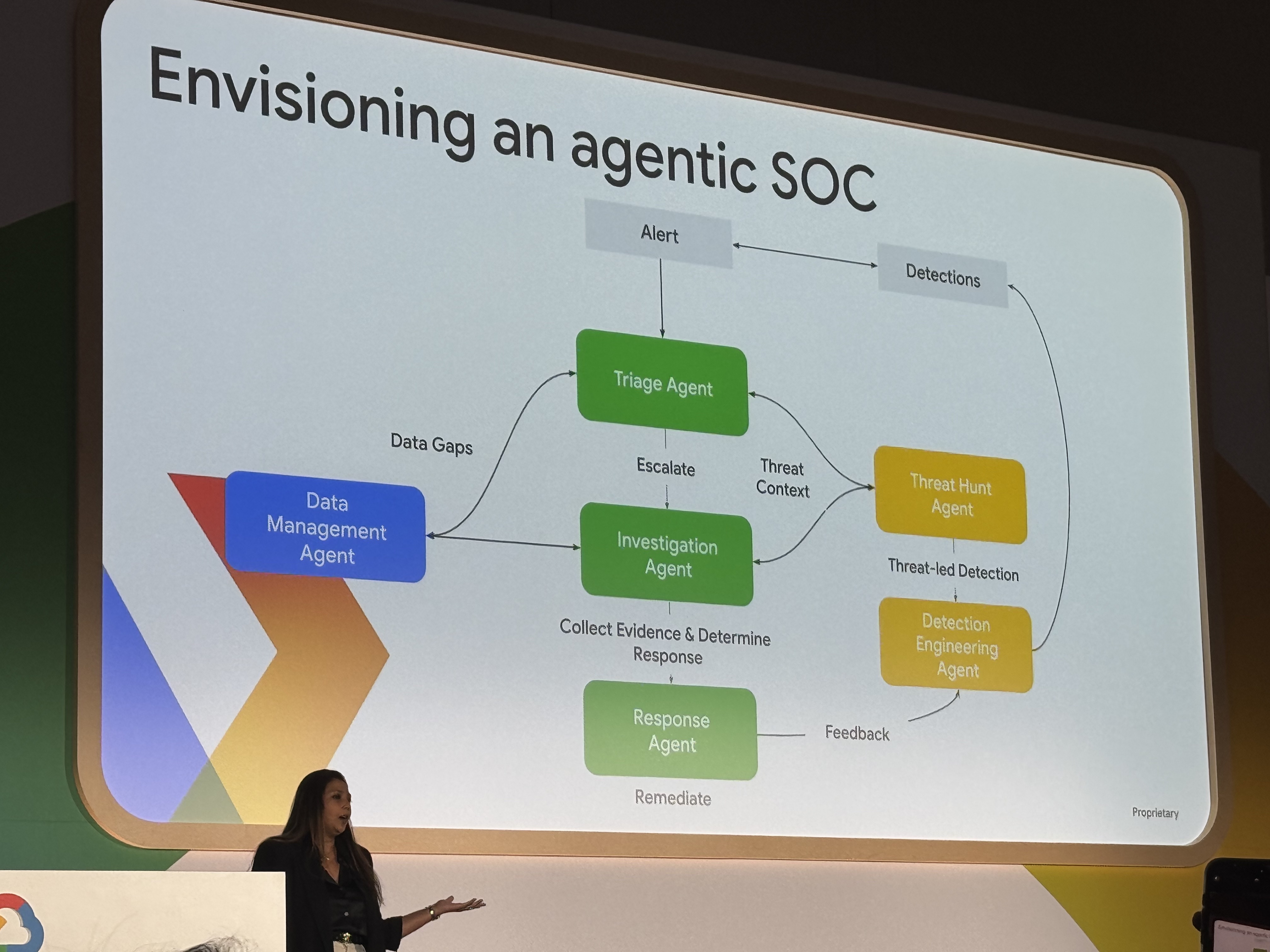

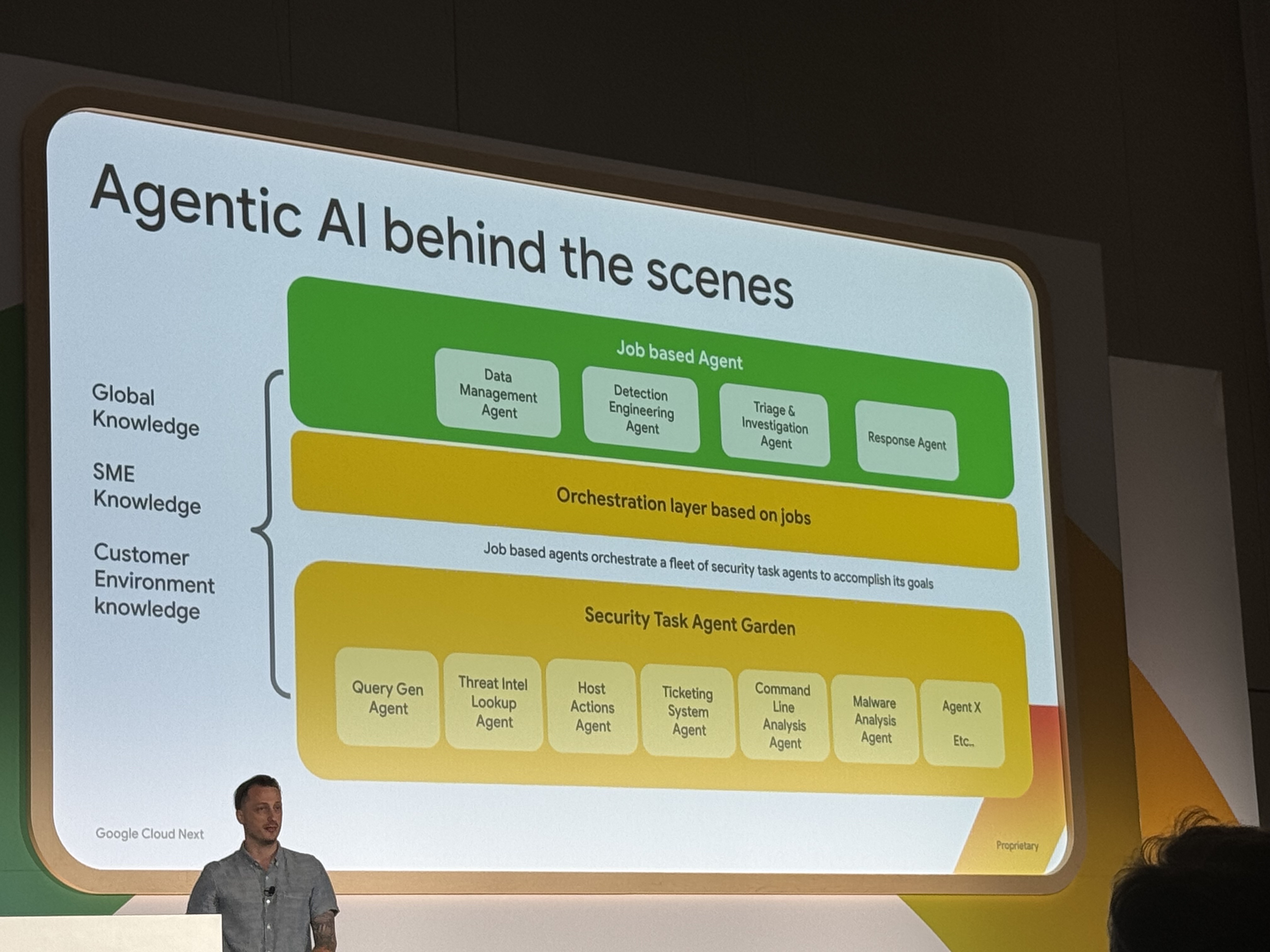

Google Cloudは、Gemini AIを活用してセキュリティインシデント対応を加速させる取り組みを進めています。 将来的には、トリアージ、調査、対応、検出ルール作成、脅威ハンティングなどを自律的・半自律的に行う複数の「AIエージェント」が連携し、効率的でインテリジェントな「エージェントSOC」の実現を目指します。

- Geminiを活用したセキュリティ対策の現状と展望

Geminiの現状の機能と成果

既にSecOps(セキュリティオペレーション)プラットフォーム内で、ケースやテキストの要約、自然言語によるクエリ・ルール・プレイブック作成支援、調査支援(インベスティゲーターシステム)などの機能を提供中です。 これにより、アナリストの生産性向上、脅威特定の迅速化、反復作業(Toil)の削減を実現しています。顧客からは、クエリ作成が最大5倍高速化された、インシデント検出・調査時間が大幅に短縮された(例:数時間から数分へ)といった成果報告があります。

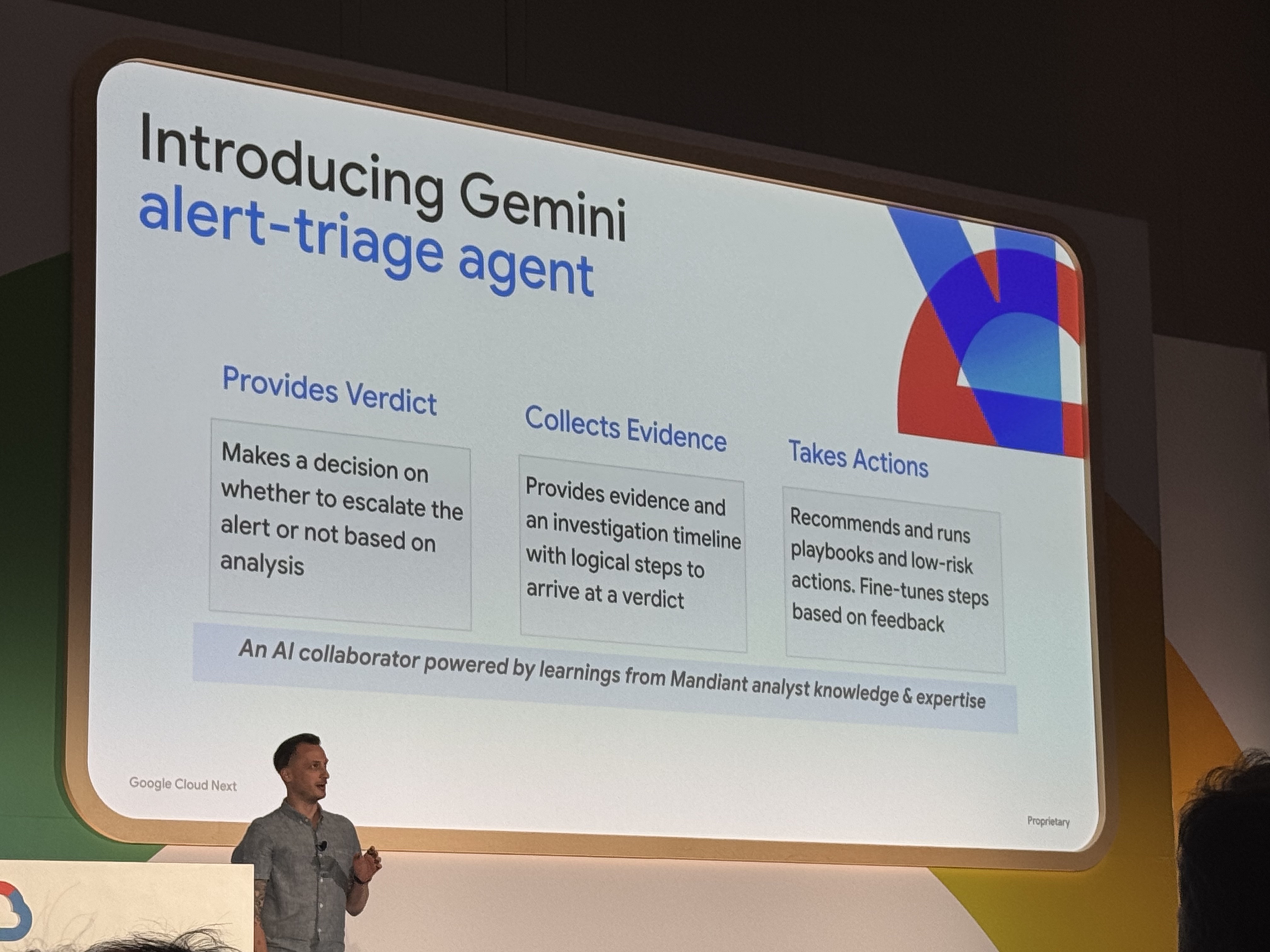

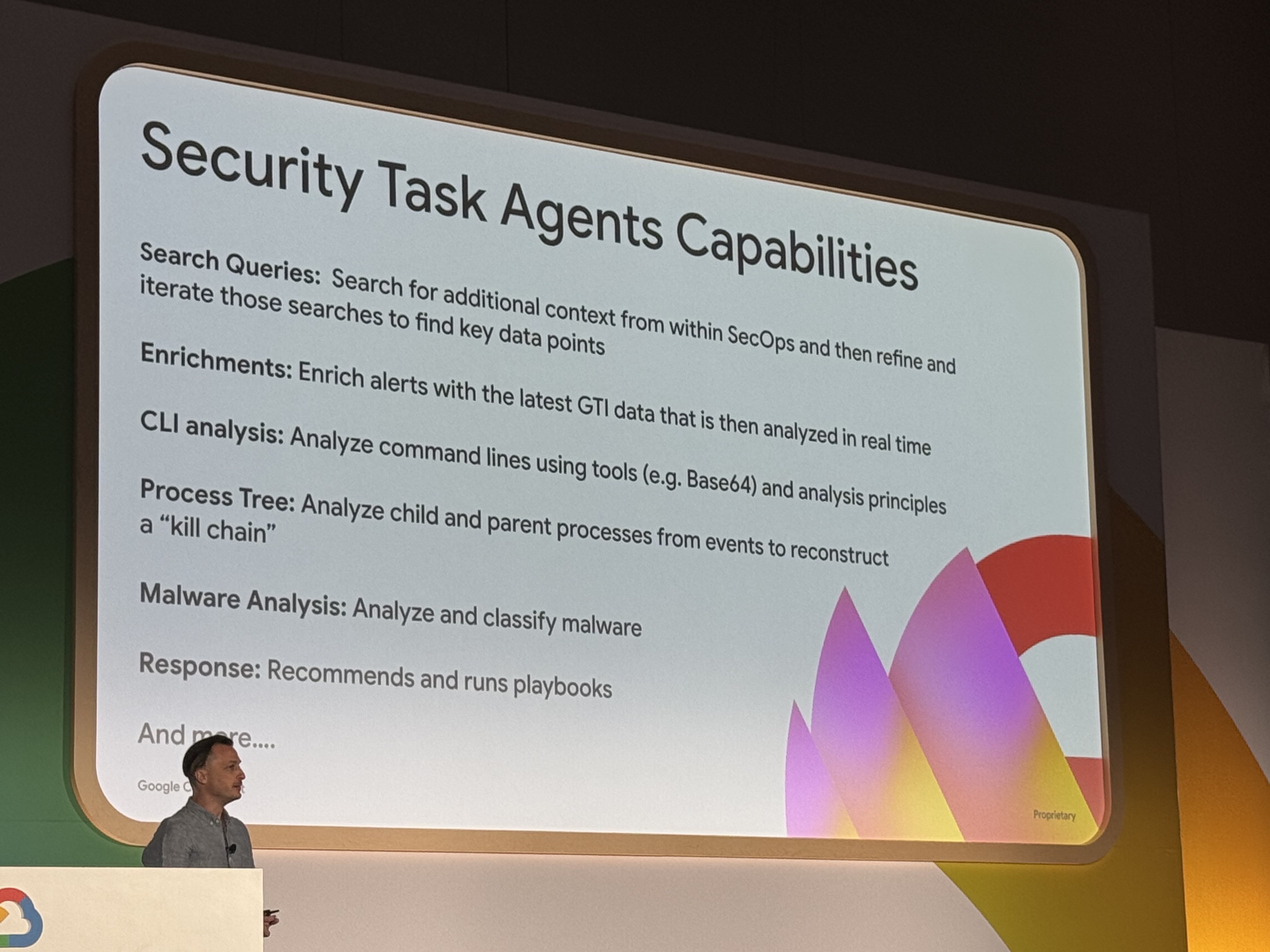

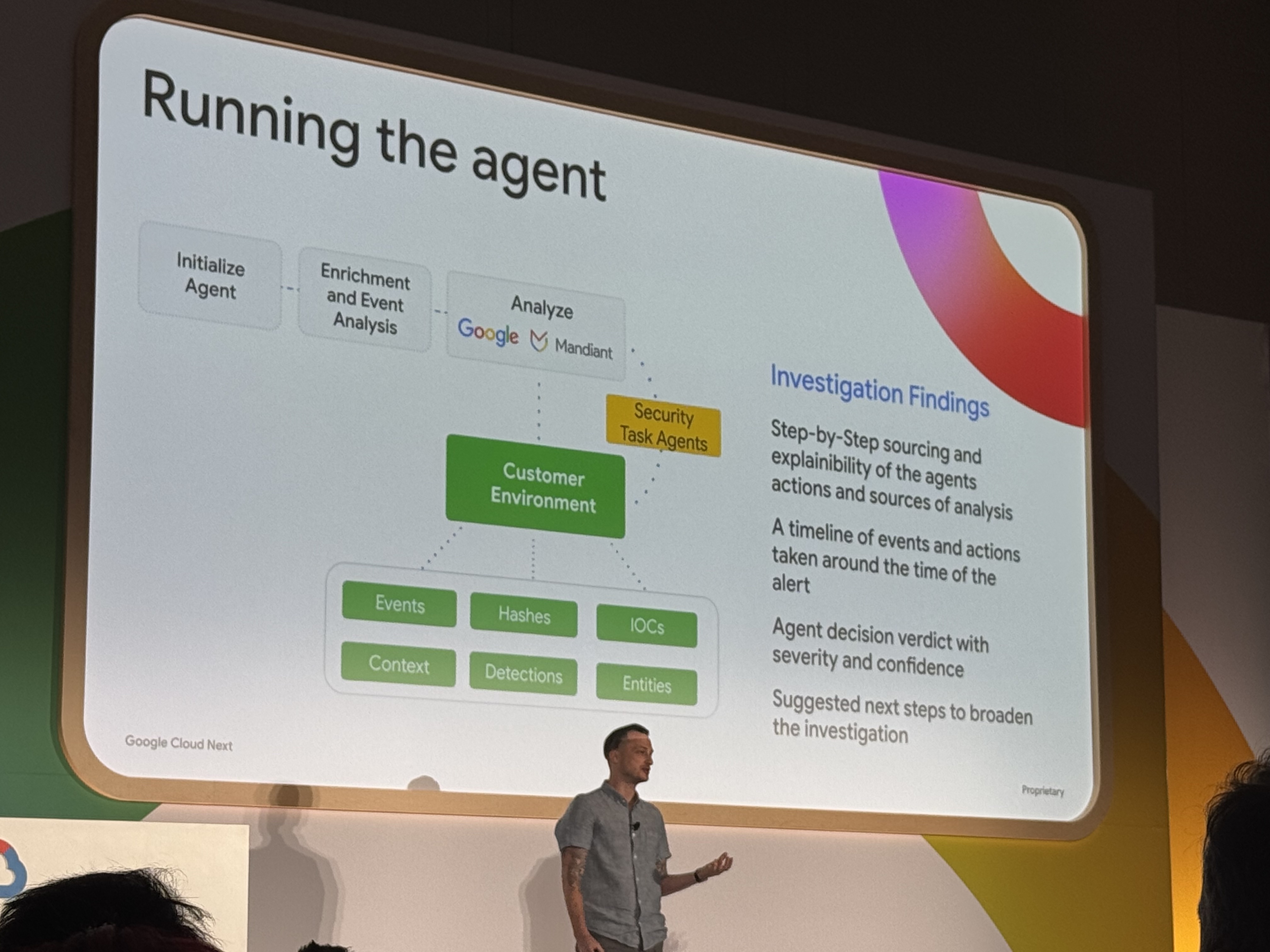

新しい「トリアージ&調査エージェント」の紹介とデモ

今回、新たに「トリアージエージェント」と「調査エージェント」を発表しました。これらはMandiantなどの専門知識に基づき、ユーザーの信頼性確保(作業内容の透明化)を重視して設計されています。 デモでは、アラート発生時にエージェントが自動で起動し、関連イベント、エンティティ(ハッシュ、IP、コマンドライン等)を収集分析し、脅威インテリジェンス(GTI等)も参照しながら仮説を立てて検証を進め、最終的にアラートの信頼度(Confidence)と重要度(Severity)を判断して次のアクションを提案する様子が示されました。これにより、アナリストは初期調査の手間を大幅に削減できます。

-

トリアージエージェント、調査エージェントの関連

-

トリアージエージェント

顧客事例:Allianzグループの活用状況と期待

大手金融機関Allianzの副CISOが登壇し、Geminiの活用事例を紹介しました。 自然言語でのクエリ生成機能により、専門的なクエリ言語知識がないアナリストでも高度な調査が可能になり、人材のスキル要件も変化しています(思考力重視へ)。 脅威インテリジェンス(GTI)連携による脅威ハンティングの効率化や、経営層向けのインシデント要約機能も高く評価していました。 新しいAIエージェントに対しては、アナリストの「退屈な作業(Toil)」を削減し、より高度な分析に集中させる「恐れを知らないSOC(Fearless SOC)」実現への期待を表明しました。

-

AIエージェントの背景

-

セキュリティタスクエージェントのできること

-

AIエージェントの動作

Q&Aハイライト:提供形態・機能・安全性

-

提供: 新エージェントは当面Google SecOpsプラットフォーム内で提供します(データ連携のため)。

-

外部連携: 外部データ取得やアクション実行(ホスト隔離等)は、将来の「対応エージェント」で実現予定です。

-

MSP: MSP環境でも各顧客データに対して利用可能です。

-

ライセンス: SecOps Enterprise Plusティアに含まれます。

-

安全性: 当面は人間が最終判断に関与する「半自律型」アプローチを採用します。エージェントの作業プロセスは完全に可視化され、監査証跡も提供されます。信頼構築後に自動化レベルを高める設定も検討しています。

-

目指す姿

Cross-Cloud Network を活用したインターネット向けアプリの多層防御(Defense in depth for internet-facing apps with the Cross-Cloud Network)

セッションリンク

https://cloud.withgoogle.com/next/25/session-library?session=BRK2-150#day_2

Overview

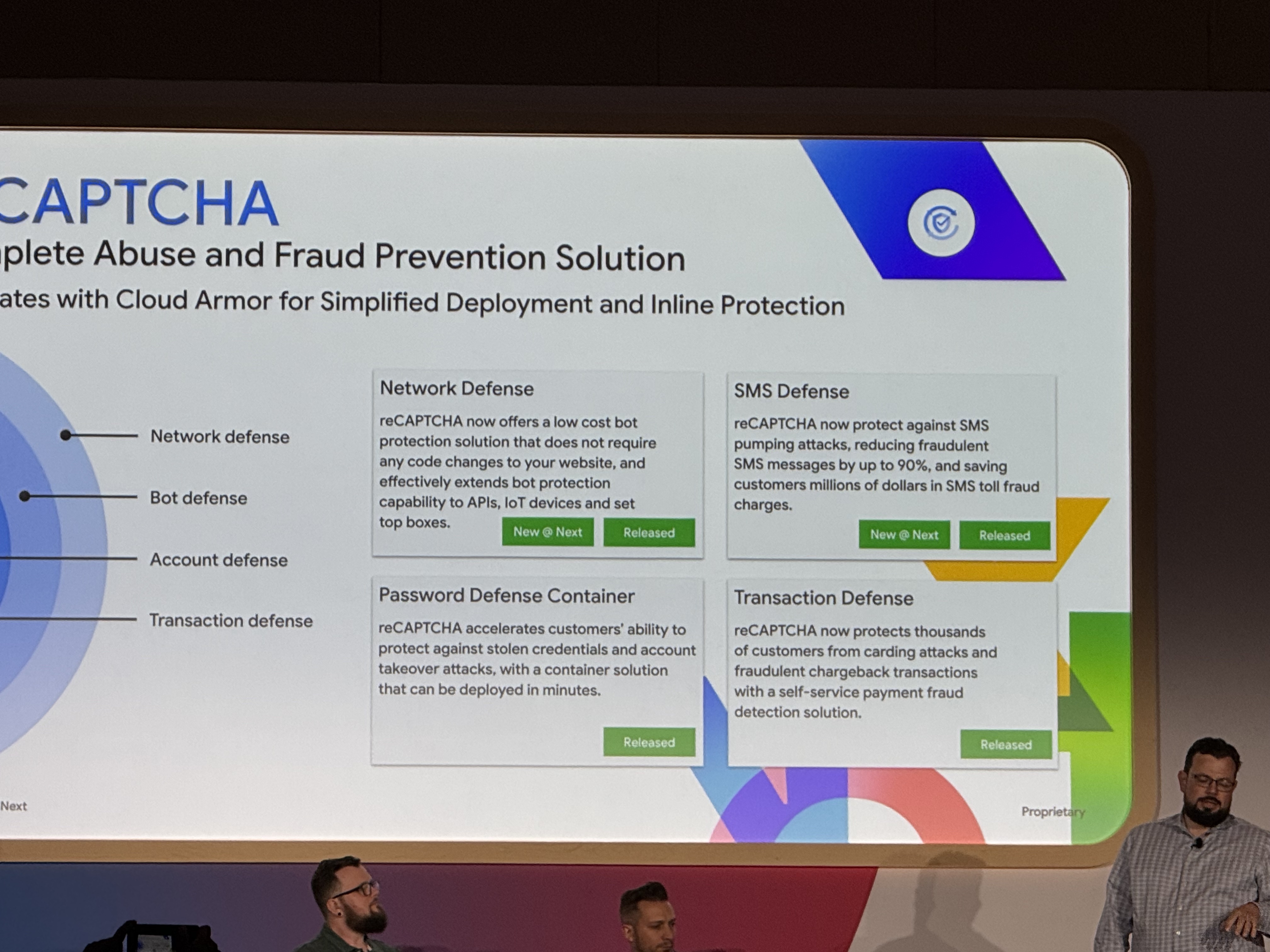

インターネットを介した攻撃の規模と量は、指数関数的に増え続けています。DDoS、悪意のあるボット、詐欺行為から、データ漏洩、インフラストラクチャの脆弱性、さらには新たな生成AI特有の攻撃に至るまで、サービスを継続的に稼働させ、機密データを保護するためには、インターネットに公開されているワークロードに対して強力な多層防御を施すことが極めて重要です。

あらゆるクラウド、オンプレミス、またはコロケーション施設でホストされているワークロードを保護するための、Google CloudのCross-Cloud Networkによる最新のイノベーションについて、ぜひ学びに来てください。本セッションでは、Google Cloud Armor、reCAPTCHA Enterprise、Model Armor、およびApigeeに関するアップデート情報をお届けします。

The size and volume of internet-based attacks continues to grow exponentially. From DDoS, bad bots, and fraud to data exfiltration and infrastructure vulnerabilities to new generative AI-specific attacks, having strong defense in depth for your internet-facing workloads is critical to keep services running and protect sensitive data.

Come learn about the latest innovations from Google Cloud’s Cross-Cloud Network to protect workloads hosted in any cloud, on-premises, or colocation facility. Updates will cover Google Cloud Armor, reCAPTCHA Enterprise, Model Armor, and Apigee.

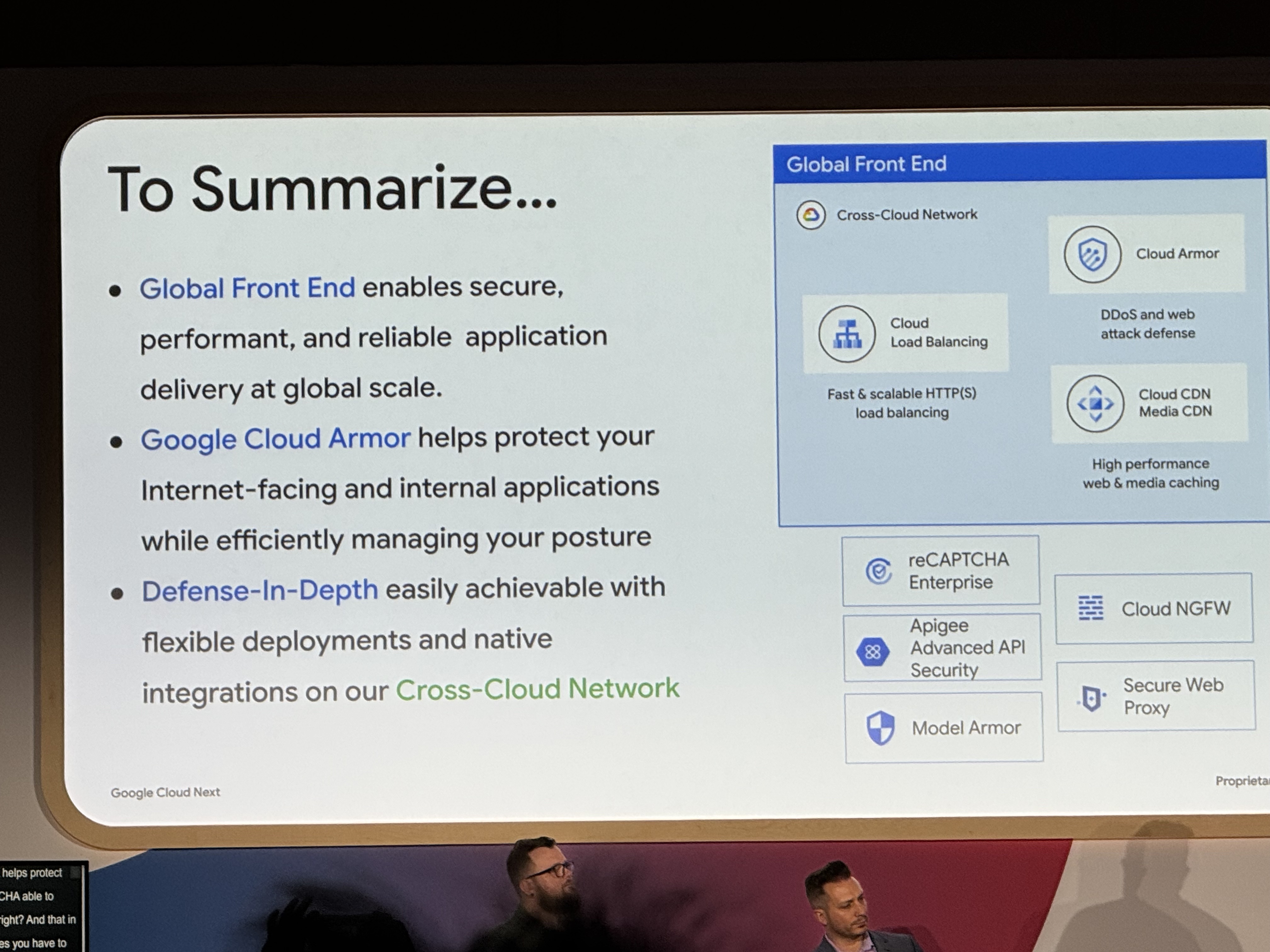

セッション概要

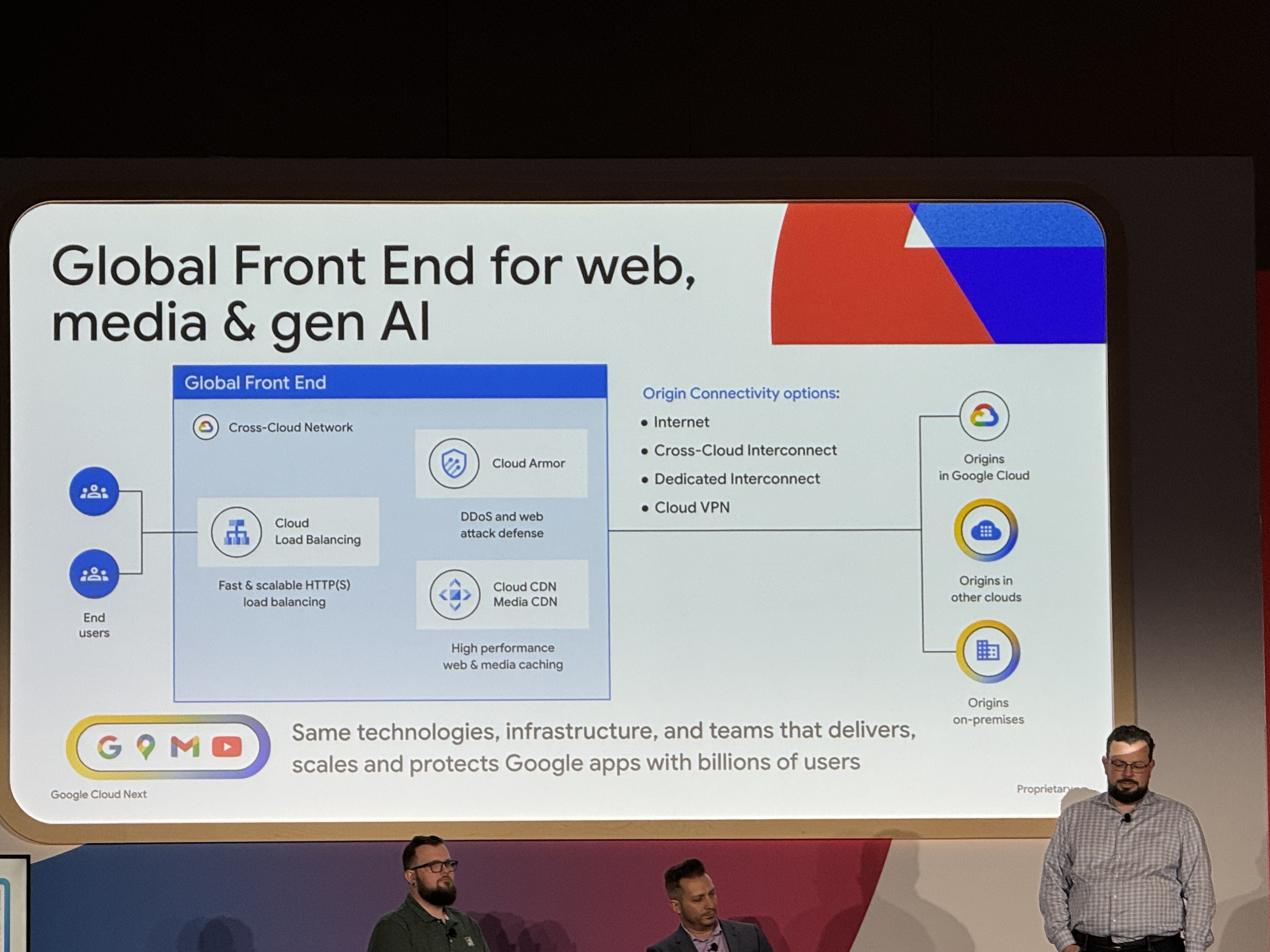

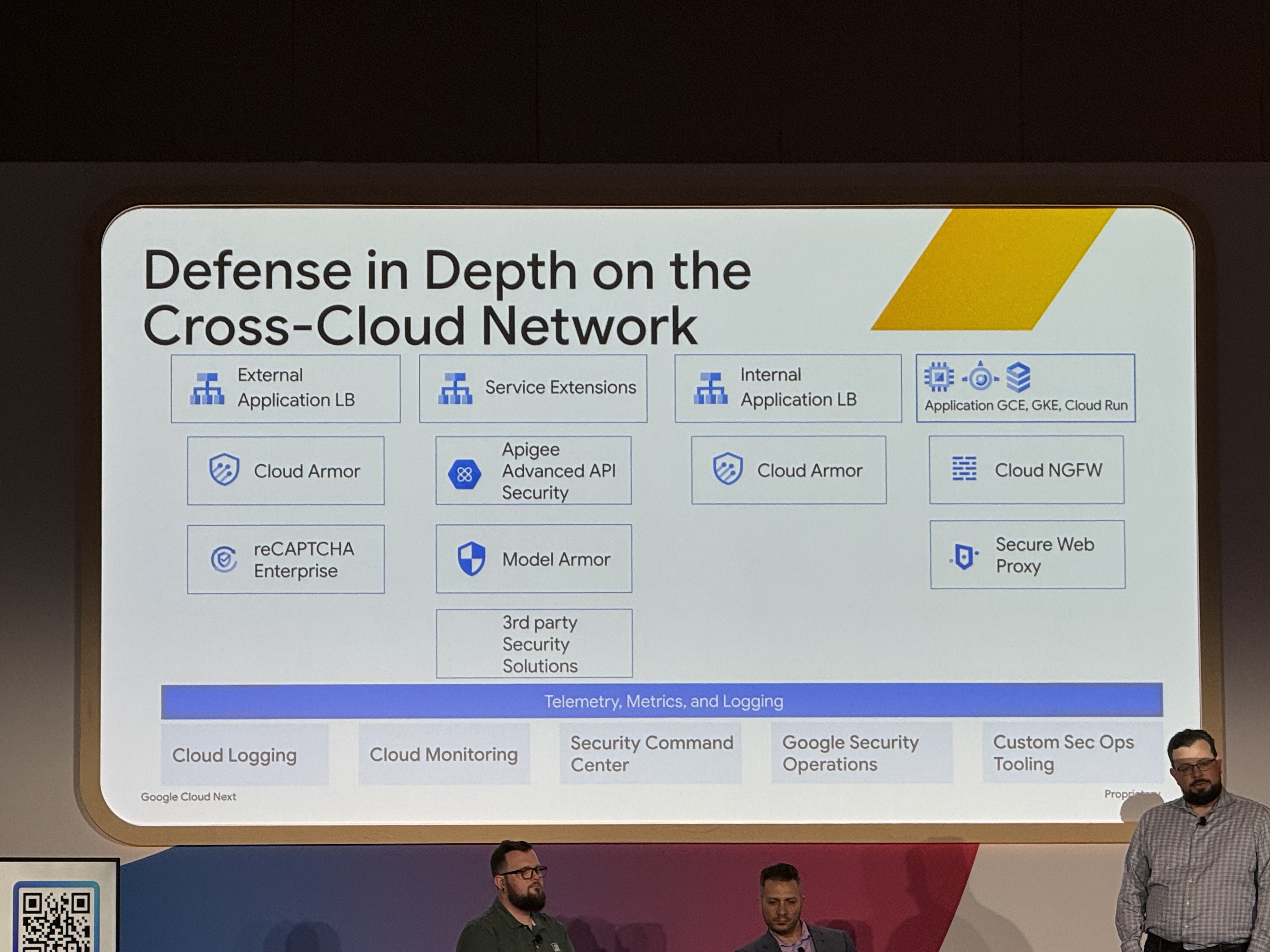

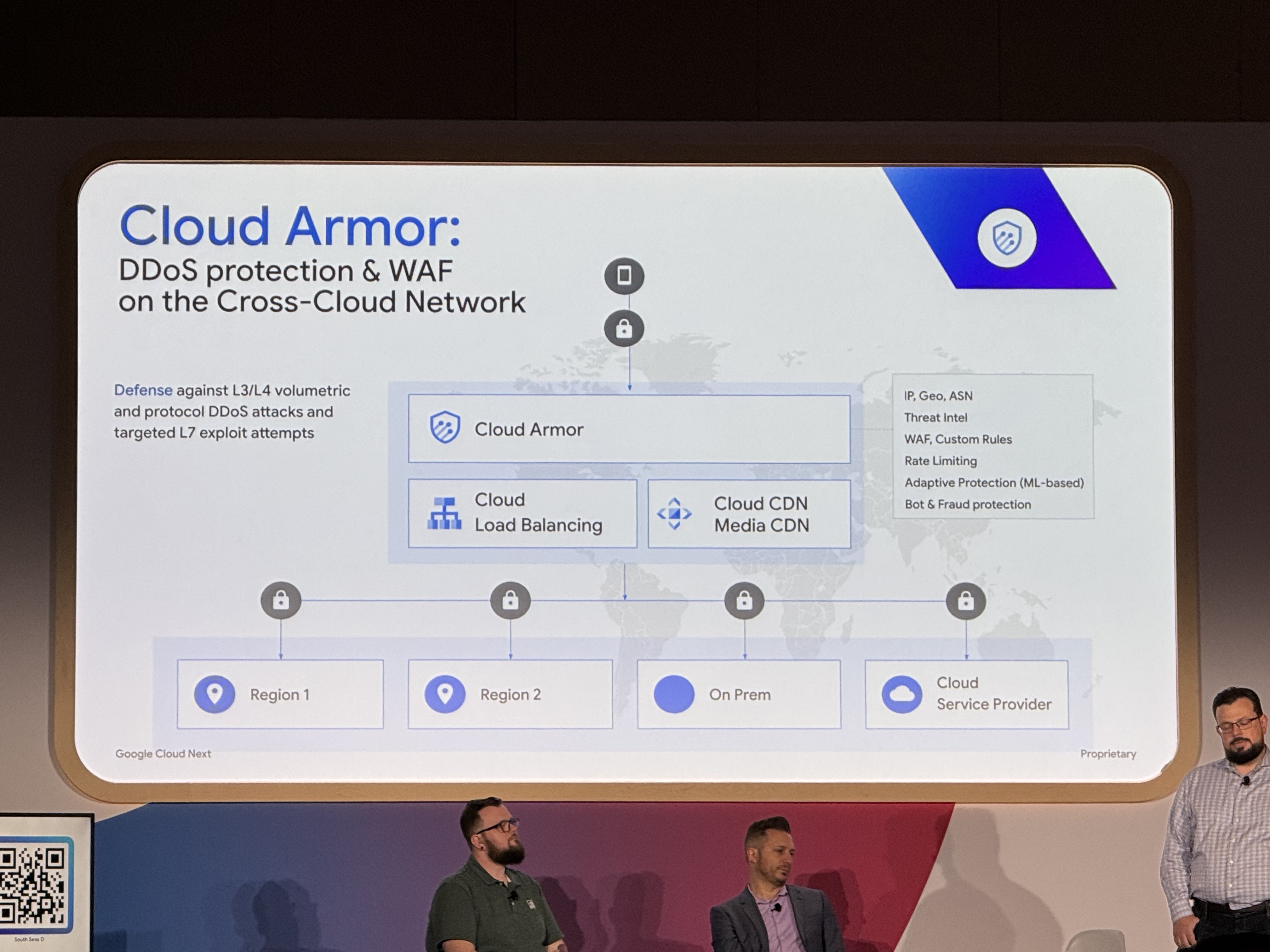

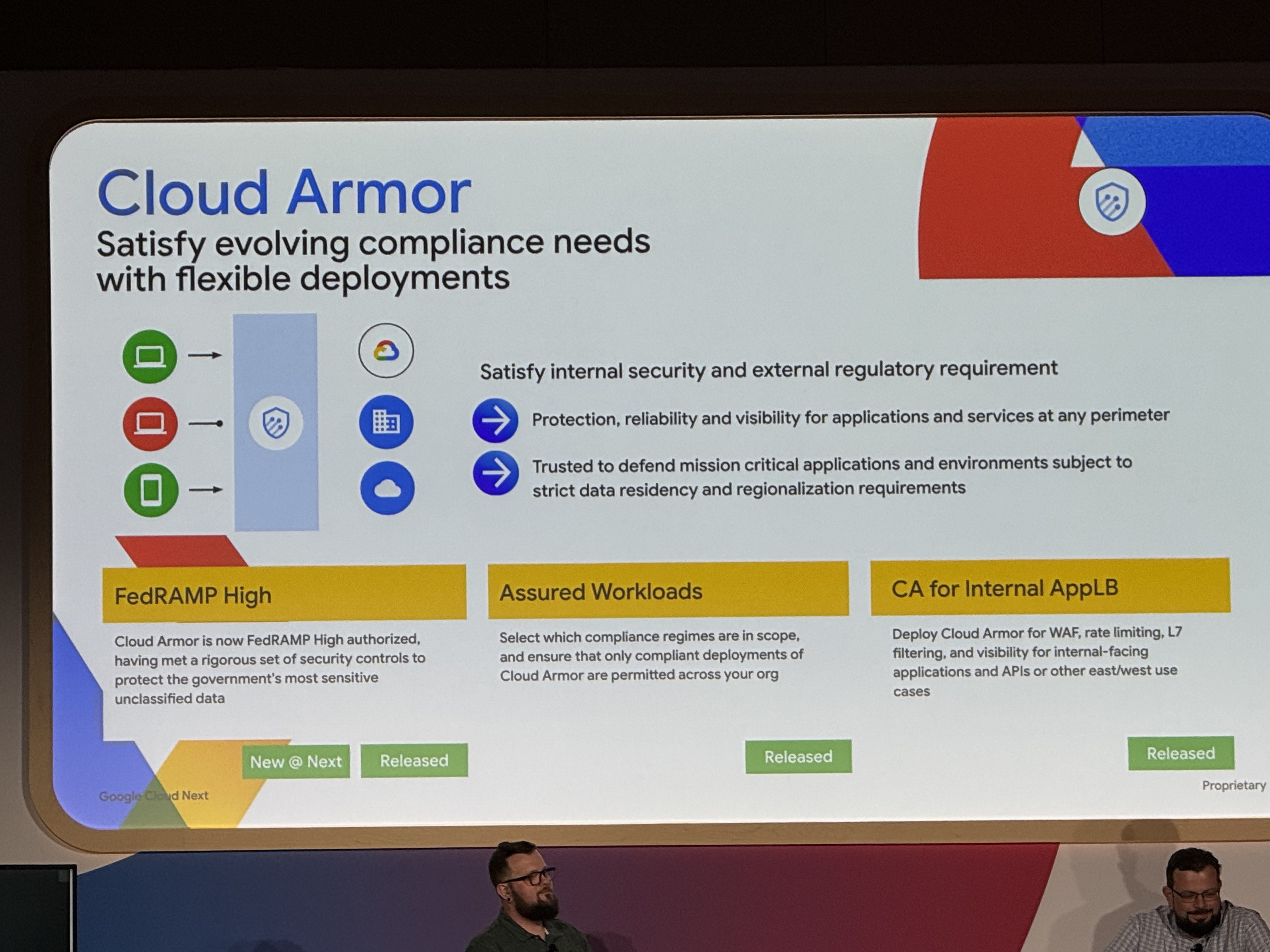

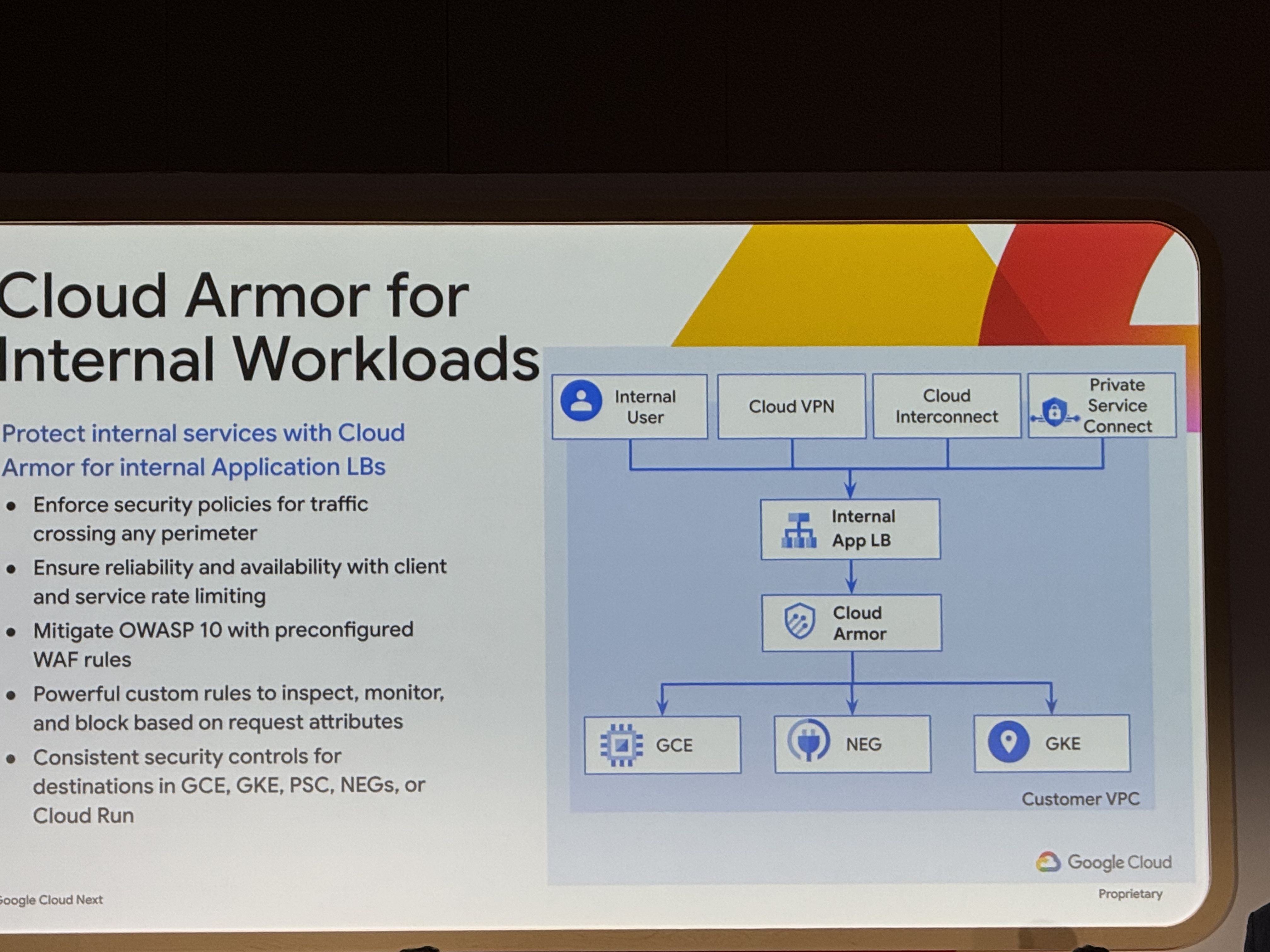

グローバルフロントエンドソリューションとセキュリティ戦略

グローバルフロントエンドソリューションの概要、リスク軽減戦略、および新たな発表について説明しました。このソリューションは、世界規模でアプリケーションとサービスを提供することを可能にし、Cloud Armorなどのセキュリティ機能と統合することで、安全かつ信頼性の高い配信を実現します。防御戦略としては、インフラストラクチャの様々なポイントにセキュリティ制御を追加することでリスクを最小限に抑えることを目指しています。

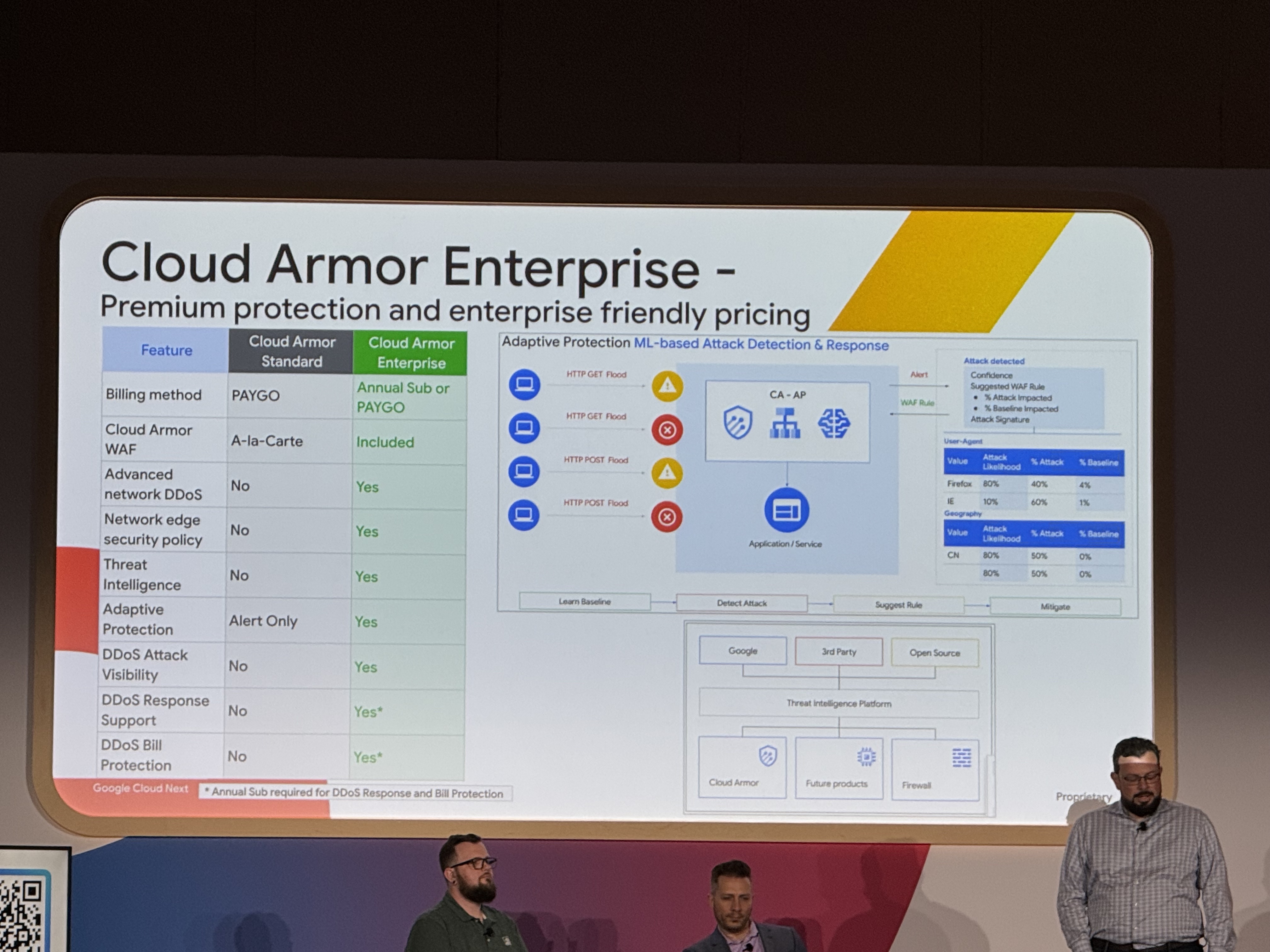

Cloud Armorは、機械学習に基づいた攻撃防御メカニズムを提供し、ポリシーに基づいてトラフィックを制御します。エンタープライズ顧客向けには、高度なセキュリティインテリジェンスプラットフォームへのアクセスも提供されます。

- グローバルフロントエンドのソリューション

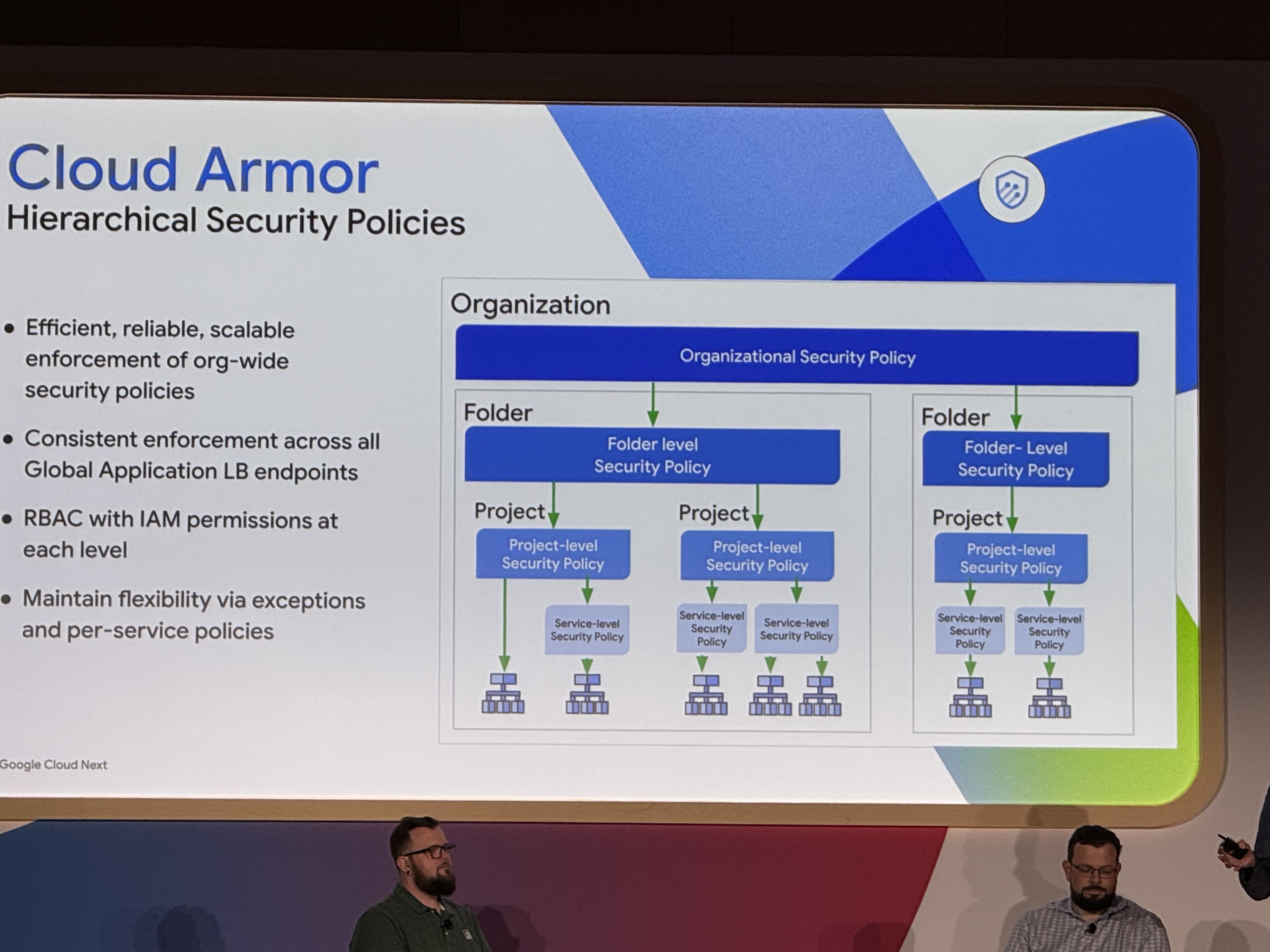

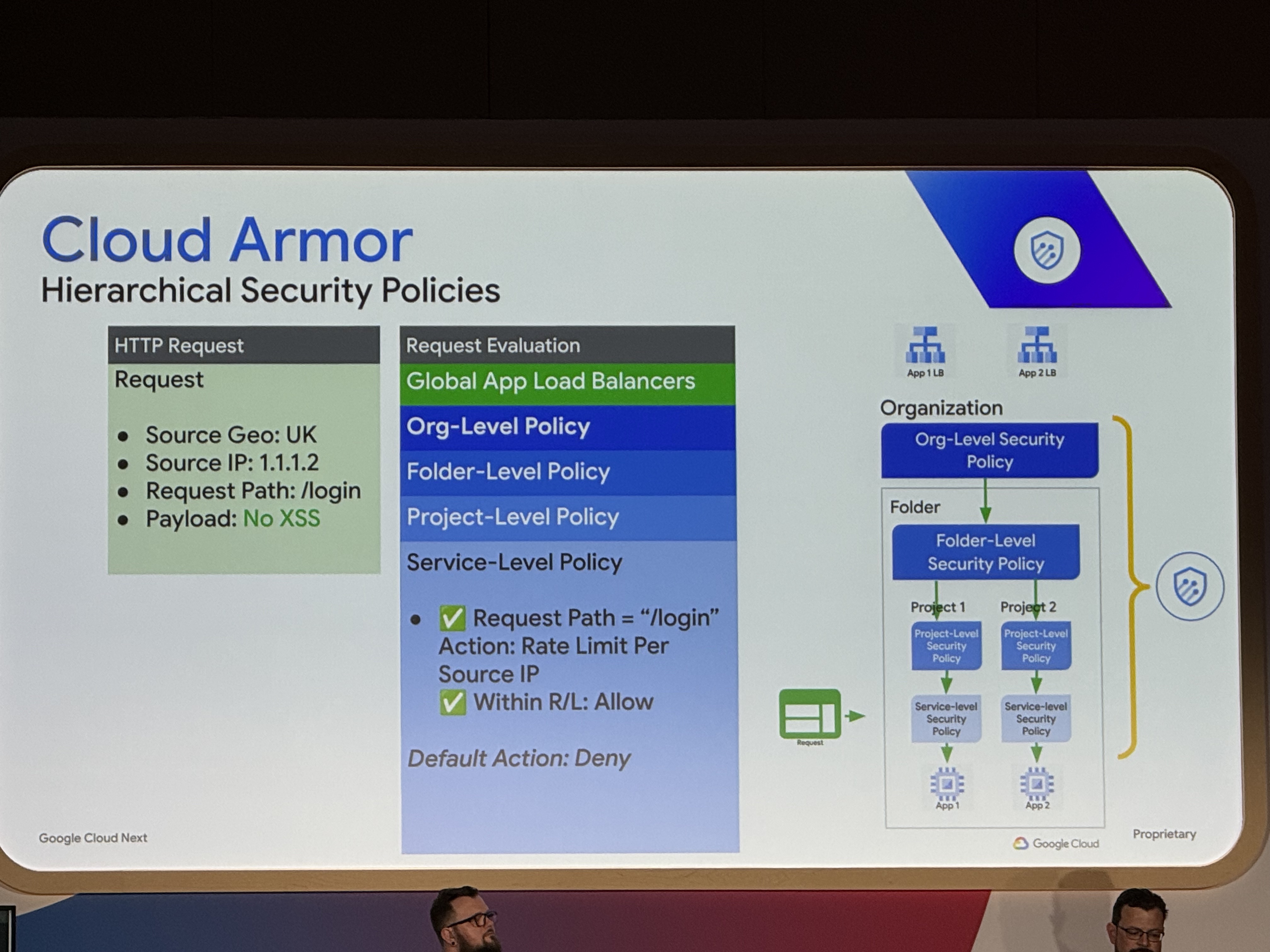

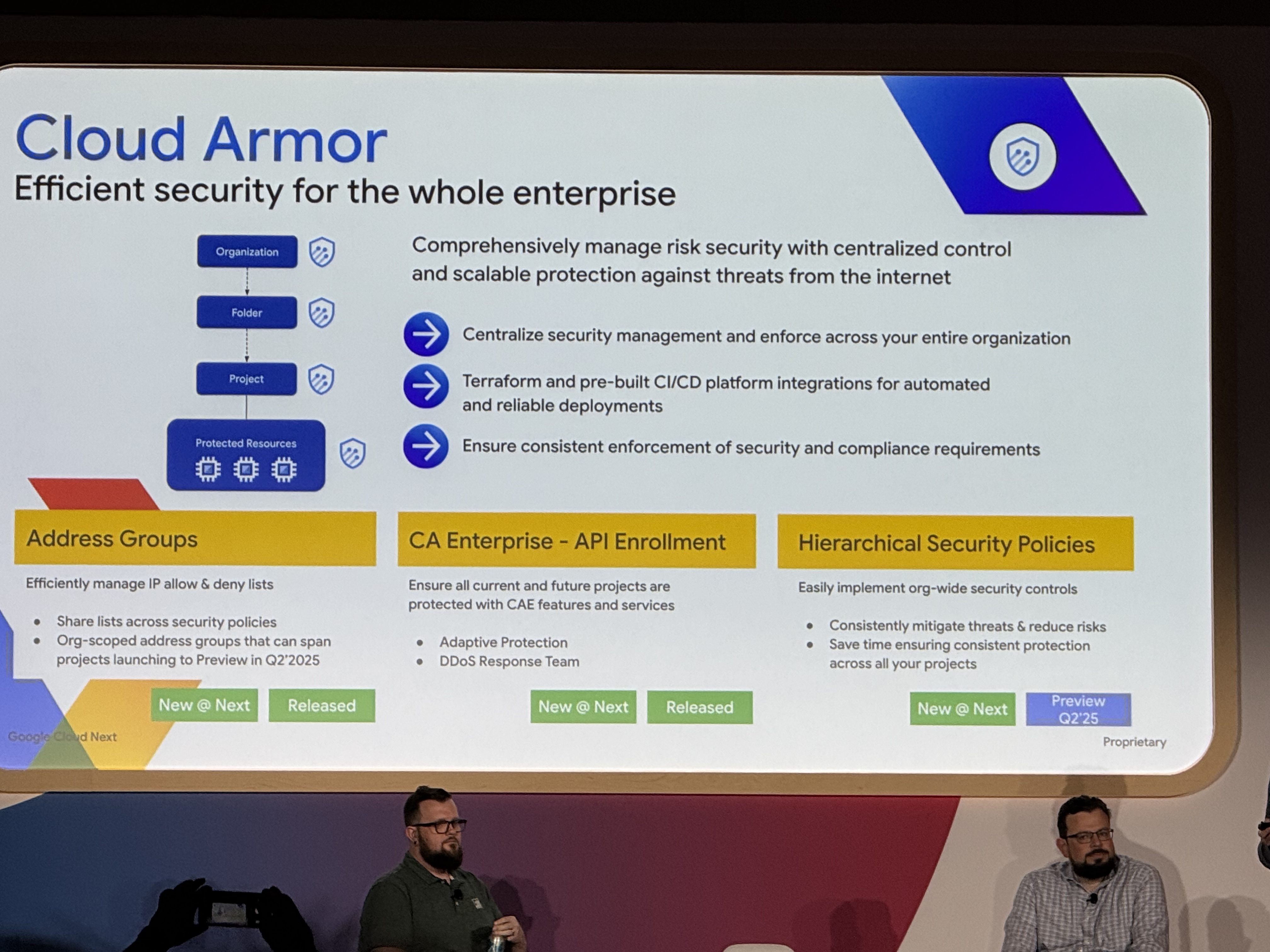

大規模組織におけるセキュリティポリシー管理

大規模な組織におけるセキュリティポリシー管理の課題について説明し、Googleのソリューションがどのようにこれらの課題に対処するかを示しました。既存のシステムでは、セキュリティポリシーの管理に膨大な時間がかかっていたことが示されました。

Googleのソリューションは、ポリシーのプレビュー機能や階層的なポリシー管理により、効率的な管理を可能にすると主張しています。これにより、運用オーバーヘッドを削減し、アプリケーションの迅速な展開を支援します。

-

Googleのソリューション

-

Cloud Armorの階層的なポリシー管理

Cloud Armorの機能と統合

Cloud Armorは、グローバルフロントエンドソリューションの重要なコンポーネントであり、レイヤー7とレイヤー4の両方の保護を提供します。ポリシーベースのルールエンジンと機械学習ベースの攻撃防御メカニズムを備えています。エンタープライズ版では、高度なセキュリティインテリジェンスプラットフォームへのアクセスが提供され、攻撃の事前または事後的な軽減に役立ちます。

また、例外処理や地域ごとのポリシー設定なども可能です。Cloud Armorはファイアウォールと併用可能であり、それぞれが異なるニーズに対応します (00:35:51)。

-

Cloud Armorの機能

-

ユースケース

今後の展開

いくつかの追加機能の開発や既存システムとの統合についても言及がありました。

地域に特化したCloud Armorの提供や、企業向けセキュリティポリシーのサポート拡大などが計画されているようです。

-

Cloud Armorの新機能

-

まとめ

Cross-Cloud Network の新たなイノベーションで、接続、セキュリティ保護、簡素化を実現(Connect, secure, and simplify with new Cross-Cloud Network innovations)

セッションリンク

https://cloud.withgoogle.com/next/25/session-library?session=BRK2-029#day_2

Overview

Googleの地球規模ネットワーク上に構築されたCross-Cloud Networkは、組織がハイブリッドおよびマルチクラウドネットワーク全体でワークロード、ユーザー、データを接続し保護する方法を大きく変えました。これは、複雑さを簡素化し、セキュリティを強化し、より迅速なビジネス成果の達成を支援します。

このセッションでは、Cross-Cloud Networkにおける2025年の新たなイノベーションについてご紹介します。これらにより、AI、機械学習(ML)ワークロードの保護と最適化、グローバル企業の接続、分散マルチクラウドアプリ接続時のあらゆる脅威ベクトルをカバーするネットワークセキュリティの拡張、そしてWeb、メディアワークロードの配信が可能になります。

Cross-Cloud Network, built on Google’s planet-scale network, has transformed how organizations connect and secure workloads, users and data across hybrid and multicloud networks. It simplifies complexity, strengthens security, and helps deliver faster business outcomes. Join this session to learn about new innovations in 2025 with the Cross-Cloud Network that allow you to secure and optimize AI and machine learning (ML) workloads, connect global enterprises, expand network security to cover all threat vectors as you connect distributed multicloud apps, and deliver web and media workloads.

セッション概要

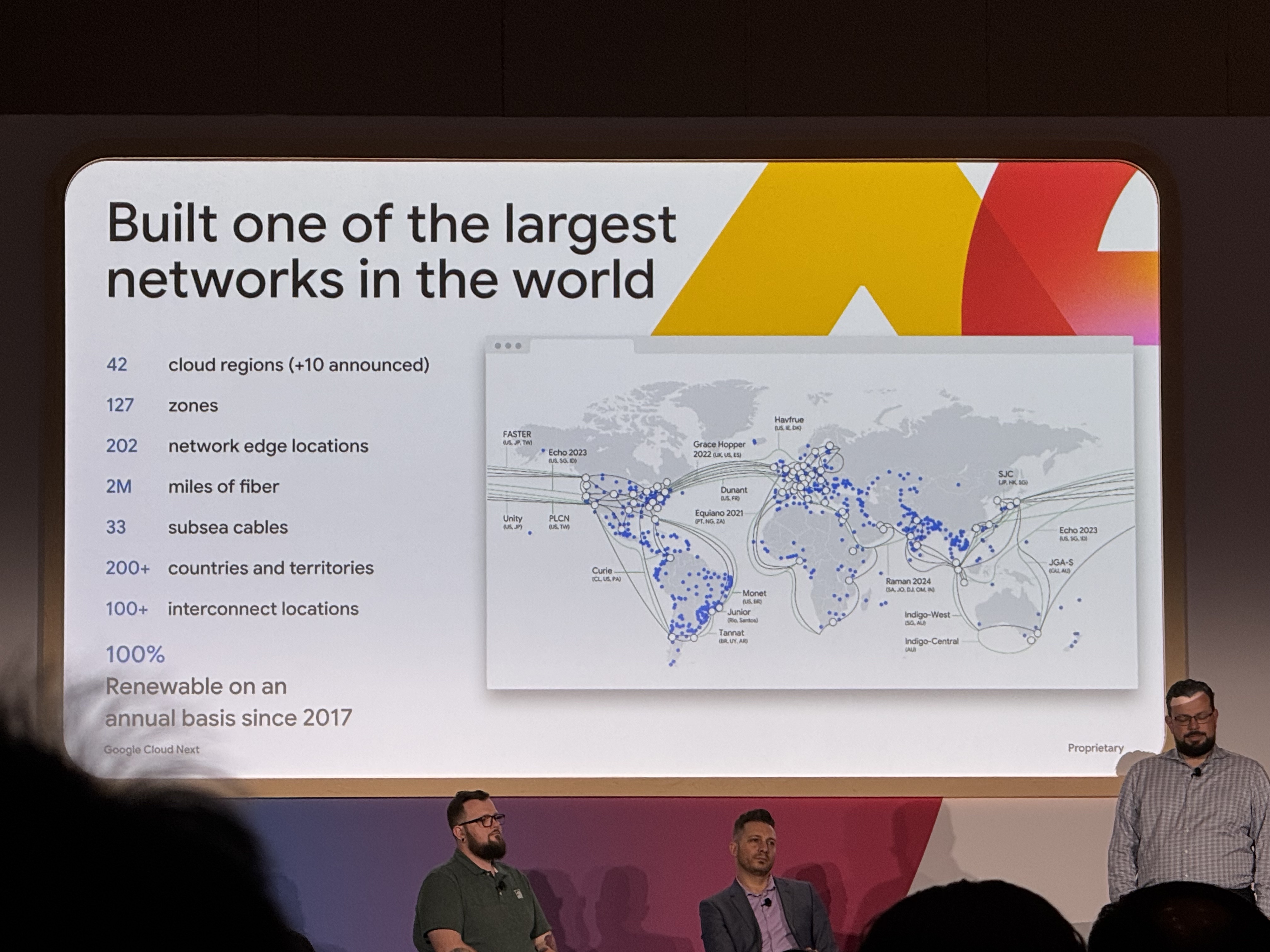

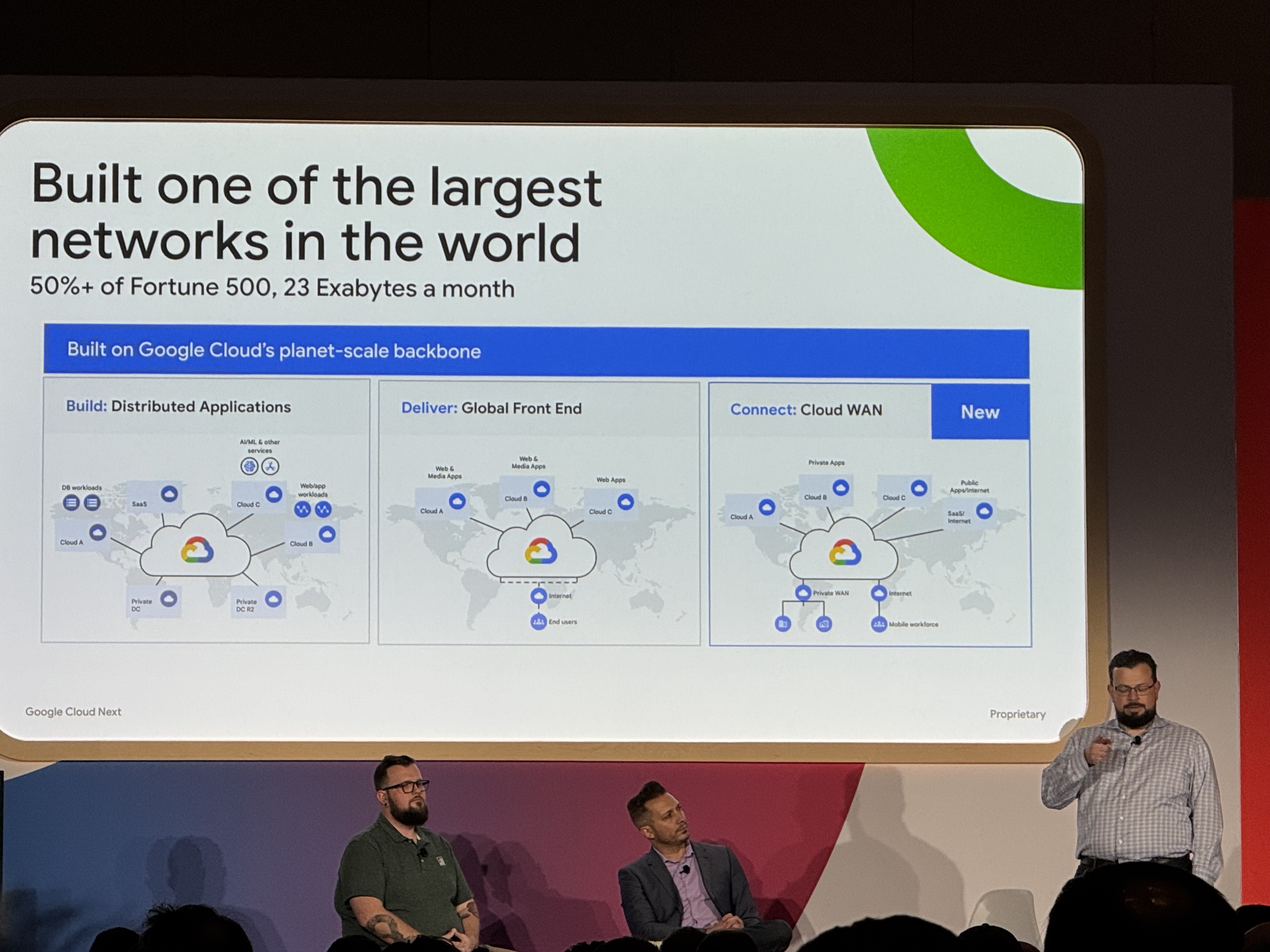

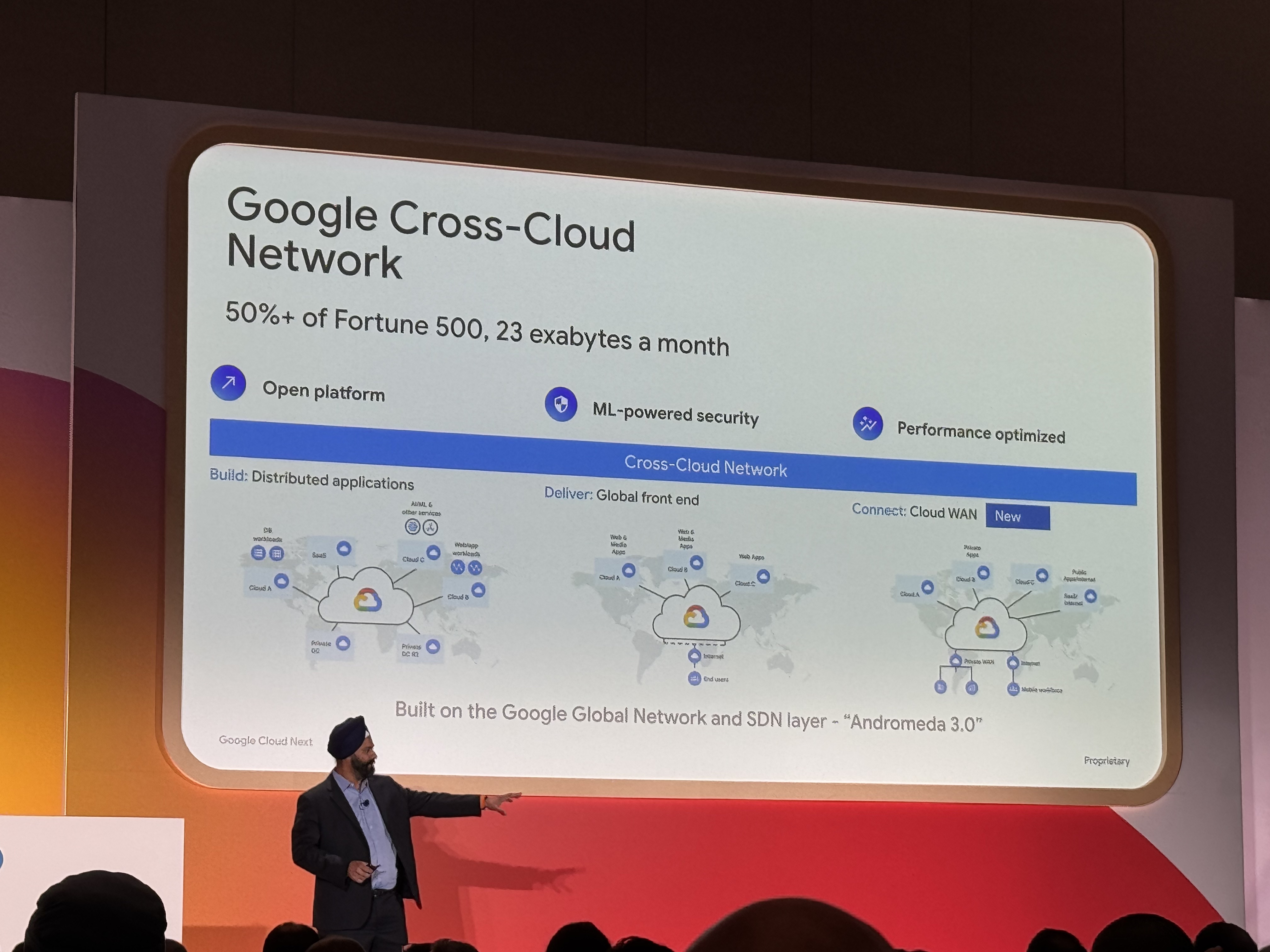

クロスクラウドネットワーキングの現状と採用状況

Google Cloudは2023年8月にクロスクラウドネットワーキングを導入し、Fortune 500企業の50%が少なくとも1つのユースケースを採用しています。顧客によるデータ利用量は月間23ゼタバイトに上ります。

-

クロスクラウドネットワーキング

-

Googleのネットワークの進化

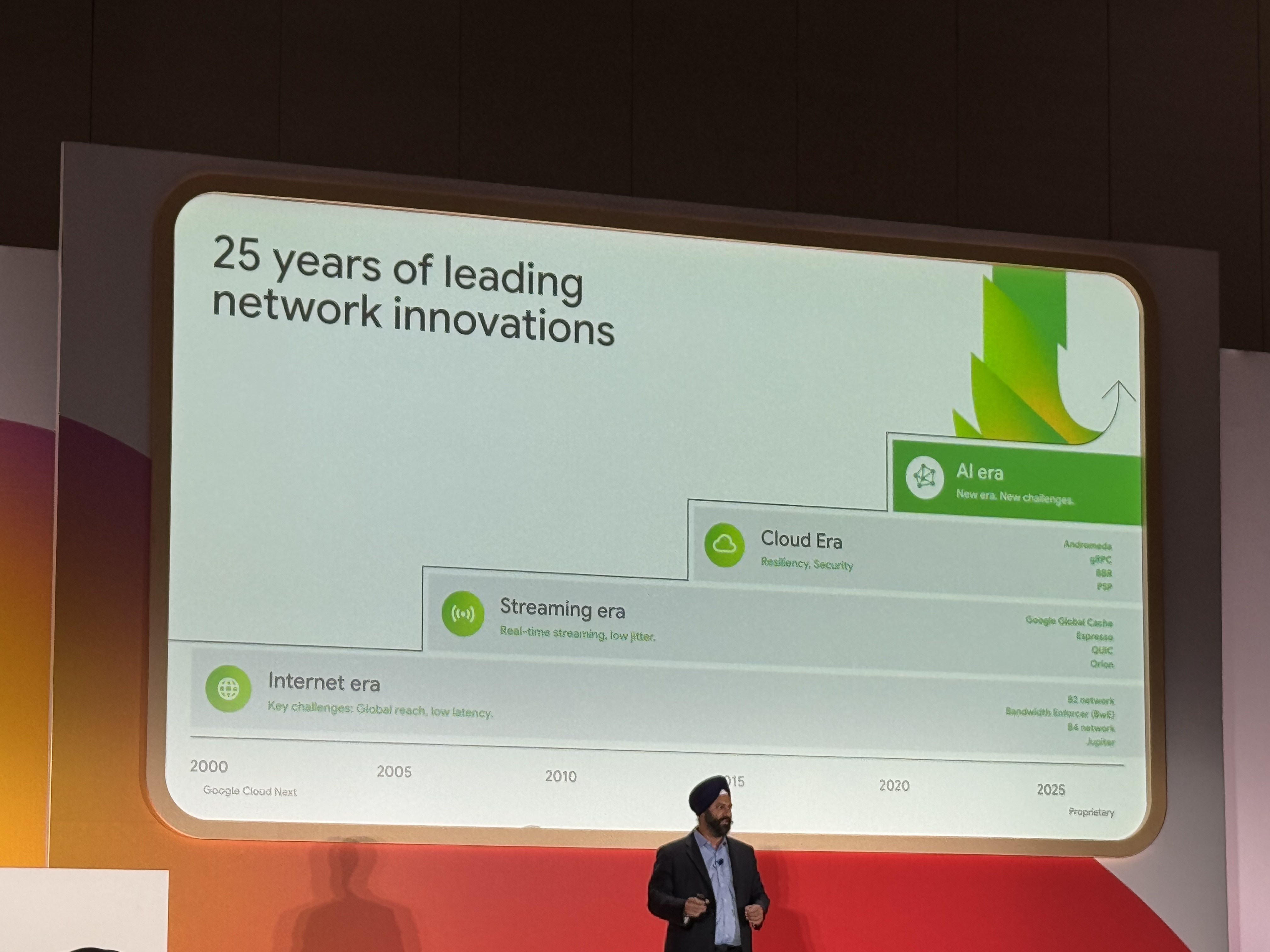

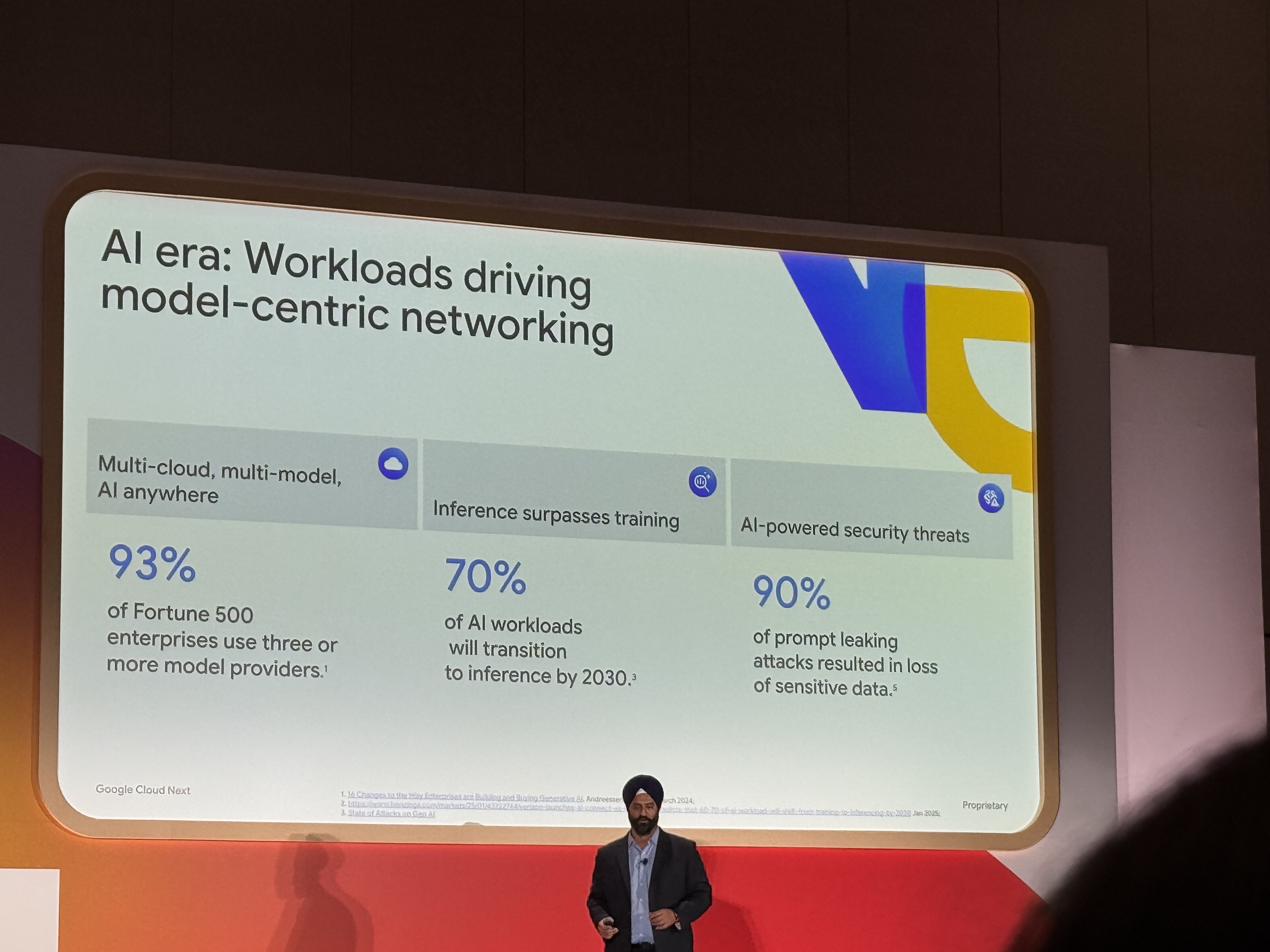

AI時代のネットワークの進化

AIの普及に伴い、マルチクラウド環境とAIワークロードの増加が見込まれます。セキュリティ対策も重要です。データ漏洩攻撃の90%がデータ損失につながります。

Google Cloudは、高性能、信頼性、スケーラビリティを備えた次世代ネットワークを構築し、AI時代のニーズに対応しています。

Andromeda 3.0では、大規模AIトレーニングワークロードに対応した複数BPC間の通信機能強化などを行っています。

-

AI時代のネットワークのワークロード

-

Googleの次世代ネットワーク

-

Andromeda3.0

-

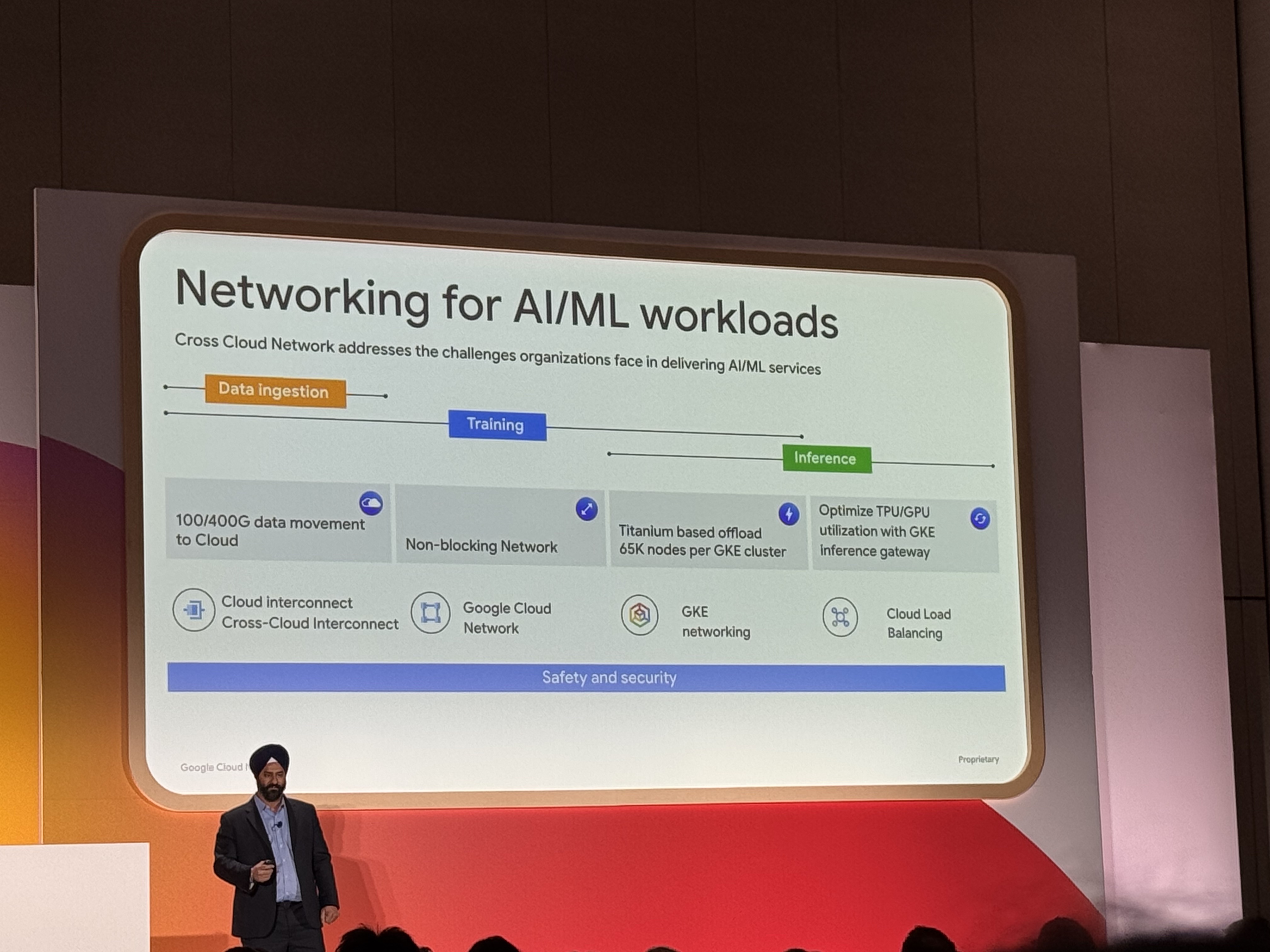

AI/MLのワークロード

-

Google Cloudのネットワークへの宣言

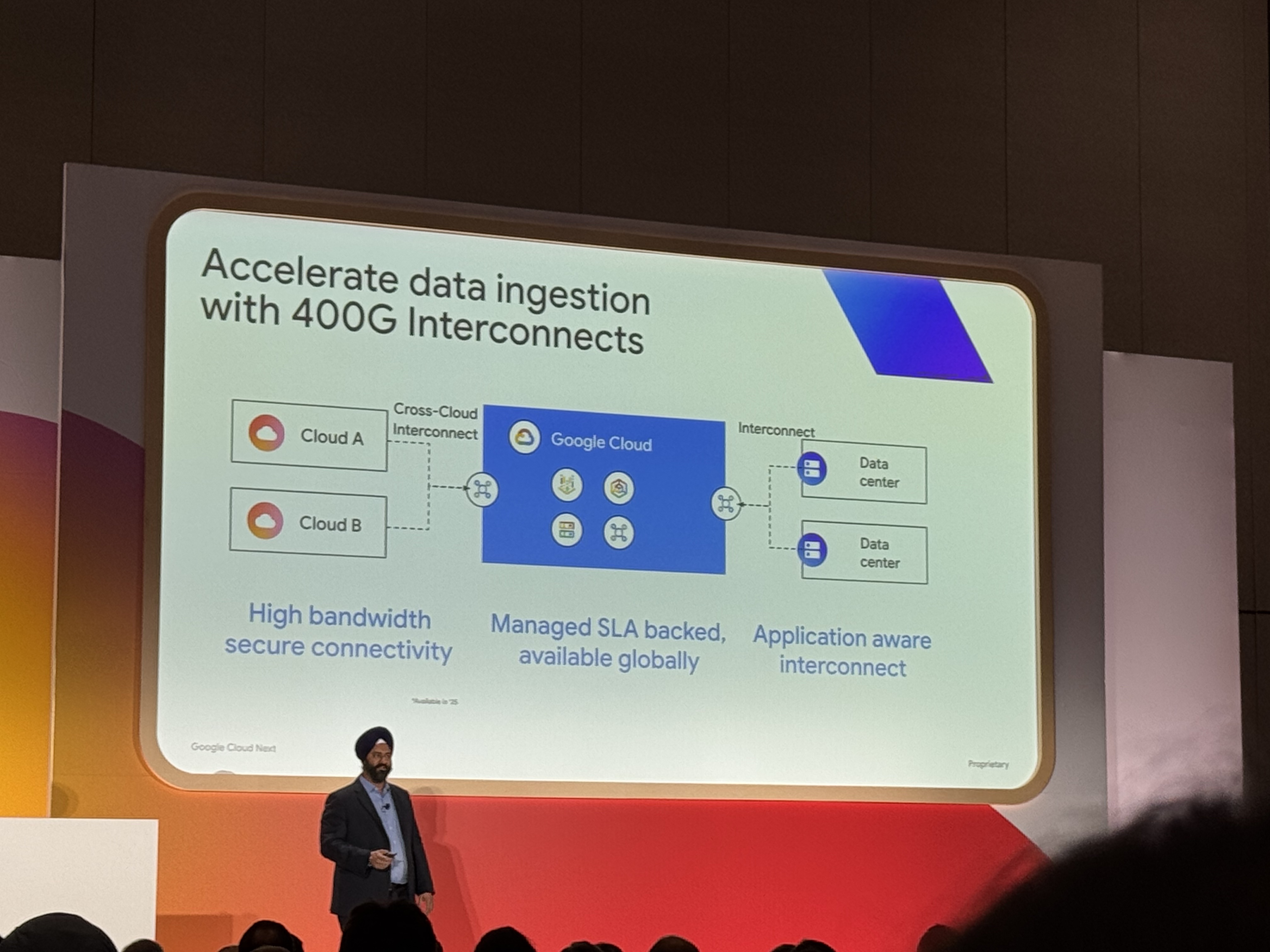

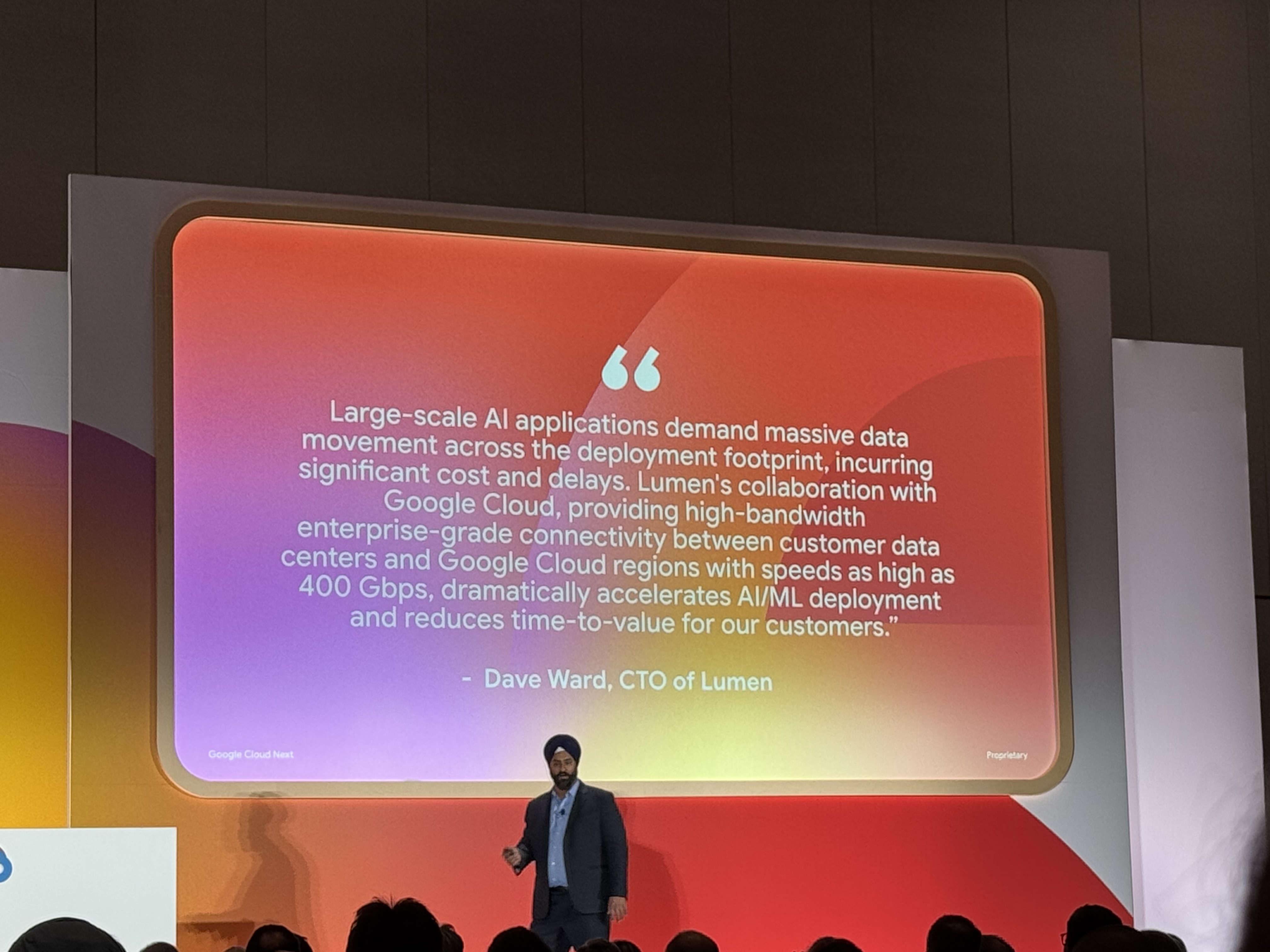

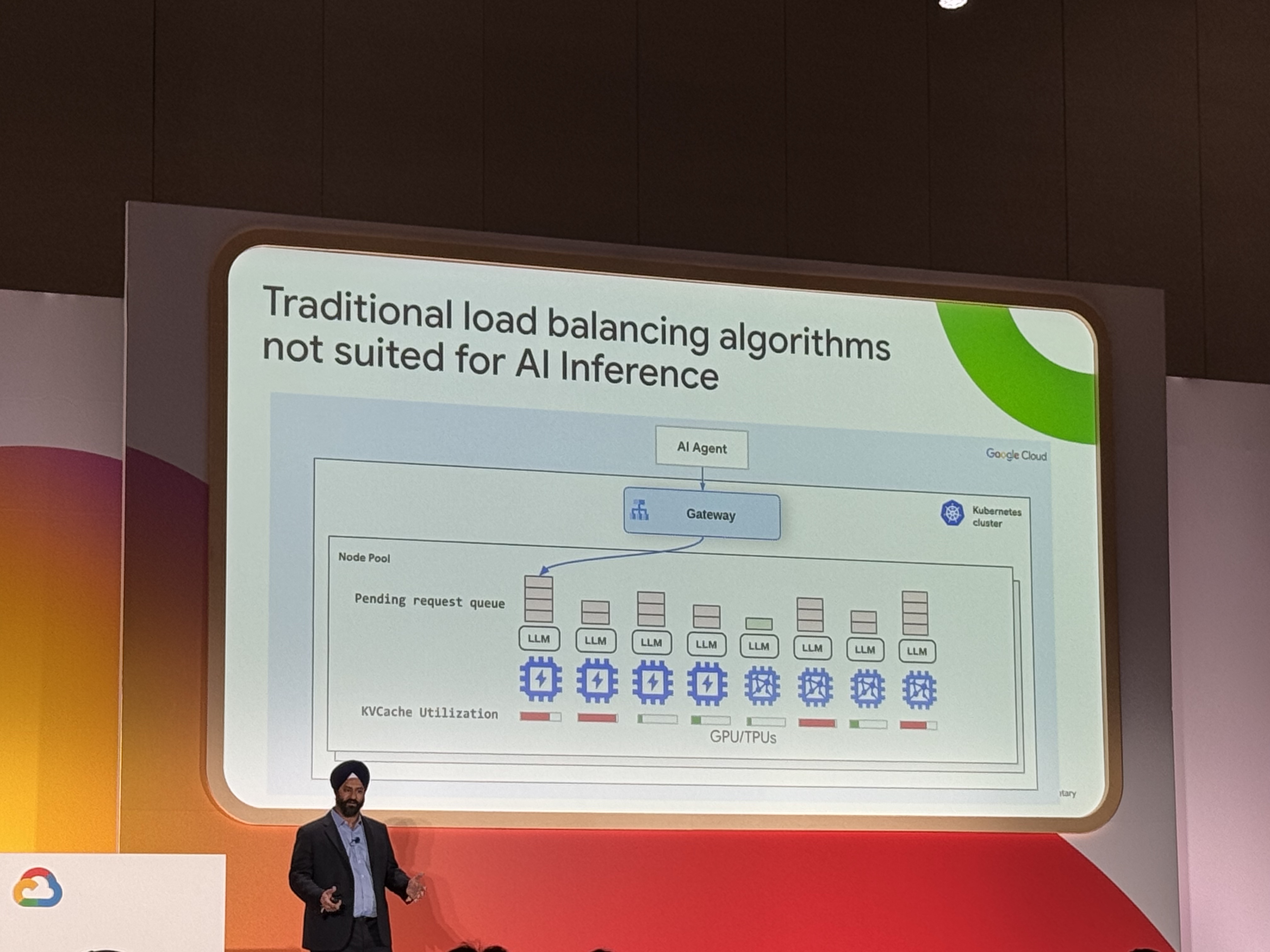

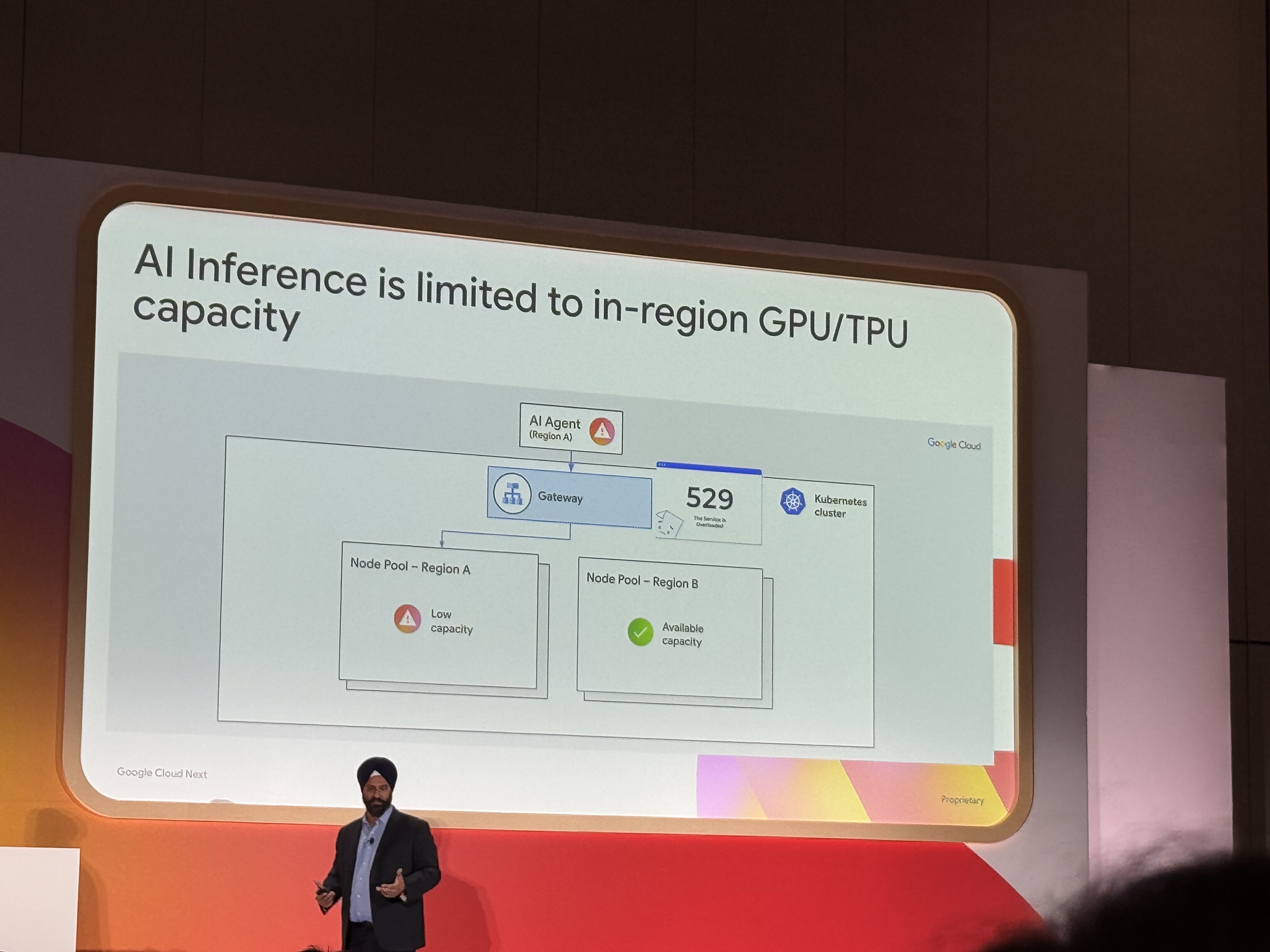

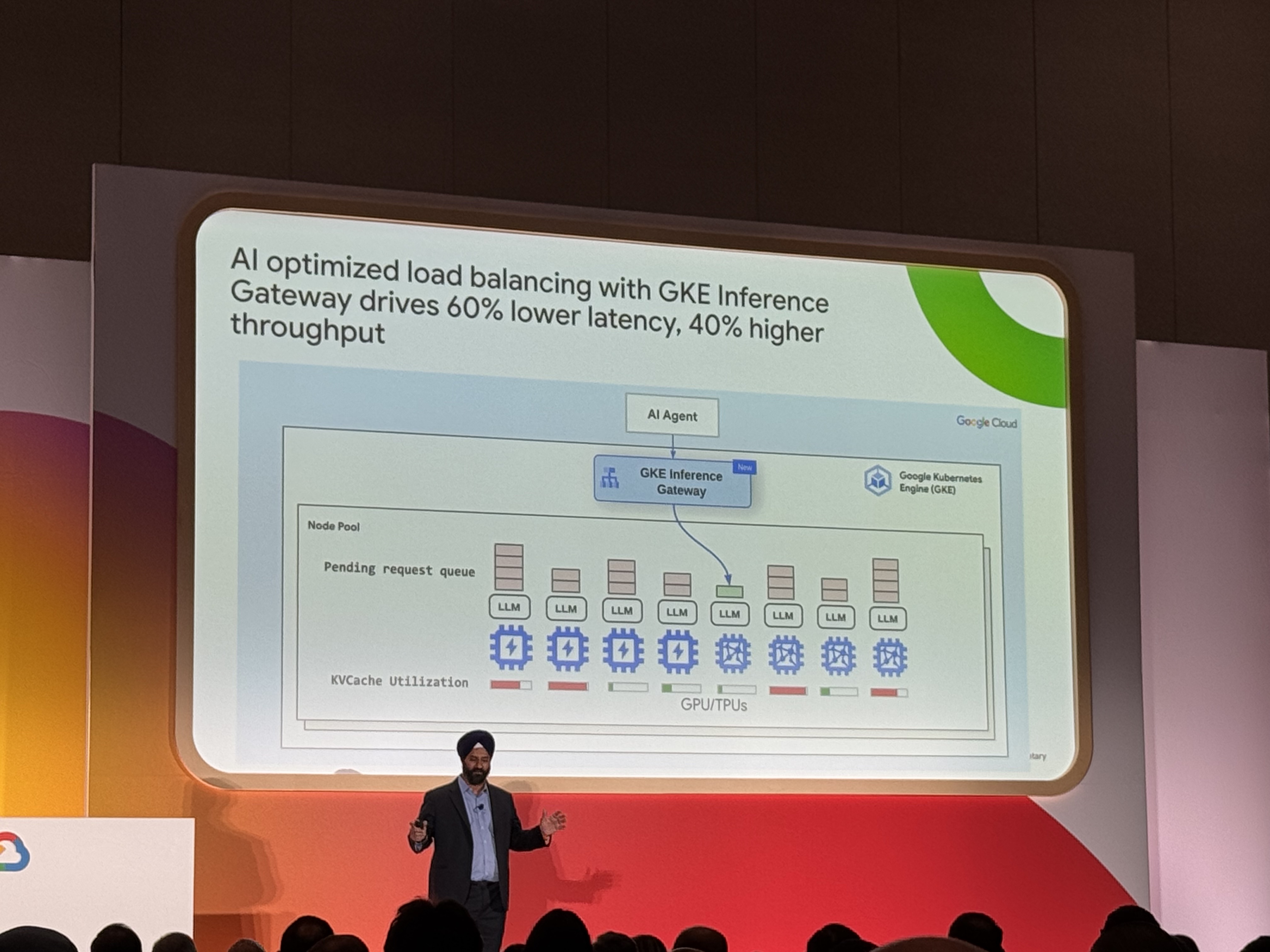

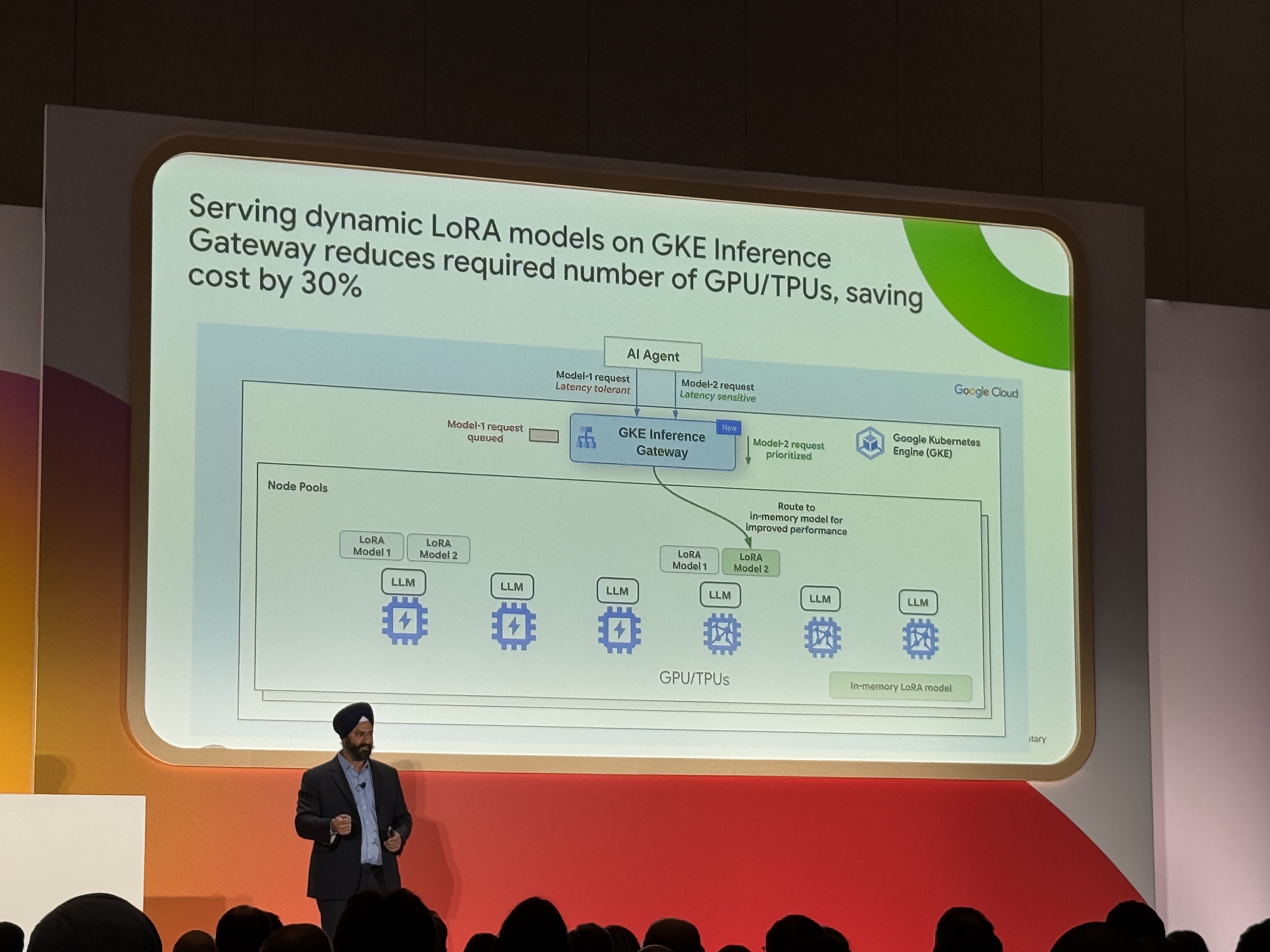

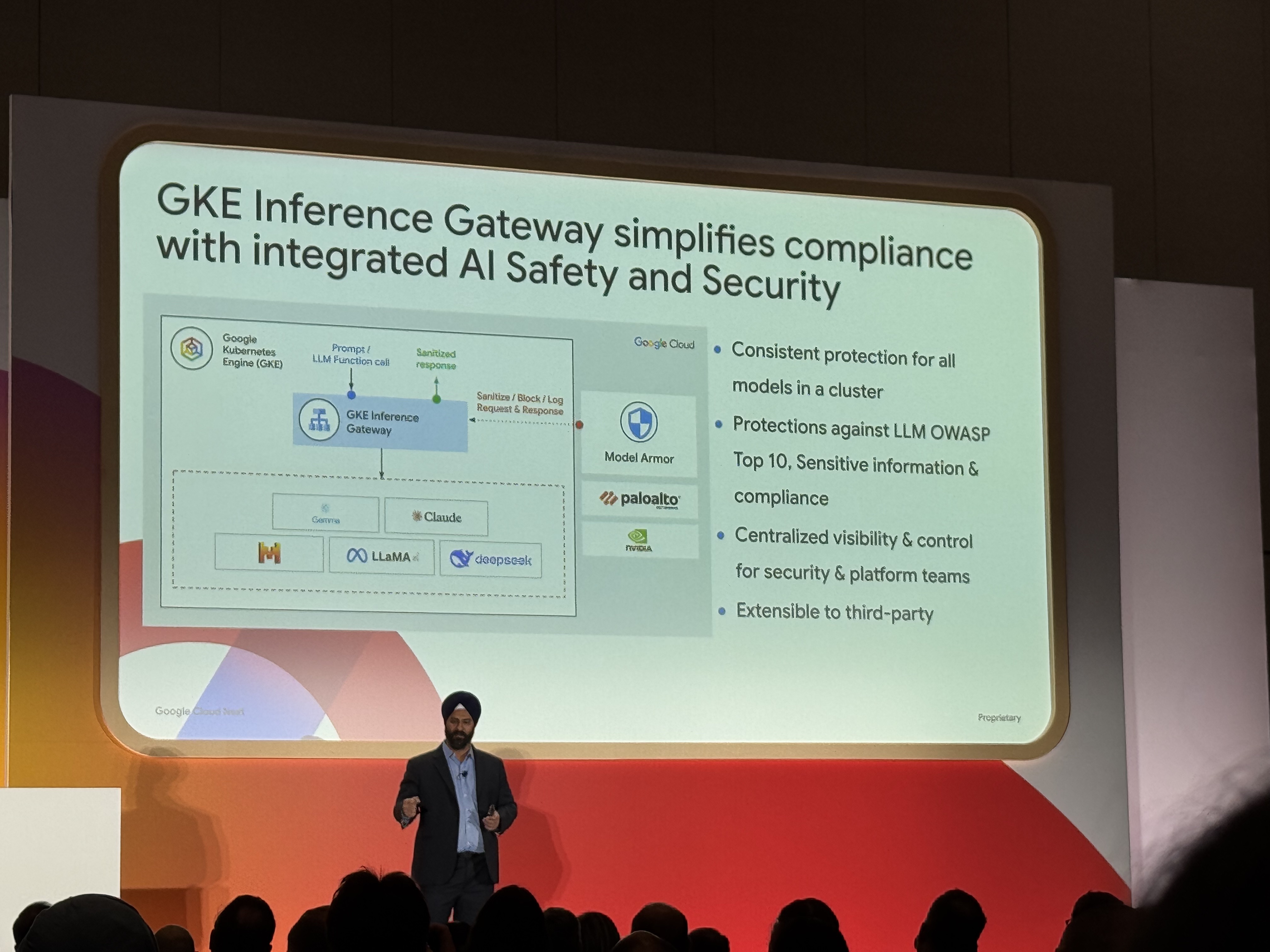

AIインフラストラクチャの最適化とGKEインフエレンスゲートウェイ

従来のロードバランシングはAIワークロードには非効率的です。GKEインフエレンスゲートウェイは、AIモデルとGPUの最適な組み合わせを選択することで、レイテンシを60%削減、スループットを40%向上、コストを30%削減できます (00:15:44)。マルチリージョンアーキテクチャへの対応や、セキュリティ機能の強化も図られています (00:20:40)。現在プレビュー段階で10~15社の開発顧客が利用しています (00:23:53)。

-

新しいGKEクラスターの宣言

-

従来のゲートウェイ

-

新しいゲートウェイ

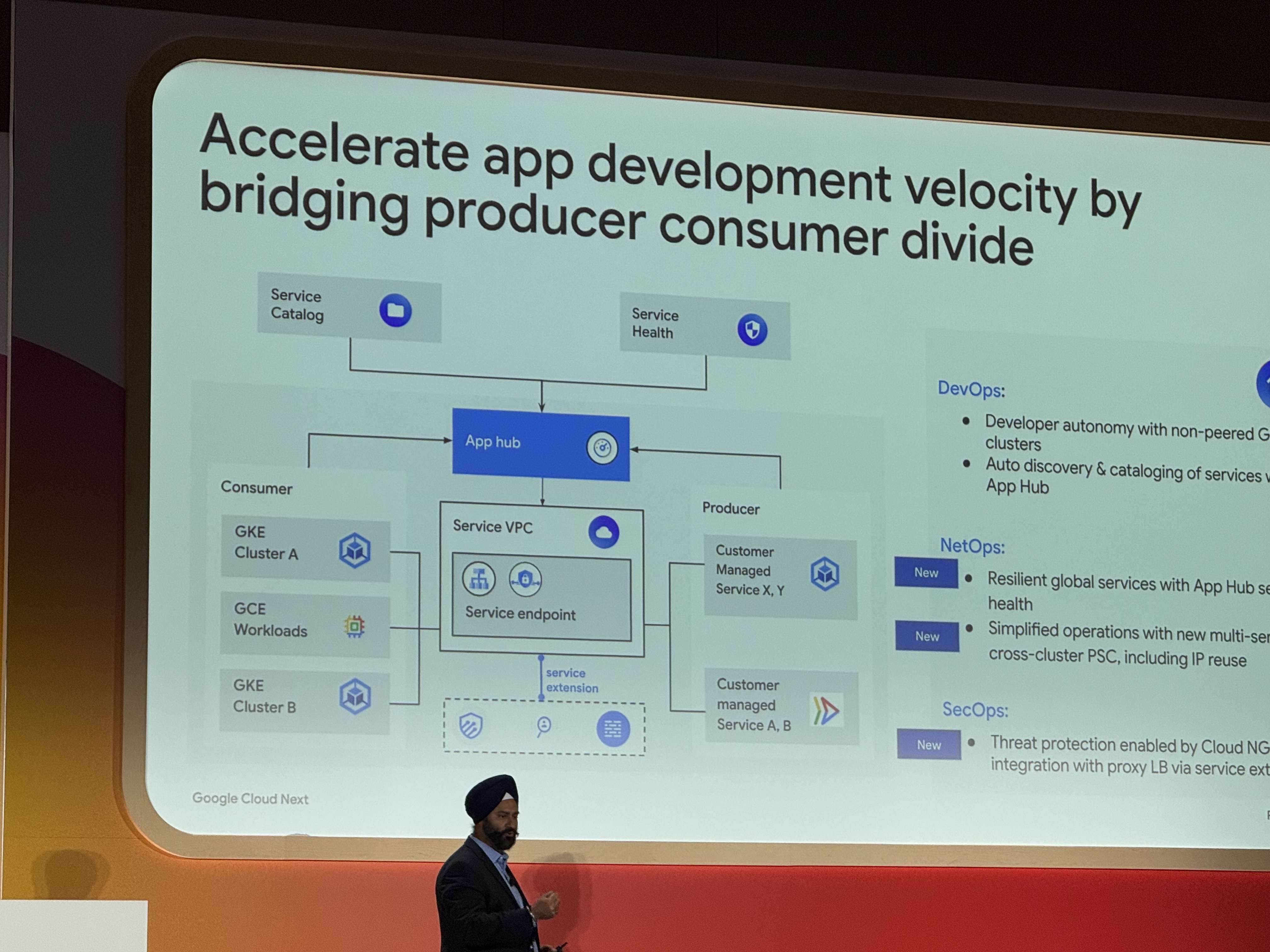

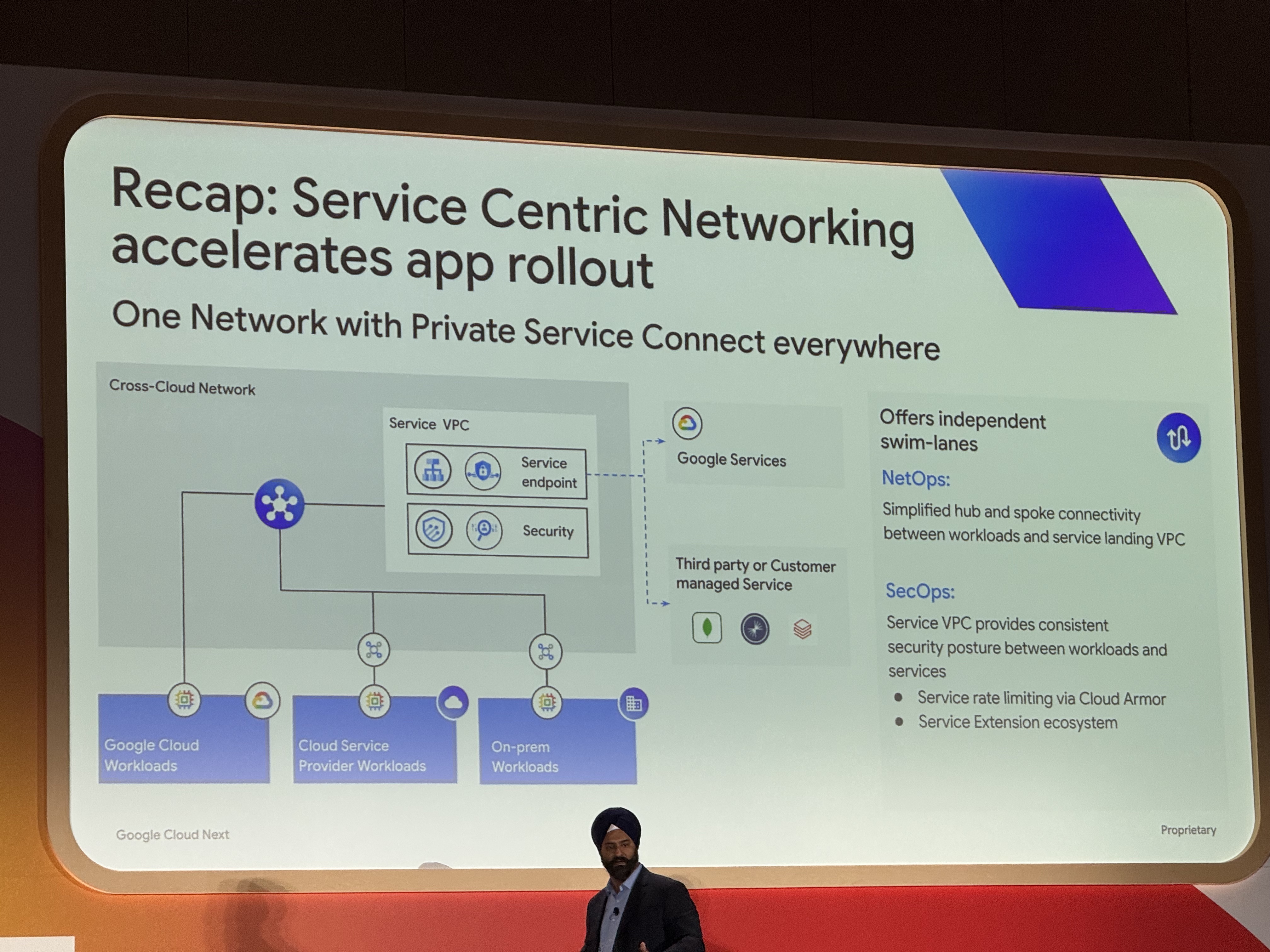

サービスネットワーキングの開発者向け機能強化

Google Cloudは、開発者がサービスベースのアーキテクチャを構築しやすくするために、サービスネットワーキングを強化しました。Isolated GKEクラスタの使用、Cloud App Hubによるサービスの自動検出とカタログ化、Service Healthによる信頼性向上などが挙げられます。

開発者は、マルチテナントPSCサービスやCloud NGFWによるセキュリティ統合も利用できます。

-

App Hubサービス

-

サービスネットワーキングの強化

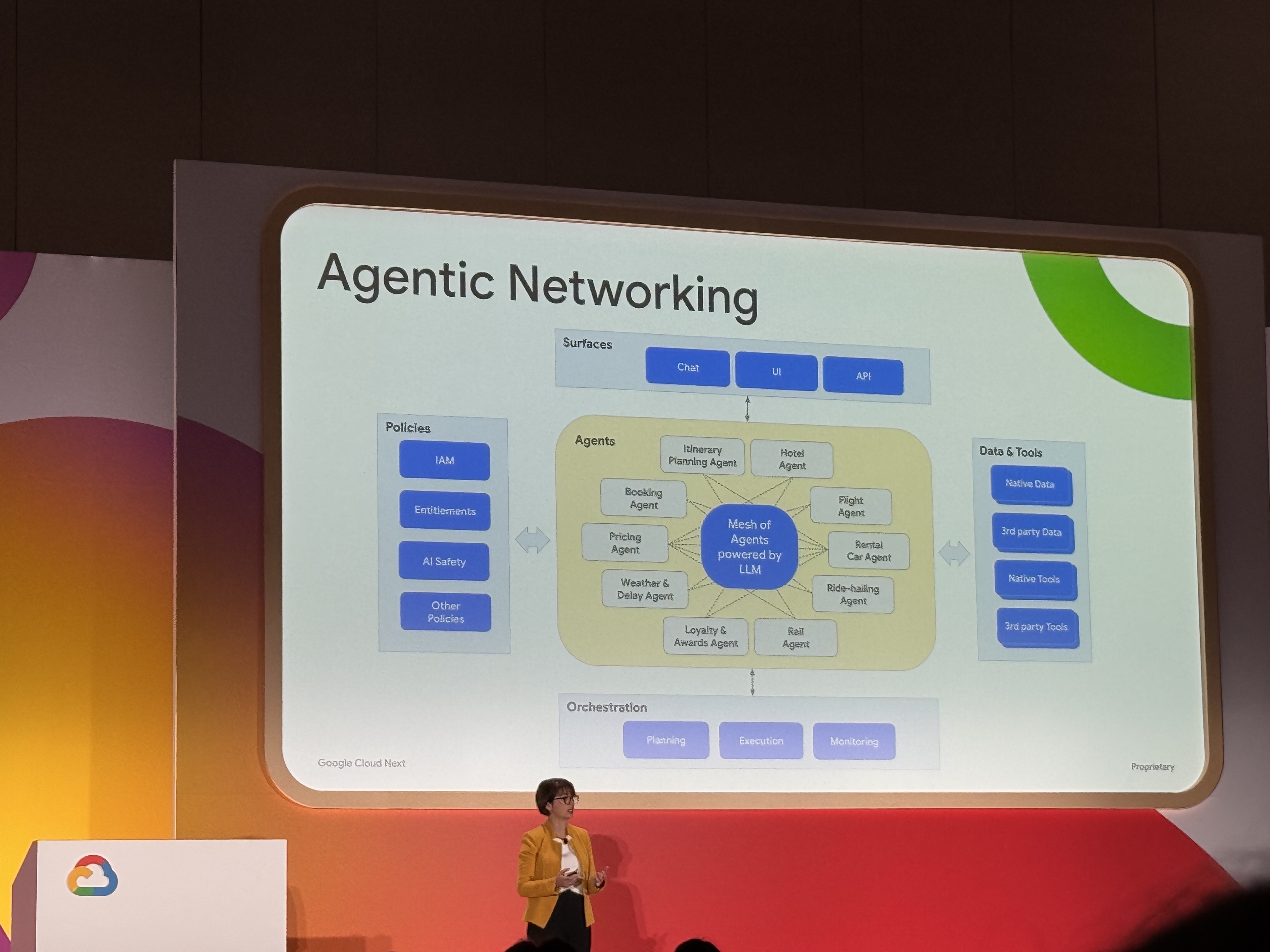

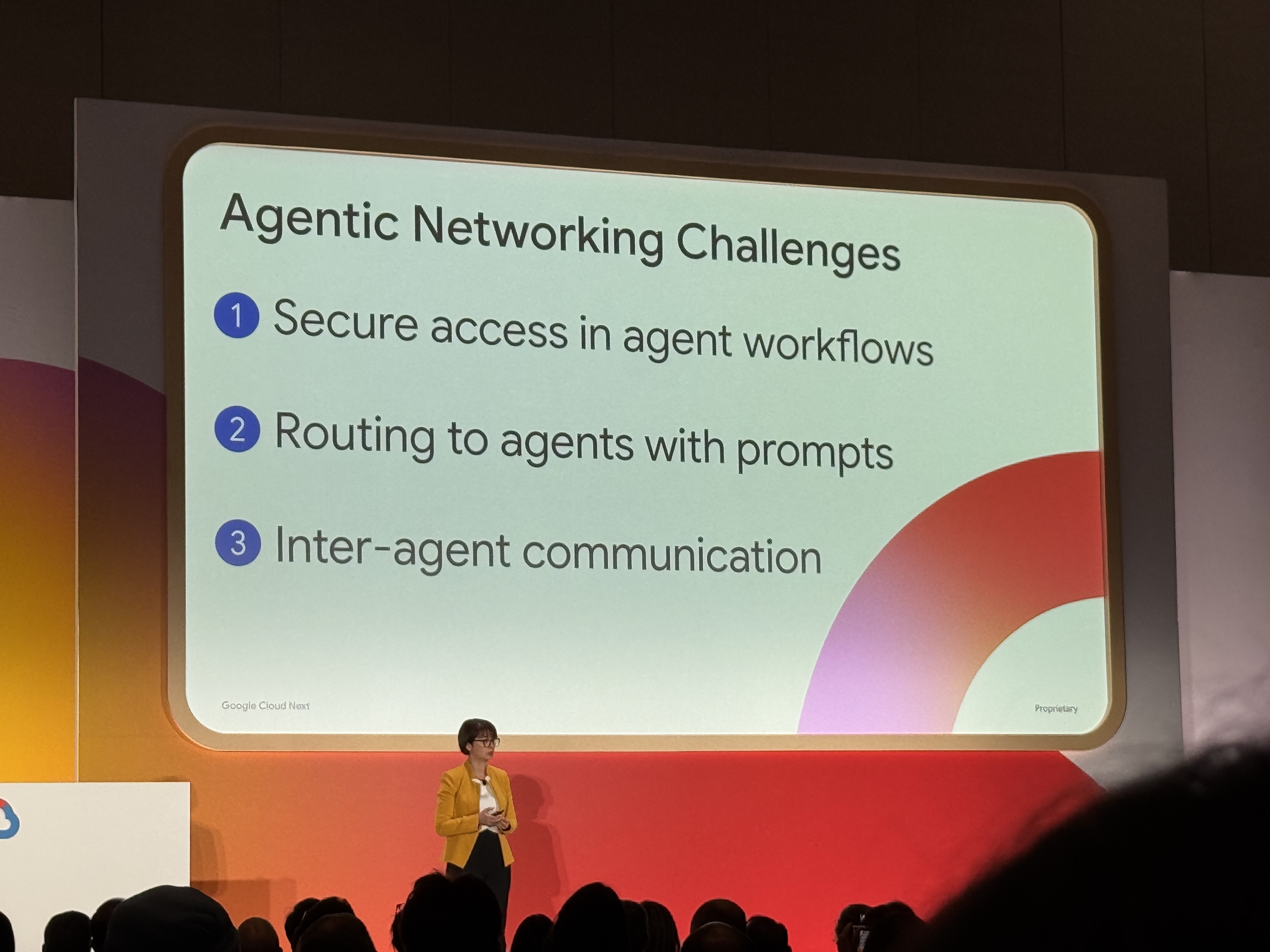

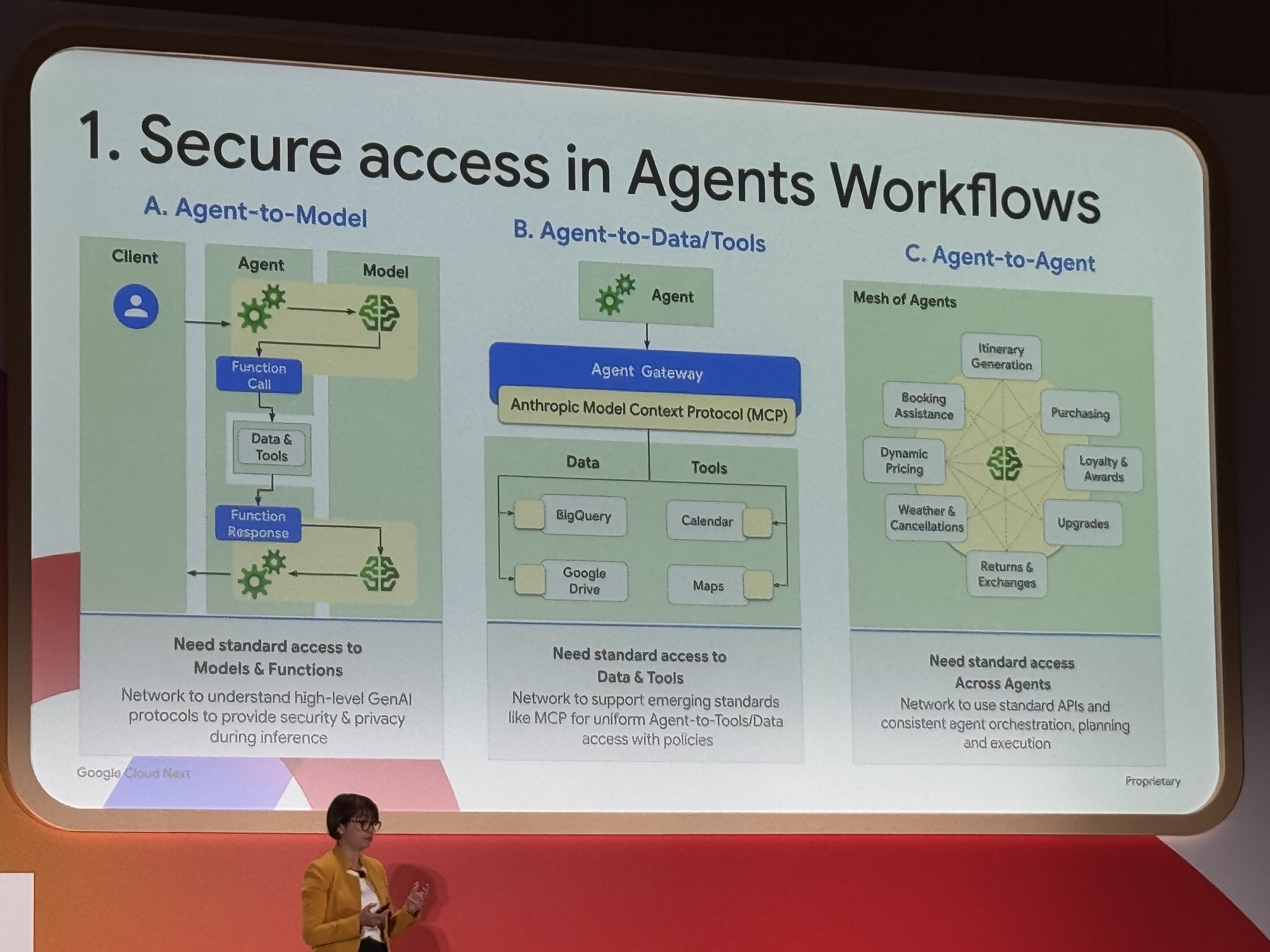

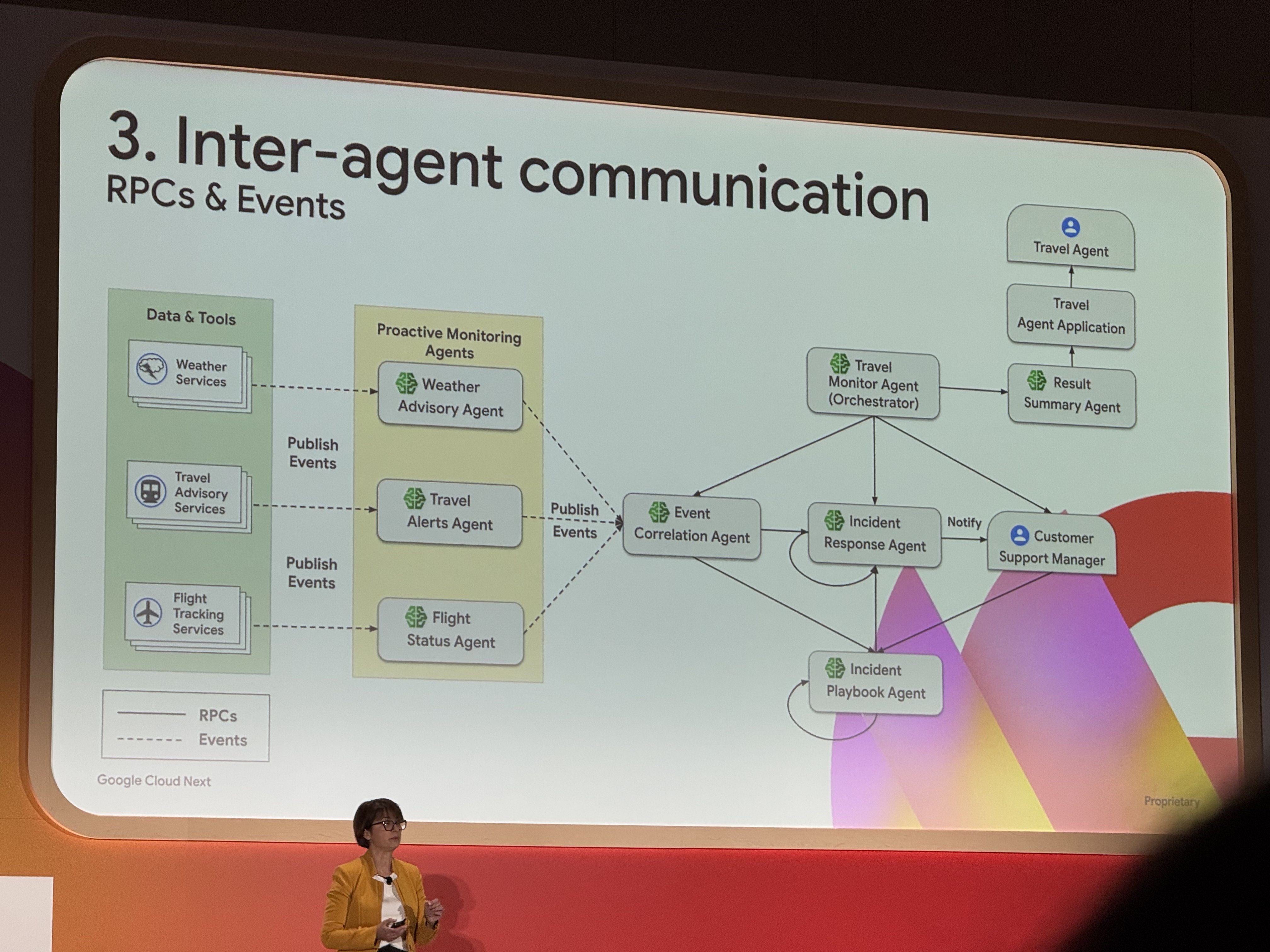

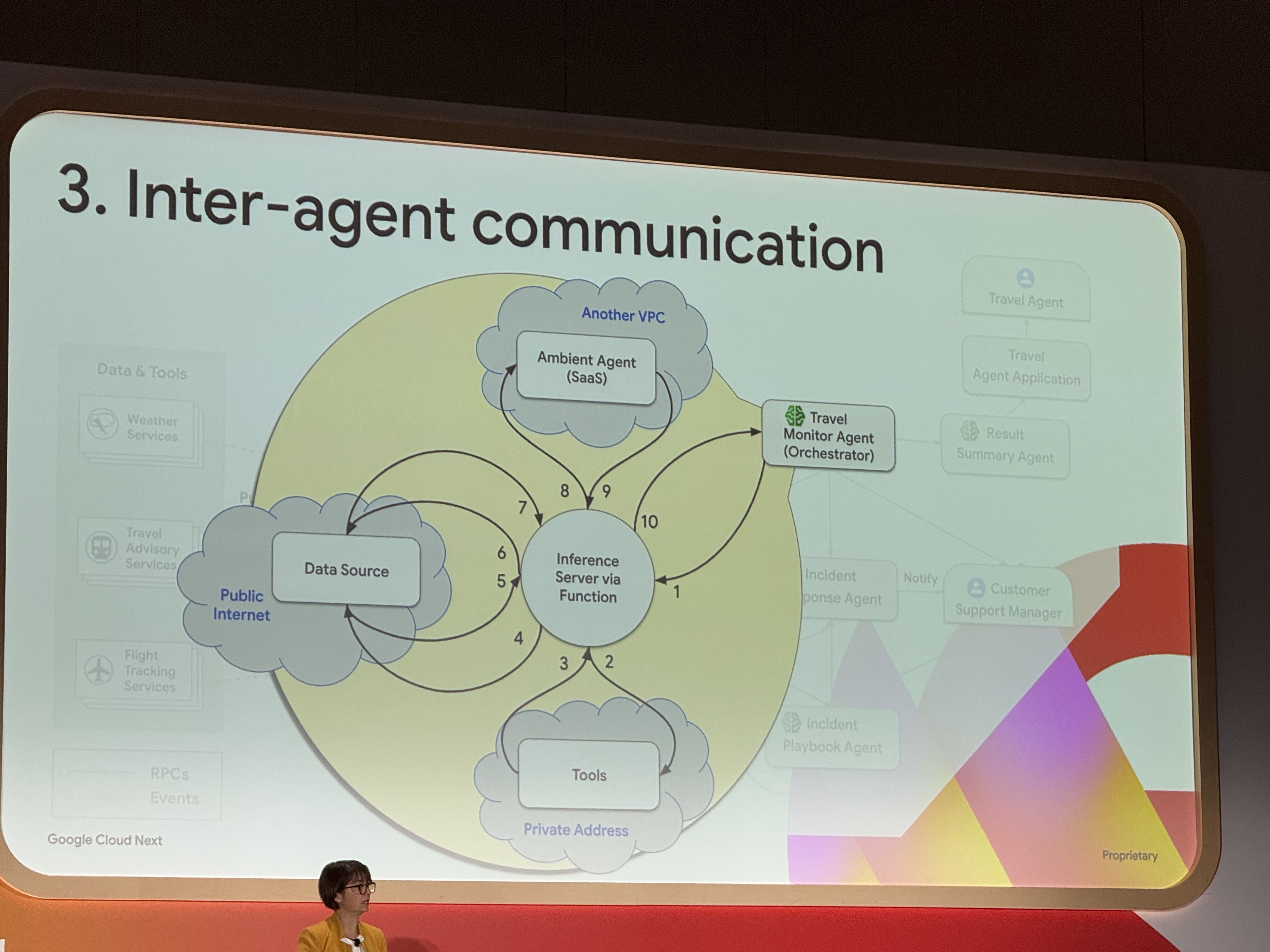

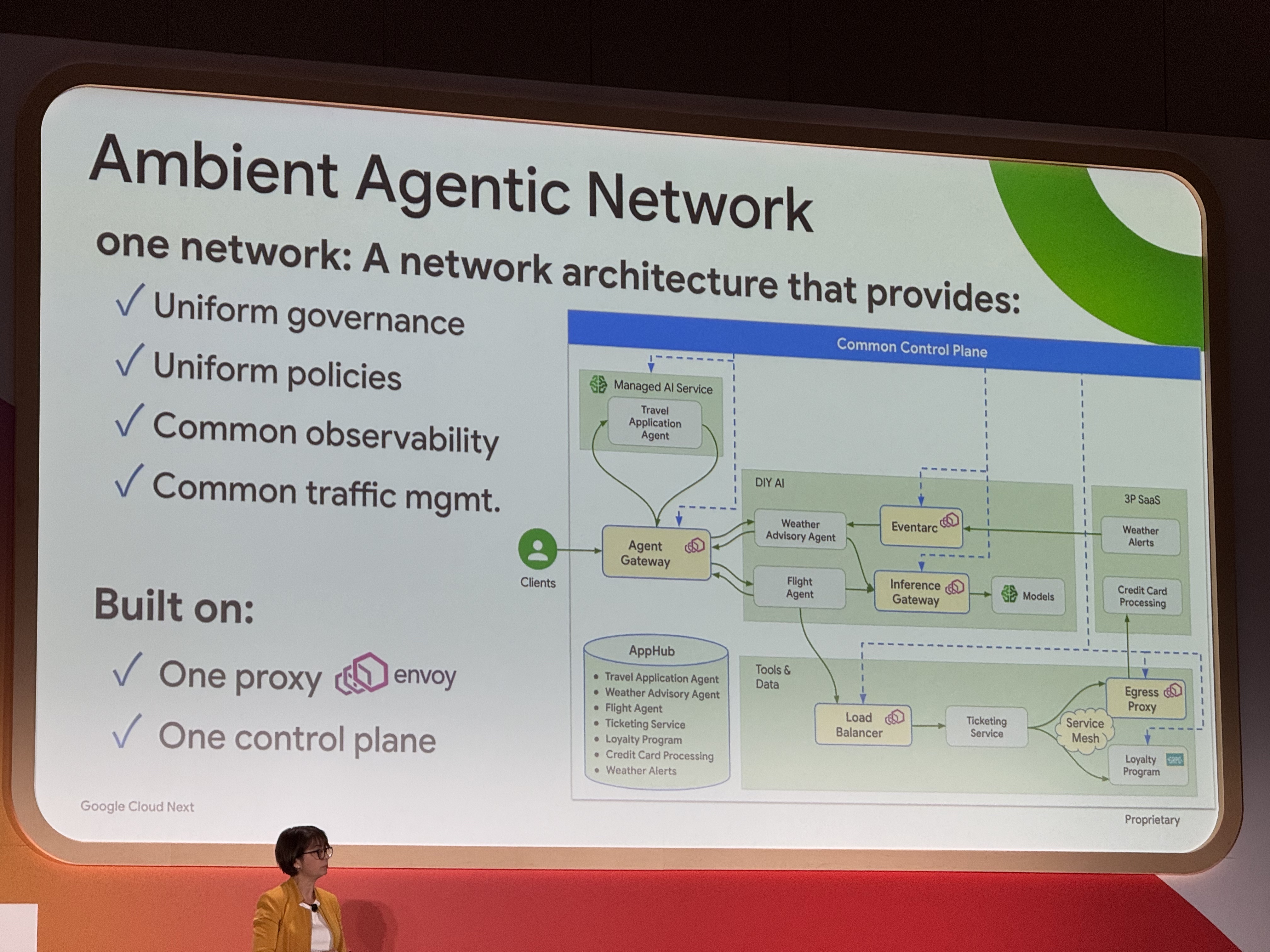

エージェント間通信とイベントアーキテクチャ

AI時代のエージェント間通信において、モデル、データ、ツールへの標準的なアクセス方法、統一的なポリシー制御、エージェント間のシームレスな通信が必要となります (00:27:28)。Google Cloudは、Agent-to-Agent通信をサポートするAgent Gatewayや、ポリシー制御を備えたEventarc Advancedを導入しています (00:30:56) (00:43:19)。One Networkアーキテクチャは、サービスプロキシと集中管理により、これらの課題に対応します (00:37:32)。

-

エージェント間通信

-

エージェントネットワーク

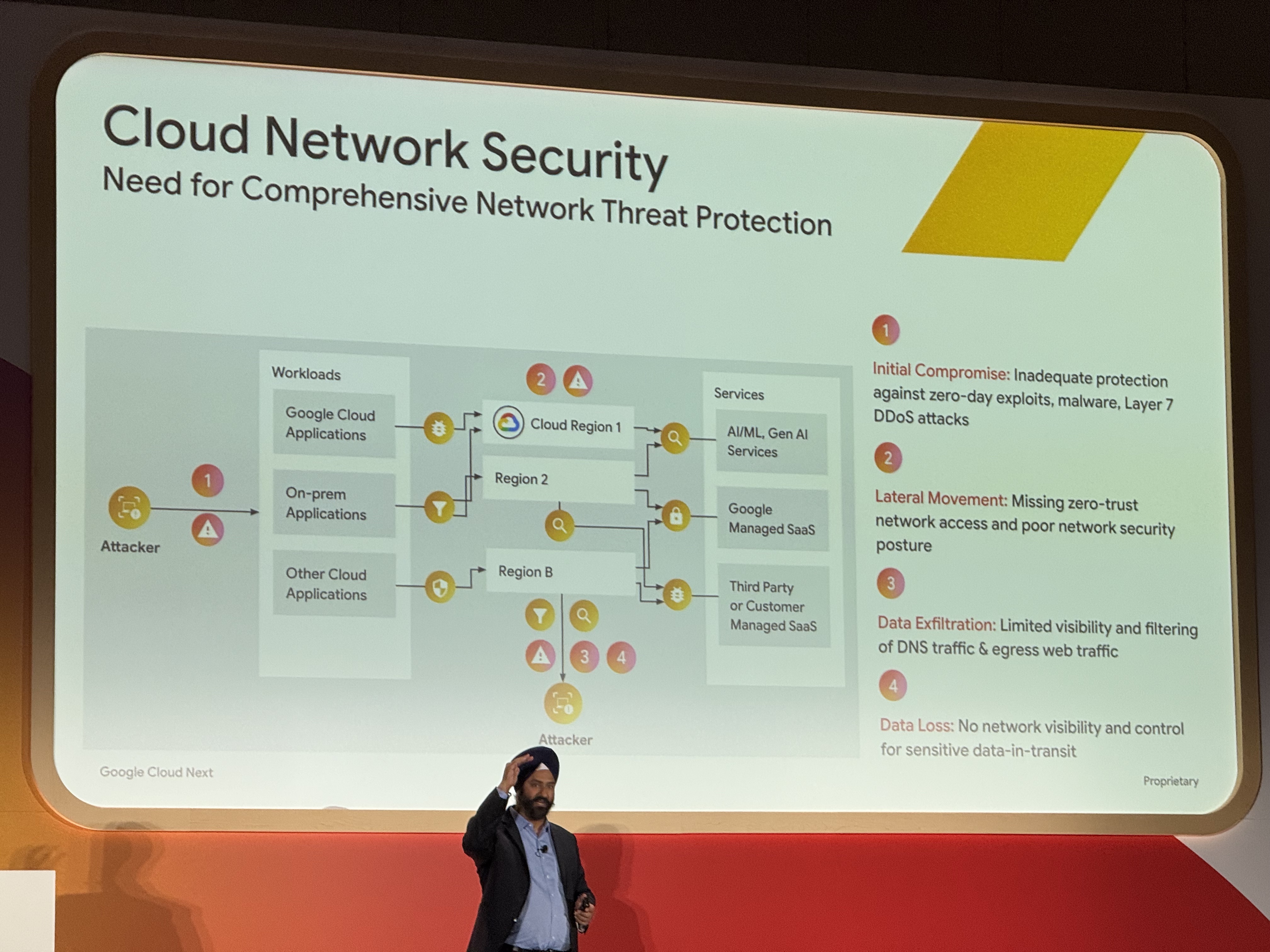

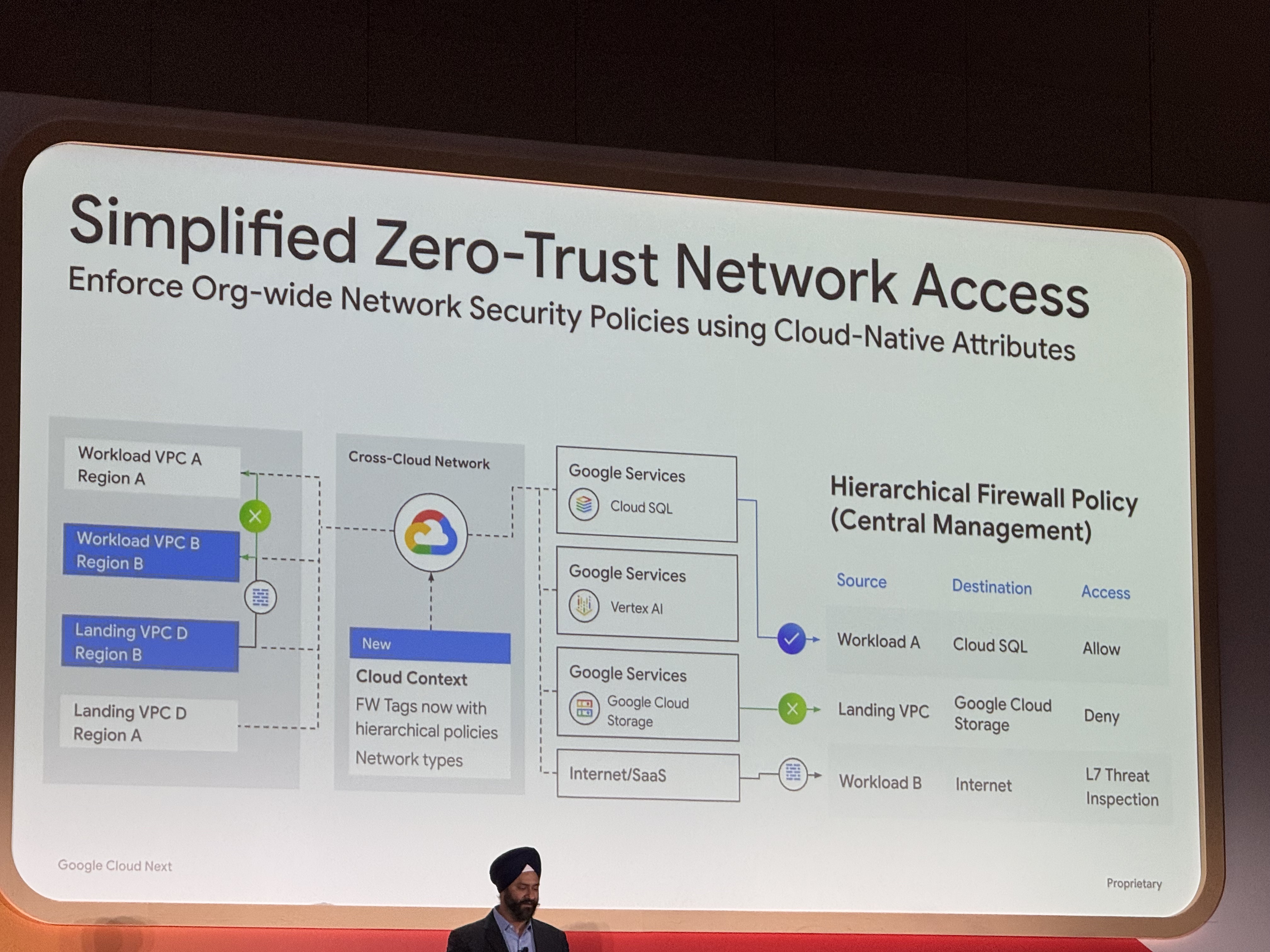

ネットワークセキュリティの強化

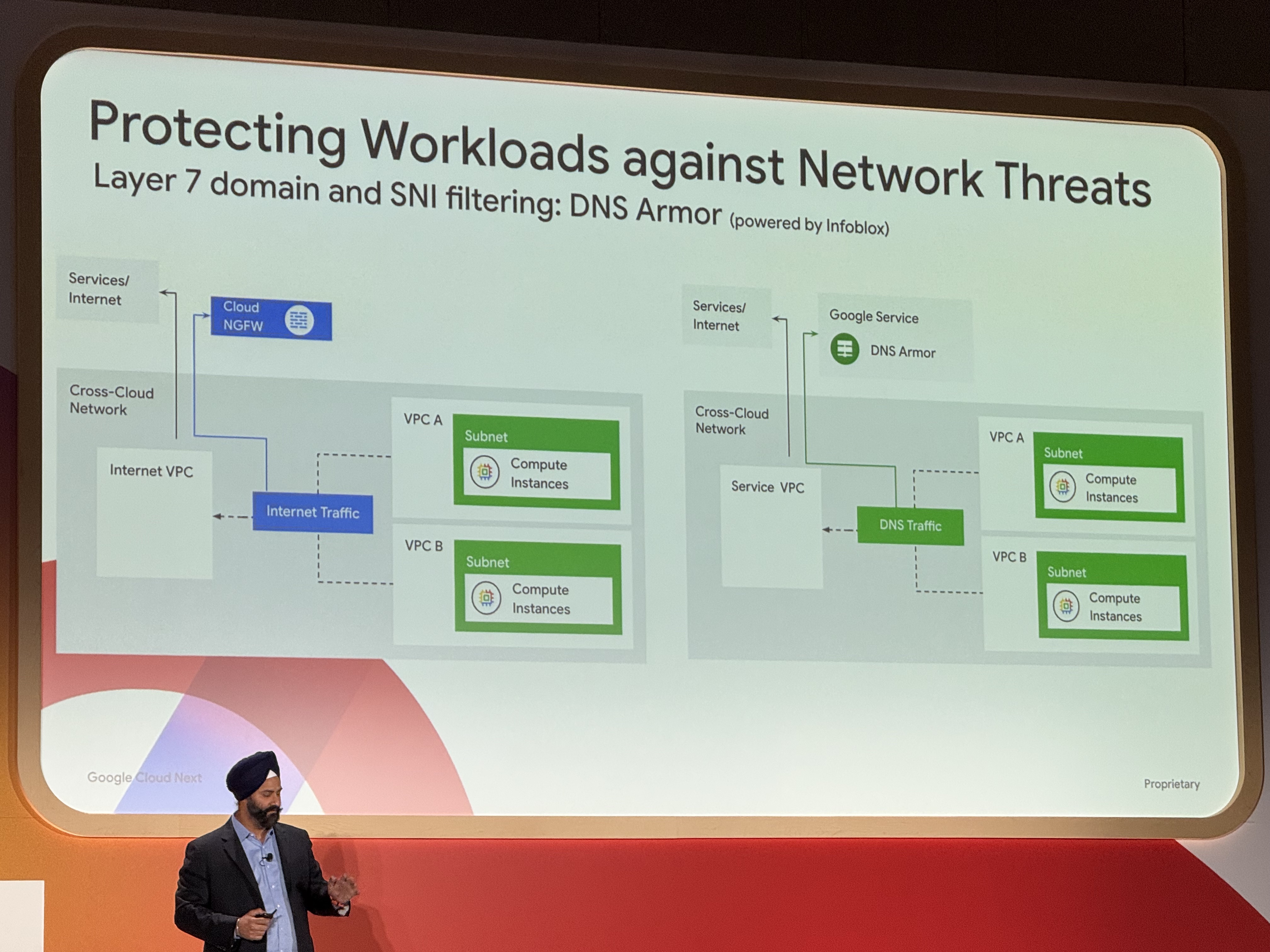

Google Cloudは、ワークロードとデータのセキュリティ強化に注力しています。Cloud Nativeファイアウォールポリシー、レイヤー7 SNフィルタリング、DNSアーマー、データ損失防止(DLP)統合などが提供されます。

ゼロトラストアクセス、階層型ポリシー、ネットワークタイプの導入により、ワークロードの移動や拡張にも対応できる柔軟なセキュリティを提供します。

-

クラウドネットワークセキュリティ

-

ゼロトラストネットワーク

-

ネットワークの脅威の検出

まとめ

- Grace Hopper

Next Night

- お祭り!

※本記事は、ジーアイクラウド株式会社の見解を述べたものであり、必要な調査・検討は行っているものの必ずしもその正確性や真実性を保証するものではありません。

※リンクを利用する際には、必ず出典がGIC dryaki-blogであることを明記してください。

リンクの利用によりトラブルが発生した場合、リンクを設置した方ご自身の責任で対応してください。

ジーアイクラウド株式会社はユーザーによるリンクの利用につき、如何なる責任を負うものではありません。